Nginx SSL, Nginx https | Установка SSL-сертификата на Nginx | REG.RU

В статье мы рассмотрим, как установить SSL-сертификат на веб-сервер Nginx.

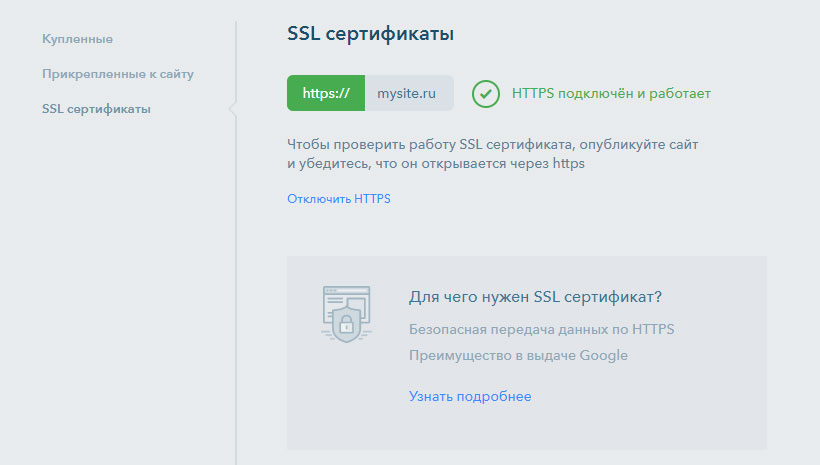

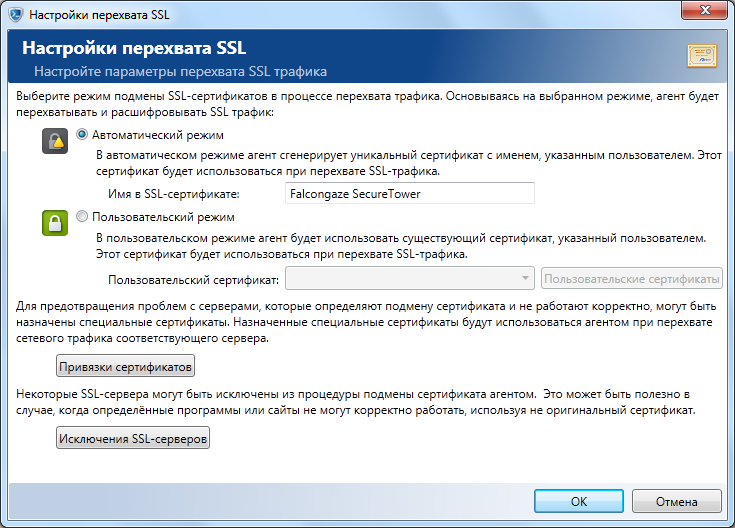

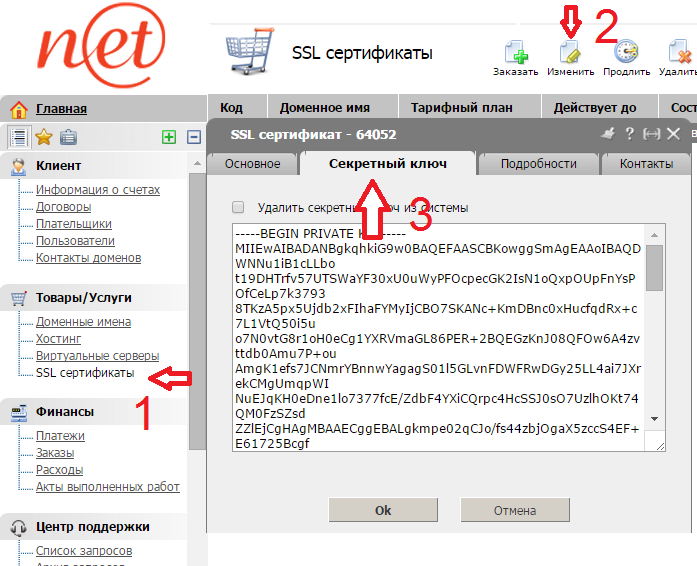

Перед установкой SSL убедитесь, что вы его заказали. Затем перейдите в Личный кабинет, кликните по строке нужного SSL-сертификата и убедитесь, что у услуги статус «Активна»:

как установить сертификат на vps 1

Если услуга неактивна, используйте инструкцию в зависимости от типа сертификата: Как активировать сертификаты: AlphaSSL и DomainSSL или Как активировать сертификаты: OrganizationSSL и ExtendedSSL.

Как установить SSL-сертификат на Nginx

После активации сертификата вам будут доступны необходимые данные для его установки, подробнее в статье Где взять данные для установки SSL-сертификата.

Также вы можете использовать для установки сертификат, купленный в сторонней компании.

Рассмотрим, как выполняется установка и настройка Nginx SSL:

- 2.

Создайте файл your_domain.key и скопируйте в него содержание приватного ключа сертификата.

- 3.

Загрузите созданные файлы your_domain.crt и your_domain.key на сервер в директорию /etc/ssl/. Директория может быть иной, например

- 4.

Откройте конфигурационный файл Nginx и отредактируйте виртуальный хост вашего сайта, который вы хотите защитить сертификатом. Выполните минимальную для работы настройку, добавив в файл следующие строки:

server { listen 443 ssl; server_name your_domain.com; ssl_certificate /etc/ssl/your_domain.crt; ssl_certificate_key /etc/ssl/your_domain.key; }Где:

your_domain.com — домен сайта,

/etc/ssl/your_domain.crt — путь до созданного файла с тремя сертификатами,

/etc/ssl/your_domain.key — путь до файла с приватным ключом.

Минимальная установка и настройка выполнена. Далее вы можете добавить расширенные настройки конфигурационного файла либо сразу перейти к шагу 12.

- 5.

Если вы хотите, чтобы сайт работал не только по защищённому соединению (https://), но и по незащищенному (http://), то нужно создать единый HTTP/HTTPS сервер. Для этого в конфигурационном файле Nginx необходимо иметь две секции server{} для каждого типа соединения.

Добавьте в секцию server{}, которую вы создали на шаге 4, следующую строку:

- 6.

Также вы можете дополнительно оптимизировать работу Nginx HTTPS-сервера. SSL-операции задействуют дополнительные ресурсы сервера. Чтобы снизить количество операций, можно повторно использовать параметры SSL-сессий. Они хранятся в кеше SSL-сессий. Можно задать тип кеша (в примере это shared-кеш, разделяемый между всеми рабочими процессами) и его размер в байтах (в 1 Мб кеша помещается около 4000 сессий) с помощью директивы ssl_session_cache.

Добавьте в конфигурационном файле в секции server{} строки:

ssl_session_cache shared:SSL:10m; ssl_session_timeout 10m; keepalive_timeout 70; - 7.

Вы можете указать протоколы SSL, которые поддерживает сервер:

ssl_protocols TLSv1 TLSv1.1 TLSv1.2; - 8.

Чтобы при использовании протоколов SSLv3 и TLS серверные шифры были более приоритетны, чем клиентские, добавьте следующую строку:

ssl_prefer_server_ciphers on; org/HowToStep»>

9. - 10.

Сохраните и закройте конфигурационный файл Nginx.

- 11.

Если вы не остановились на шаге 4, то секция server{} в конфигурационном файле с расширенными настройками будет выглядеть так:

server { listen 443 ssl; listen 80; server_name your_domain.com; ssl_certificate /etc/ssl/your_domain.crt; ssl_certificate_key /etc/ssl/your_domain.key; ssl_session_cache shared:SSL:10m; ssl_session_timeout 10m; keepalive_timeout 70; ssl_protocols TLSv1 TLSv1.1 TLSv1.2; ssl_prefer_server_ciphers on; ssl_stapling on; ssl_trusted_certificate /etc/ssl/ca.crt; resolver 8.8.8.8; } - 12.

Чтобы изменения вступили в силу, перезагрузите сервер Nginx:

sudo /etc/init.d/nginx restart

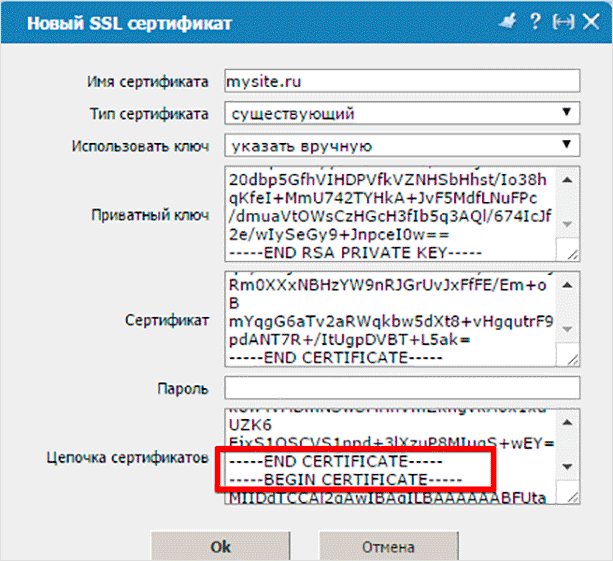

Объедините три сертификата (сам SSL-сертификат, корневой и промежуточный сертификаты) в один файл. Для этого создайте на ПК новый текстовый документ с именем your_domain.crt (your_domain — доменное имя сайта, который вы хотите защитить). Создать его можно при помощи блокнота или другого текстового редактора. Поочередно скопируйте и вставьте в созданный документ каждый сертификат. После вставки всех сертификатов файл должен иметь вид:

-----BEGIN CERTIFICATE----- #Ваш сертификат# -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- #Промежуточный сертификат# -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- #Корневой сертификат# -----END CERTIFICATE-----

Обратите внимание: один сертификат идёт следом за другим, без пустых строк.

Чтобы уменьшить время загрузки страниц у пользователей сайта, нужно разрешить серверу прикреплять OCSP-ответы для валидации сертификата. При этом необходимо указать путь к файлу корневого сертификата и DNS-сервер. Создайте файл

Затем добавьте в конфигурационном файле в секции server{} строки:

ssl_stapling on;

ssl_trusted_certificate /etc/ssl/ca.crt;

resolver 8.8.8.8;Где:

/etc/ssl/ca.crt — путь до файла с корневым сертификатом,

8.8.8.8 — DNS-сервер.

Готово, вы установили SSL-сертификат на Nginx.

Помогла ли вам статья? 220

раз уже

помогла

предназначение, отличия и проверка – База знаний Timeweb Community

Когда мы используем интернет для поиска информации, покупки вещей или бронирования билетов на самолет, мы никогда не задумываемся о безопасности сайта и защите своих данных.

Другое дело, когда спустя сотню запросов мы находим нужную вещь для покупки, но она расположена на сомнительном ресурсе. И тут уже возникает вопрос: «А не будет ли мне это стоить всего моего состояния?». Давайте разберемся, как уберечь себя от потери личных данных и проверить сайт на наличие SSL и TLS сертификатов.

Сертификаты SSL и TLS: зачем они нужны

Продолжим разбор ситуации с покупкой чего-либо через интернет: представим себе, что мы собрались полететь на солнечное Бали из Москвы. Мы нашли сайт, который не представляет собой ничего подозрительного, и поэтому спокойно вводим на нем все необходимые данные и бронируем билеты на самолет.

В то время, когда на сайте совершается оплата за выбранные билеты, начинают срабатывать сертификаты защиты. Их еще называют SSL и TLS, но они представляют собой развитие одной технологии.

SSL расшифровывается как Secure Socket Layer, что означает «уровень защищенных сокетов». TLS же обозначается как Transport Layer Security, «безопасность транспортного уровня». По своей сути обе технологии занимаются одним делом – защитой пользовательской информации от злоумышленников.

TLS же обозначается как Transport Layer Security, «безопасность транспортного уровня». По своей сути обе технологии занимаются одним делом – защитой пользовательской информации от злоумышленников.

Их отличие состоит лишь только в том, что TLS основан на уже действующей спецификации SSL 3.0. А сам SSL уже давно устарел, разработчики редко его используют как единственную защиту. Чаще всего можно увидеть связку двух сертификатов SSL/TLS. Такая поддержка обеспечивает работу как с новыми, так и со старыми устройствами.

Использование такой защиты можно встретить в различных ситуациях: при передаче сообщений, отправке личных данных, транзакциях и т.д.

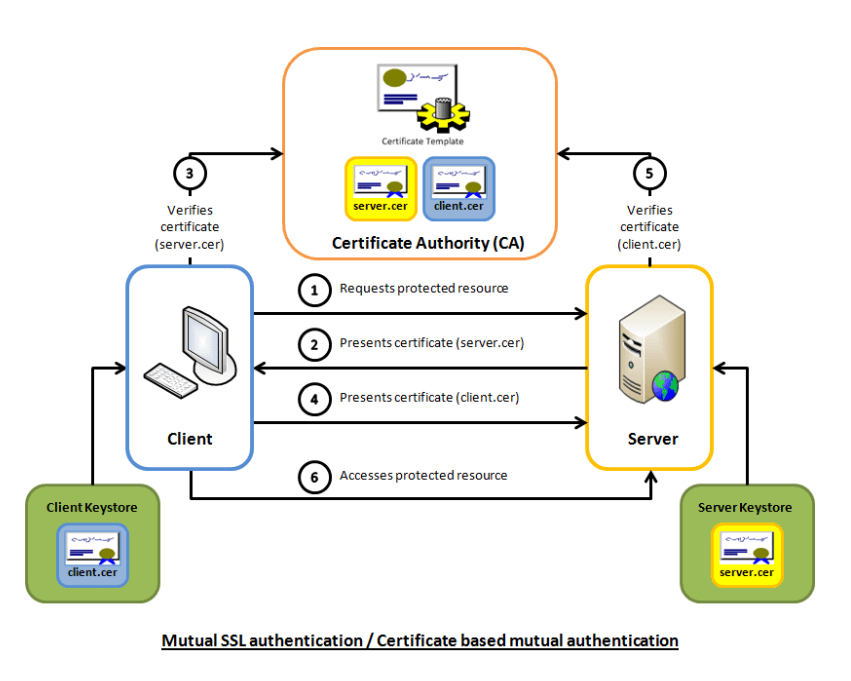

Специфика работы сертификатов SSL/TLSВернемся к ситуации с покупкой билетов на сайте. Как мы выяснили, при отправке личных данных начинают действовать сертификаты. Но что происходит, если защита не производится должным путем?

Без подключения SSL/TLS контакт между пользователем и веб-сайтом происходит через канал HTTP. А это означает, что вся передаваемая информация находится в открытом виде: доступ к данным лежит на поверхности. То есть, когда происходит связь между пользователем и сайтом, например, при оплате билетов на самолет, вся информация, включая паспортные данные, может быть получена злоумышленником. Такое происходит, если на сайте не используются сертификаты защиты.

А это означает, что вся передаваемая информация находится в открытом виде: доступ к данным лежит на поверхности. То есть, когда происходит связь между пользователем и сайтом, например, при оплате билетов на самолет, вся информация, включая паспортные данные, может быть получена злоумышленником. Такое происходит, если на сайте не используются сертификаты защиты.

При подключении SSL/TLS, пользователь устанавливает соединение с веб-сервером HTTPS, который защищает все конфиденциальные данные при передаче. Кроме того, срабатывает привязка криптографического ключа к передаваемой информации и выполняется шифровка данных, которую никто не сможет перехватить.

SSL/TLS используют ассиметричное шифрование для аутентификации пользователя и симметричное для сохранения целостности личной информации.

Как проверить сертификаты SSL/TLS

Мы рассмотрим 5 наиболее популярных онлайн-инструментов для обнаружения слабых мест веб-сайта. Что ж, давайте приступим.

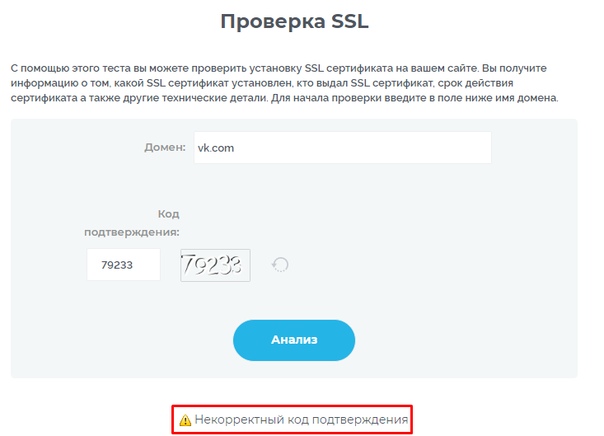

SeoLik

Начнем с отечественного онлайн-сервиса, который позиционирует себя как инструмент для проверки надежности сайта. Помимо основной задачи здесь также можно выполнить сканирование портов, узнать свой IP-адрес и произвести другие действия с сайтом.

Помимо основной задачи здесь также можно выполнить сканирование портов, узнать свой IP-адрес и произвести другие действия с сайтом.

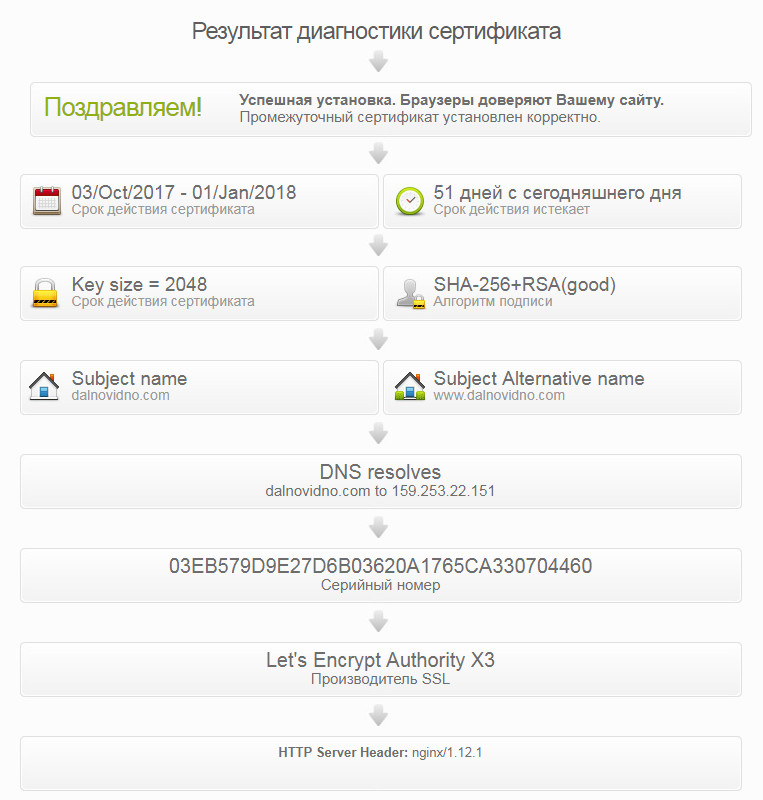

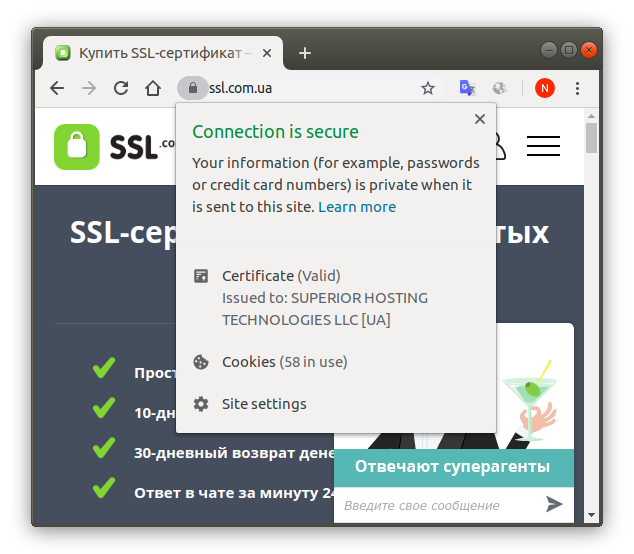

Проверяем наличие HTTPS соединения:

- Открываем в браузере сервис Seolik и вводим ссылку на необходимый сайт, затем кликаем по кнопке «Анализ».

- В результате анализа рассматриваемого ресурса, перед нами отобразится вся необходимая информация: название сертификата, срок действия, серийный номер и другие атрибуты, которые могут быть полезны для разработчиков.

Использование данного сервиса поможет проверить сайт всего за несколько минут и уберечь от потери личной информации. В данном случае мы можем быть спокойны, сертификат действителен еще 322 дня.

SSL ShopperПо сравнению с предыдущим сервисом, данный инструмент не столь функционален и поддерживает только англоязычную версию. Давайте посмотрим, как он работает:

- Переходим в онлайн-сервис и вводим ссылку, которую требуется проверить.

- После выполнения запроса мы видим, что сайт надежно защищен.

- Если пролистать немного ниже, то можно посмотреть дополнительную информацию о сертификатах.

Один из самых популярных инструментов для проверки сайтов, который помогает не только узнать о наличии SSL/TLS, но и дает возможность просмотреть данные о шифровании, различные протоколы и многое другое. Работает это следующим образом:

- Открываем сайт и вводим в запрос «Web Server URL» нужную ссылку, затем кликаем по красной кнопке.

- Далее будет запущен глубокий анализ, который можно пропустить. Уже на первых этапах тестирования будет сообщено о безопасности ресурса в строке «Expires».

Данный сервис позволяет просматривать шифры сертификатов, что может быть полезно для веб-разработчиков.

Immuni WebЭто многофункциональный гигант, который анализирует поддержку протоколов, проверяет на совместимость PCI DSS и делает много всего, что недоступно в предыдущих инструментах. Конечно, здесь можно проверить и сайт на безопасность.

Конечно, здесь можно проверить и сайт на безопасность.

- Переходим по ссылке и в строку запроса «Enter your website or mail server address here» вписываем адрес для проверки. Далее кликаем по кнопке запуска справа от строки.

- Как только появятся результаты, перед нами отобразится новая страница. Пролистываем немного вниз и находим две строчки «Valid From» и «Valid To». Первая информирует о том, когда был выдан сертификат, вторая указывает на окончание срока действия.

При необходимости можно сохранить все результаты в формате PDF. Для этого следует кликнуть по кнопке «Download report».

SSL CheckerНезаменимый инструмент для разработчиков. Особенностью данного сервиса является то, что в нем можно активировать уведомления, которые будут оповещать об истечении срока действия сертификата.

- Переходим по ссылке и вводим адрес. Справа от строки запроса кликаем по кнопке «Check».

- Перед нами отобразится вся нужная информация.

Для того чтобы напомнить об истечении срока действия сертификата, достаточно кликнуть по кнопке «Remind me SSL is about to expire» и указать свою почту.

Для того чтобы напомнить об истечении срока действия сертификата, достаточно кликнуть по кнопке «Remind me SSL is about to expire» и указать свою почту.

На этом моя статья подходит к концу. Теперь вы знаете, как можно проверить SSL и TLS сертификаты на сайте. Спасибо за внимание!

Про установку SSL-сертификатов вы можете почитать тут и тут.

Браузеры и проверка сертификатов — SSL.com

Введение

HTTPS (через SSL /TLS) использует шифрование с открытым ключом для защиты сообщений браузера от чтения или изменения при передаче через Интернет. Серверы предоставляют посетителям браузера открытый ключ, который используется для установления зашифрованного соединения для всех последующих обменов данными.

Тем не менее, просто получая рабочий один только открытый ключ не гарантирует, что он (и, соответственно, сервер) действительно принадлежит правильному удаленному предмет (т.е. человек, компания или организация). Человек-в-середине злоумышленники могут манипулировать сетями для обслуживания своих собственных ключей, тем самым подвергая риску любую связь

Браузеры предотвращают это аутентификации HTTPS-серверы, использующие сертификаты, которые являются цифровыми документами, которые связывать открытый ключ к отдельной теме. Привязка подтверждается наличием доверенного Центр сертификации (CA), такие как SSL.com проверять личность потенциальных владельцев сертификатов с помощью автоматических и ручных проверок соответствующих баз данных.

Привязка подтверждается наличием доверенного Центр сертификации (CA), такие как SSL.com проверять личность потенциальных владельцев сертификатов с помощью автоматических и ручных проверок соответствующих баз данных.

Эти доверительные отношения означают, что безопасность веб-пользователей не является абсолютной; скорее, он требует, чтобы пользователи доверяли браузерам и центрам сертификации для защиты своей безопасности. Поэтому мы считаем, что в интересах каждого пользователя иметь базовое представление о том, как работает проверка сертификатов.

Обратите внимание, что процесс проверки сертификата (подробно описан в стандартном документе RFC 5280) довольно запутанный. В этой статье мы попытаемся провести вас по одному пути (браузер, проверяющий SSL хоста /TLS сертификат) и перемещаться мимо сложных деталей, которые несущественны для большинства пользователей.

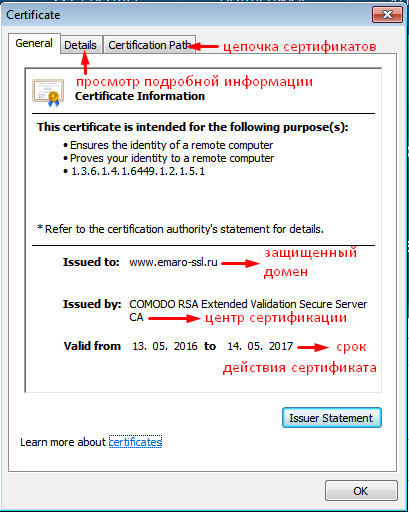

Сертификаты и формат X.509

Сертификаты являются цифровыми файлами во всех отношениях, что означает, что они должны следовать формату файла для хранения информации (например, подписи, ключи, эмитенты и т. Д.). Пока приватный PKI конфигурации могут реализовывать любой формат для своих сертификатов, пользующихся всеобщим доверием PKIs (то есть те, которым доверяют браузеры) должны соответствовать RFC 5280, который требует использования X.509 v3 формат.

Д.). Пока приватный PKI конфигурации могут реализовывать любой формат для своих сертификатов, пользующихся всеобщим доверием PKIs (то есть те, которым доверяют браузеры) должны соответствовать RFC 5280, который требует использования X.509 v3 формат.

X.509 v3 позволяет сертификатам включать дополнительные данные, такие как ограничения использования или информацию о политике, как расширенияс каждым расширением либо критический or не критичный, Браузеры могут игнорировать недопустимые или нераспознанные некритические расширения, но они должны обрабатывать и проверять все критические расширения.

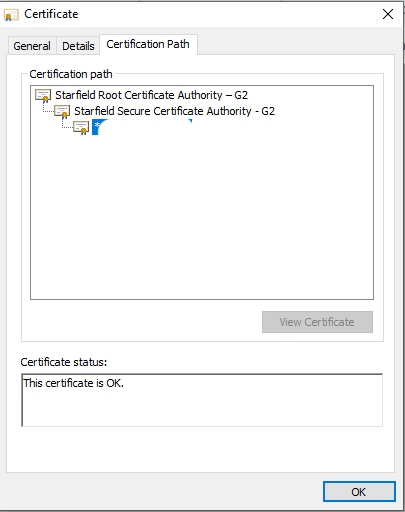

Пути сертификации и обработка пути

Центры сертификации используют закрытый ключ для криптографической подписи всех выданных сертификатов. Такие подписи могут безоговорочно доказать, что сертификат был выдан конкретным центром сертификации и что он не был изменен после его подписания.

Центры сертификации устанавливают права собственности на свой подписывающий ключ, имея сертификат, выданный самостоятельно (называемый корень) для соответствующего открытого ключа. ЦС должны соблюдать строго контролируемые и проверенные процедуры для создания, управления и использования корня, а для минимизации подверженности обычно используют корень для выпуска промежуточный сертификаты. Эти промежуточные звенья могут затем использоваться для выдачи сертификатов их клиентов.Браузеры поставляются со встроенным списком доверенных корней. (Это корни из центров сертификации, которые прошли строгие критерии включения браузера.) Чтобы проверить сертификат, браузер получит последовательность сертификатов, каждый из которых подписал следующий сертификат в последовательности, соединяя корень подписывающего CA с сервером. сертификат.

ЦС должны соблюдать строго контролируемые и проверенные процедуры для создания, управления и использования корня, а для минимизации подверженности обычно используют корень для выпуска промежуточный сертификаты. Эти промежуточные звенья могут затем использоваться для выдачи сертификатов их клиентов.Браузеры поставляются со встроенным списком доверенных корней. (Это корни из центров сертификации, которые прошли строгие критерии включения браузера.) Чтобы проверить сертификат, браузер получит последовательность сертификатов, каждый из которых подписал следующий сертификат в последовательности, соединяя корень подписывающего CA с сервером. сертификат.

Эта последовательность сертификатов называется путь сертификации. Корень пути называется доверять якорь а сертификат сервера называется лист or конечный объект сертификат.

Путь Строительство

Часто браузерам приходится рассматривать несколько путей сертификации, пока они не найдут действительный для данного сертификата. Несмотря на то, что путь может содержать сертификаты, которые должным образом «связываются» вместе с известным якорем, сам путь может быть отклонен из-за ограничений на длину пути, имя домена, использование сертификата или политику.

Несмотря на то, что путь может содержать сертификаты, которые должным образом «связываются» вместе с известным якорем, сам путь может быть отклонен из-за ограничений на длину пути, имя домена, использование сертификата или политику.

Создание и оценка всех возможных путей — это дорогостоящий процесс, выполняемый для каждого нового сертификата, с которым сталкивается браузер. Браузеры реализовали различные оптимизации, чтобы минимизировать количество отклоненных возможных путей, но углубление в такие детали выходит далеко за рамки этой статьи.

Проверка пути

После создания пути сертификации кандидата браузеры проверяют его, используя информацию, содержащуюся в сертификатах. Путь действителен, если браузеры могут криптографически доказать, что, начиная с сертификата, непосредственно подписанного якорем доверия, соответствующий закрытый ключ каждого сертификата использовался для выдачи следующего в пути, вплоть до конечного сертификата.

Алгоритм валидации пути сертификации

RFC 5280 описывает стандартный алгоритм что браузеры следуют, чтобы проверить путь сертификации сертификатов X. 509.

509.

Как правило, браузеры перебирают все сертификаты в пути, начиная с якоря доверия (т. Е. Корневого сертификата), проверяя основную информацию и критические расширения каждого сертификата.

Если процедура завершается с последним сертификатом в пути без ошибок, то путь считается допустимым. Если возникают ошибки, путь помечается как неверный.

Основная обработка сертификата

Независимо от каких-либо расширений, браузеры должны всегда проверять основную информацию о сертификате, такую как подпись или издатель. В следующих разделах показана последовательность проверок, выполняемых браузерами.

1. Браузер проверяет целостность сертификата.

Ошибка подпись На сертификате можно проверить с помощью обычной криптографии с открытым ключом. Если подпись недействительна, то сертификат считается измененным после его выдачи и поэтому отклоняется.

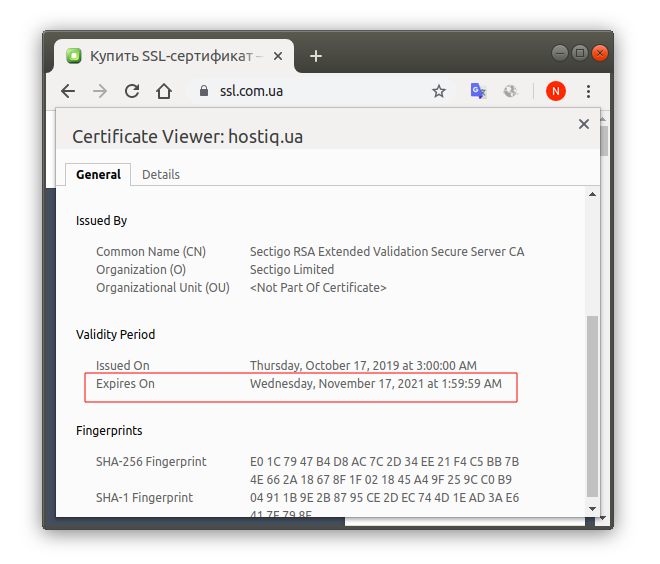

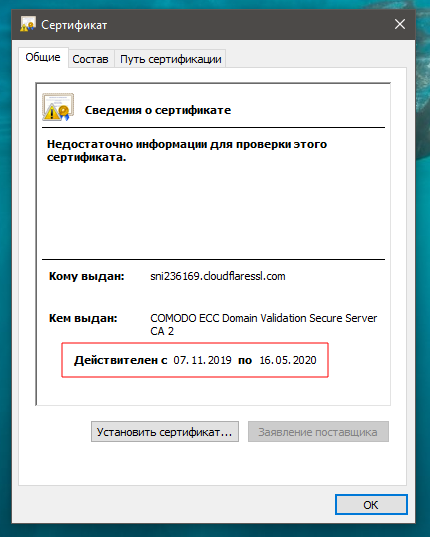

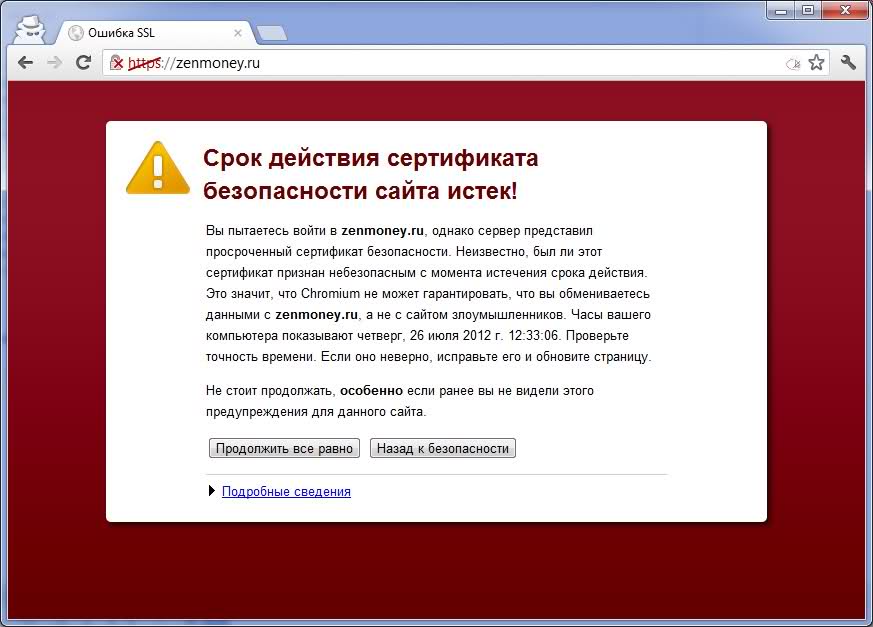

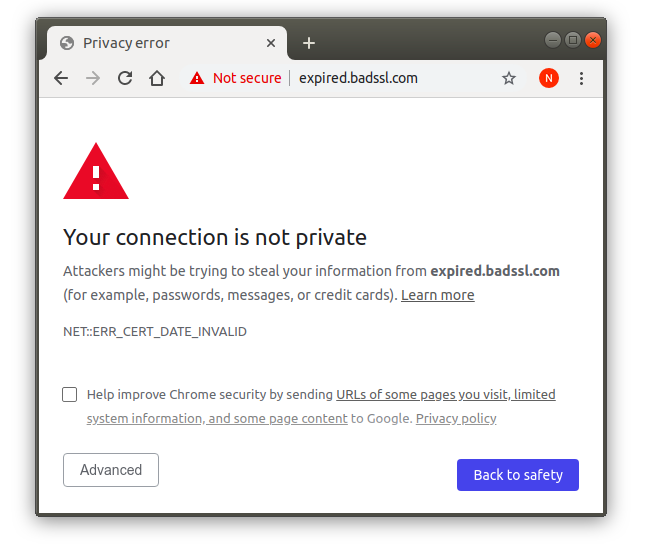

2. Браузер проверяет действительность сертификата.

Сертификат срок годности это интервал времени, в течение которого подписывающий центр сертификации гарантирует, что он будет хранить информацию о своем статусе. Браузеры отклоняют любые сертификаты с периодом действия, заканчивающимся до или начинающимся после даты и времени проверки.

Браузеры отклоняют любые сертификаты с периодом действия, заканчивающимся до или начинающимся после даты и времени проверки.

3. Браузер проверяет статус отзыва сертификата.

Ожидается, что после выдачи сертификата он будет использоваться в течение всего срока его действия. Конечно, различные обстоятельства могут привести к тому, что сертификат станет недействительным до истечения срока его действия.

Такие обстоятельства могут включать изменение имени субъекта или предполагаемую компрометацию его закрытого ключа. В таких случаях ЦС должен отозвать соответствующий сертификат, и пользователи также доверяют ЦС, чтобы уведомить браузеры о статусе отзыва своих сертификатов.

RFC 5280 рекомендует ЦС использовать списки отзыва для этой цели.

Списки отзыва сертификатов (CRL)Центры сертификации периодически выпускают подписанный список отозванных сертификатов с отметкой времени, который называется список отзыва сертификатов (CRL). CRL распространяются в общедоступных репозиториях, и браузеры могут получать и просматривать последний CRL CA при проверке сертификата.

Одним из недостатков этого метода является то, что детализация отзыва по времени ограничена периодом выдачи CRL. Браузер будет уведомлен об отзыве только после того, как запланировано обновление всех выпущенных в настоящее время CRL. В зависимости от политики подписывающего ЦС это может занять час, день или даже неделю.

Протокол статуса сертификата онлайн (OCSP)Существуют и другие альтернативные способы получения информации о статусе отзыва, наиболее популярным из которых является Протокол статуса сертификата онлайн (ОМТП).

Описано в стандартном документе RFC6960, OCSP позволяет браузеру запрашивать статус отзыва определенного сертификата с онлайн-сервера OCSP (также называемого отвечать). При правильной настройке OCSP намного быстрее и позволяет избежать проблемы задержки обновления CRL, упомянутой выше. К тому же, OCSP Stapling улучшает производительность и скорость.

4. Браузер проверяет эмитента

Сертификаты обычно связаны с двумя объектами:

- Ошибка эмитент, который является лицом, владеющим ключом подписи и

- Ошибка предмет, который ссылается на владельца открытого ключа, который подтверждает подлинность сертификата.

Браузеры проверяют, что сертификат эмитент поле такое же, как предмет поле предыдущего сертификата в пути. Для дополнительной безопасности большинство PKI реализации также проверяют, что ключ издателя совпадает с ключом, подписавшим текущий сертификат. (Обратите внимание, что это неверно для якоря доверия, поскольку корни выдаются самостоятельно, т. Е. Имеют одного и того же эмитента и субъекта.)

Обработка ограничений

Формат X.509 v3 позволяет ЦС определять ограничения или ограничения на проверку каждого сертификата и его использование в качестве критических расширений. Каждый сертификат в пути может налагать дополнительные ограничения, которым должны подчиняться все последующие сертификаты.

Ограничения сертификатов редко влияют на обычного пользователя Интернета, хотя они довольно часто встречаются в корпоративных решениях SSL. Функциональные ограничения могут служить нескольким рабочим целям, но их наиболее важное использование — смягчение известных проблем безопасности.

5. Браузер проверяет ограничения имени

Частный (но пользующийся всеобщим доверием) промежуточный ЦС с соответствующим ограничения имени может предоставить организации детальный контроль над управлением сертификатами и их выдачей. Сертификаты могут быть ограничены определенным доменом или деревом доменов (т. Е. Включая поддомены) для доменного имени компании или организации. Ограничения имен часто используются для сертификатов промежуточного ЦС, приобретенных у ЦС, пользующегося всеобщим доверием, чтобы помешать промежуточному ЦС выдавать совершенно действительные сертификаты для сторонних доменов (например, google.com).

6. Браузер проверяет ограничения политики

Политика сертификатов — это юридический документ, опубликованный центром сертификации, в котором подробно описываются процедуры, которым они следуют при выдаче и управлении своими сертификатами. Центры сертификации могут выдавать сертификат в соответствии с одной или несколькими политиками, и ссылки на них включены в каждый выпущенный сертификат, чтобы проверяющие стороны могли оценить эти политики, прежде чем принять решение о доверии этому сертификату.

По юридическим и эксплуатационным причинам сертификаты могут накладывать ограничения на политику, которой они могут подвергаться. Если сертификат содержит критические ограничения политики, браузеры должны проверить их, прежде чем продолжить. (Однако критические политические ограничения редко встречаются в реальном мире и поэтому будут игнорироваться до конца этой статьи.)

7. Браузер проверяет основные ограничения (длина пути)

Формат X.509 v3 позволяет издателям определять максимальную длину пути, которую может поддерживать сертификат. Это обеспечивает контроль над тем, как далеко каждый сертификат может быть помещен в путь сертификации. Это действительно важно — браузеры игнорировали длину пути сертификации, пока исследователь не продемонстрировал в 2009 г. презентация, как он использовал листовой сертификат своего веб-сайта, чтобы подделать действительный сертификат для большого веб-сайта электронной коммерции.

8. Браузер проверяет использование ключа

Расширение «использование ключа» указывает назначение ключа, содержащегося в сертификате. Примеры таких целей включают шифрование, подписи, подписание сертификата и так далее. Браузеры отклоняют сертификаты, нарушая ограничения их использования ключа, например обнаруживая сертификат сервера с ключом, предназначенным только для подписи CRL.

Примеры таких целей включают шифрование, подписи, подписание сертификата и так далее. Браузеры отклоняют сертификаты, нарушая ограничения их использования ключа, например обнаруживая сертификат сервера с ключом, предназначенным только для подписи CRL.

9. Браузер продолжает обрабатывать все оставшиеся критические расширения

После обработки упомянутых выше расширений браузеры приступают к проверке всех оставшихся расширений, которые текущий сертификат определяет как критические, прежде чем перейти к следующему. Если браузер достигает конечного сертификата пути без ошибок, то путь считается действительным. Если возникают какие-либо ошибки, путь помечается как недопустимый и безопасное соединение не устанавливается.

Заключение

Всемирная паутина — это сложная система, состоящая из взаимосвязанных и постоянно развивающихся движущихся частей. Таким образом, безопасность браузера не является решенной проблемой, и мы надеемся, что эта статья дала некоторое представление о сложности даже одного компонента, который мы здесь рассмотрели. Доверие играет важную роль в обеспечении вашей безопасности в Интернете, и по этой причине мы настоятельно рекомендуем вам узнать больше о политике сертификации вашего центра сертификации. (Не стесняйтесь просматривать Политика SSL.com здесь, на самом деле.)

Доверие играет важную роль в обеспечении вашей безопасности в Интернете, и по этой причине мы настоятельно рекомендуем вам узнать больше о политике сертификации вашего центра сертификации. (Не стесняйтесь просматривать Политика SSL.com здесь, на самом деле.)

Спасибо за выбор SSL.com, где, как мы полагаем, безопаснее Интернет это better Интернет.

Как проверить SSL-сертификат

SSL-сертификат — это цифровой «ключ» сайта, в котором содержится информация о его владельцах и компании. Без него не будет работать протокол HTTPS, гарантирующий безопасность передачи данных через интернет.

Как это работает

Браузер пользователя отправляет запрос к серверу и перед тем, как получить данные на устройство пользователя (отобразить сайт), проверяет его SSL-сертификат. Если он работает корректно, сайт загрузится. В итоге данные, которым обмениваются сервер и браузер, оказываются защищены от перехвата. Также это гарантирует, что данные будут переданы в неизменном виде и полностью.

С помощью этой технологии защищаются и персональные данные пользователей: ФИО, номера телефонов, адреса, номера банковских карт, пароли от аккаунтов на сайтах.

Помимо защиты данных SSL-сертификат необходим для SEO-продвижения, без него сайт будет отмечен в выдаче как небезопасный и понижен. Безопасность сайта — один из критериев ранжирования.

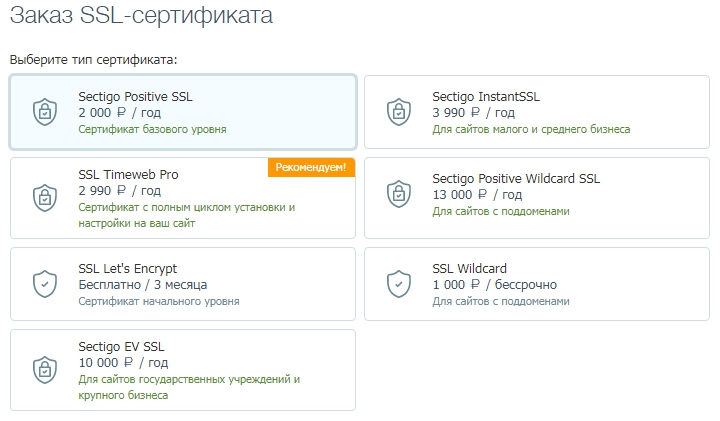

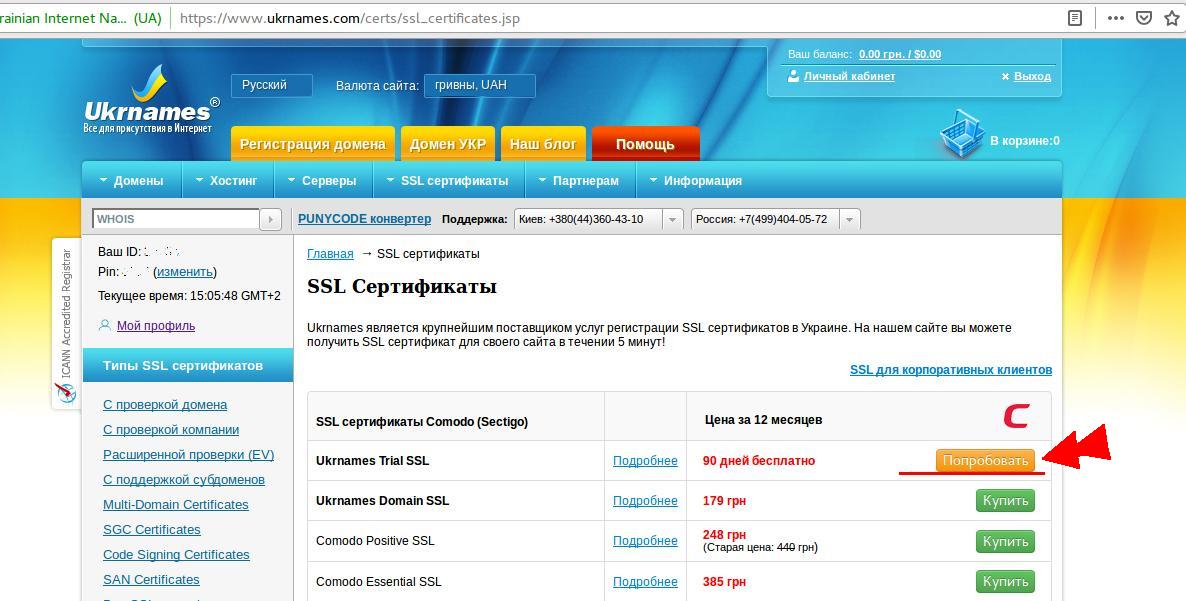

Где взять SSL-сертификат?

Сертификаты бывают платные и бесплатные. Их можно купить в удостоверяющих центрах, а регистраторы доменов иногда дарят их своим пользователям.

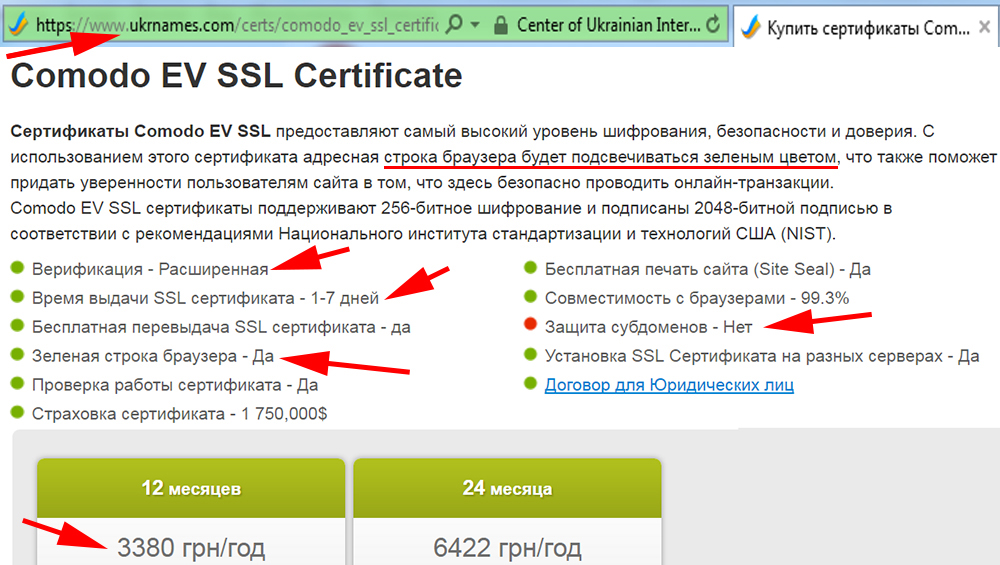

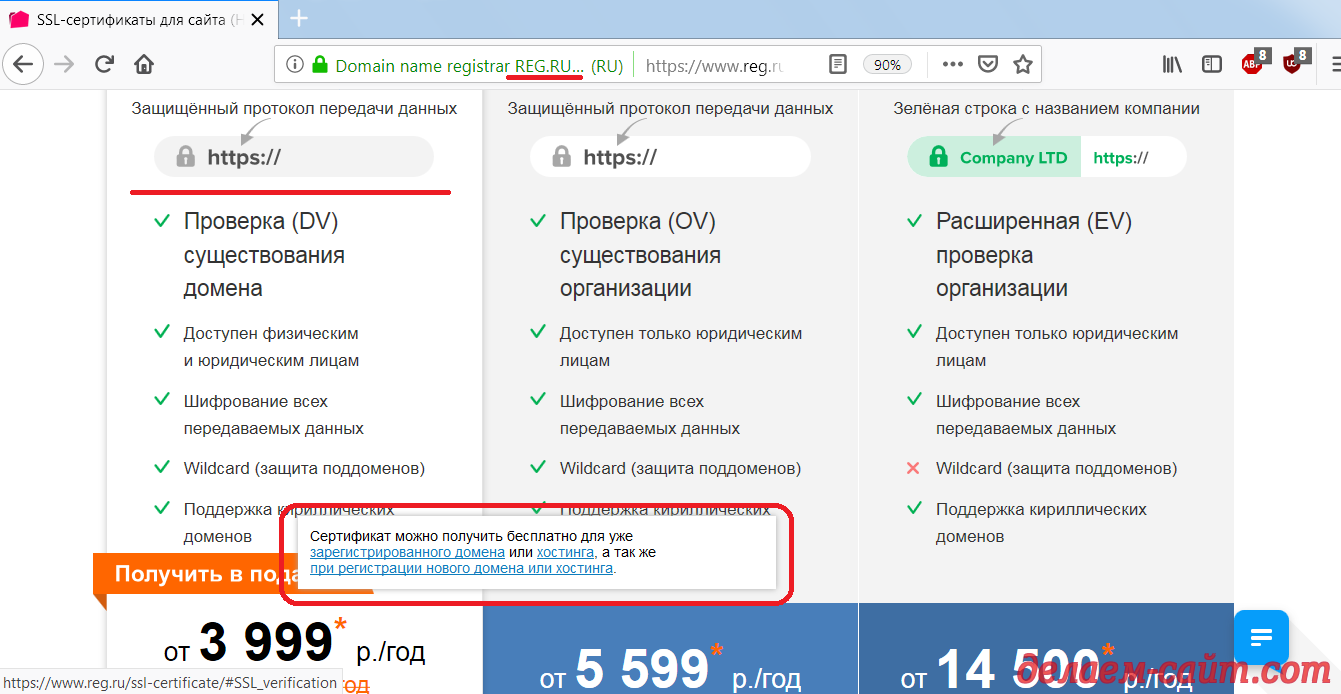

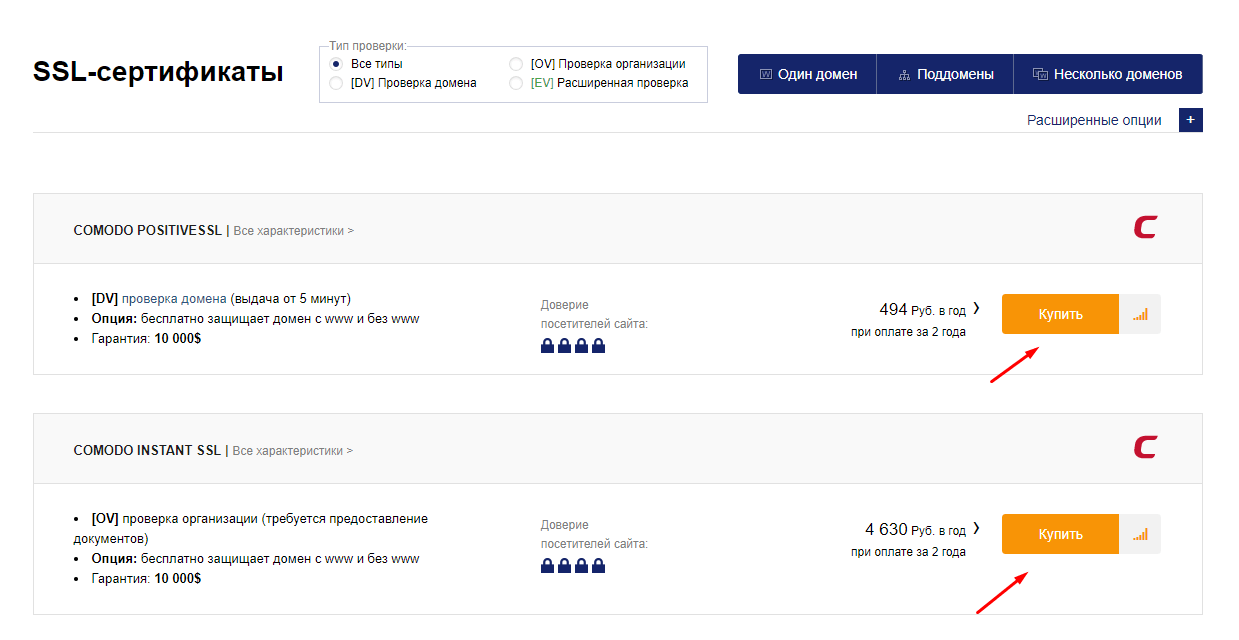

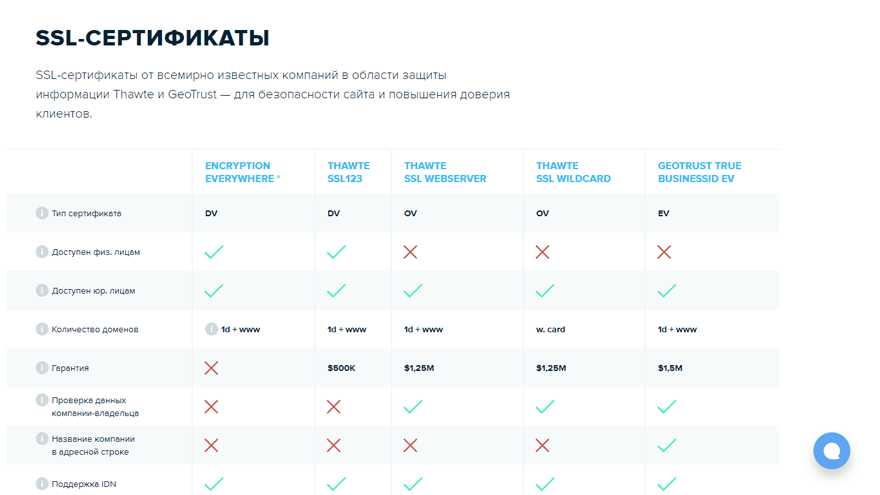

DV-сертификат (Domain Validated) — подойдет физическим и юридическим лицам. Получается только для одного домена. В нем нет информации о владельце сайта, но он способен защитить информацию от перехвата. Такой вариант подходит небольшим сайтам, которые не работают с платежами. Эти сертификаты бесплатны.

OV-сертификат (Organization Validation) — для его получения надо доказать, что компания зарегистрирована, а сайт принадлежит ей. Подходит небольшим магазинам или инфосайтам.

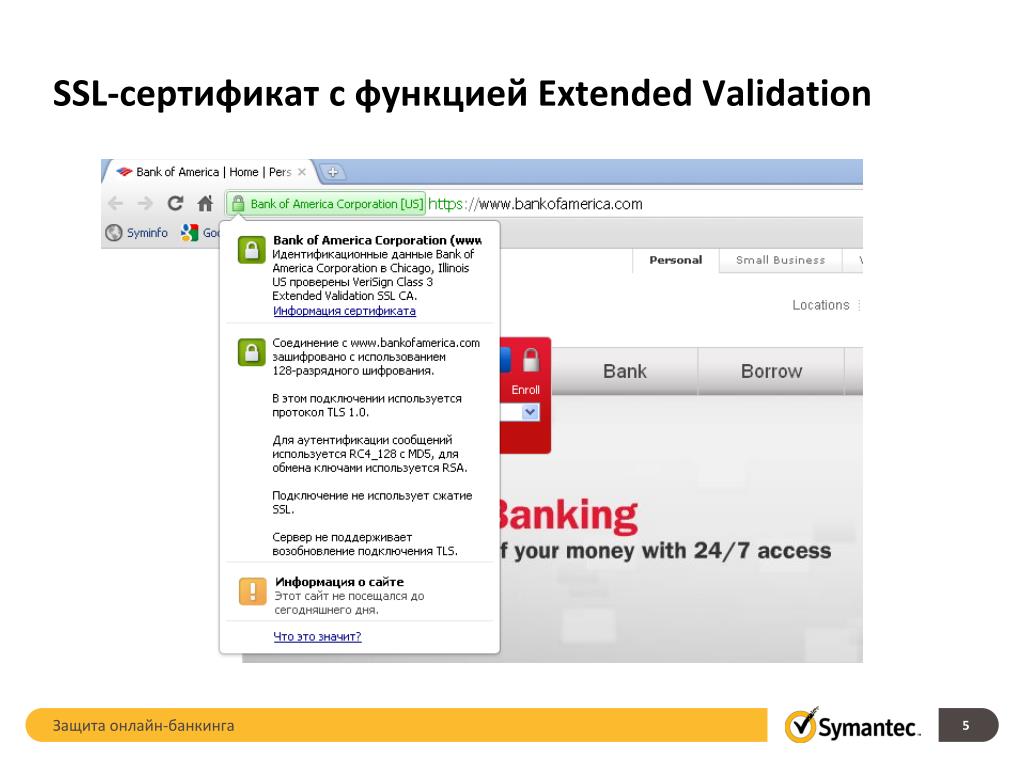

EV-сертификат (Extended Validation) — сертификат с расширенной проверкой. Чтобы получить такой сертификат, надо показать налоговые и некоторые другие документы, сообщающие о легальности деятельности организации. Их используют крупные компании, которые имеют дело с большим количеством данных пользователей и проводят платежи.

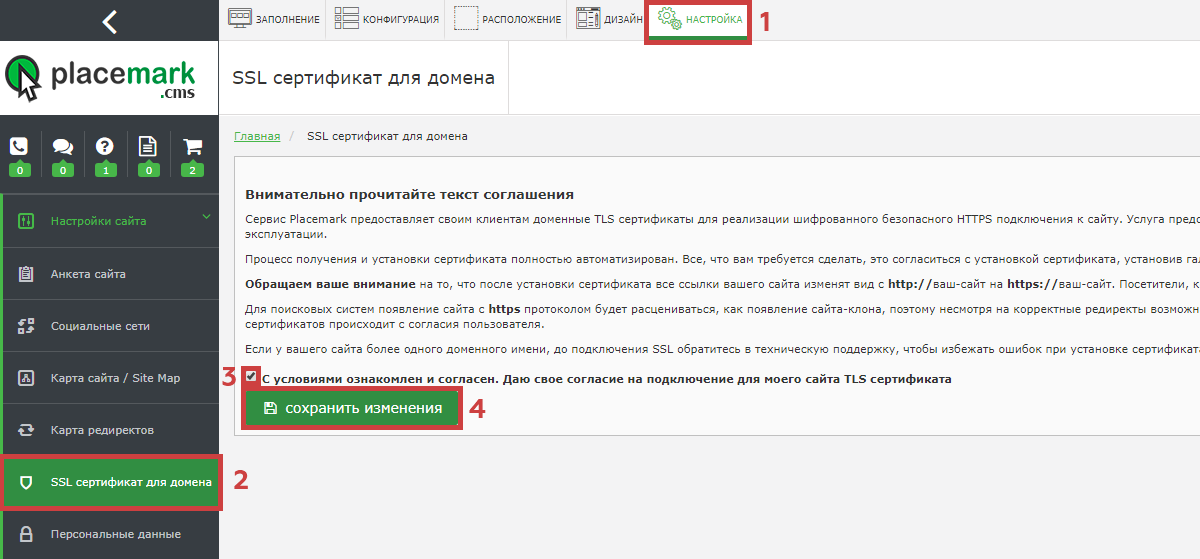

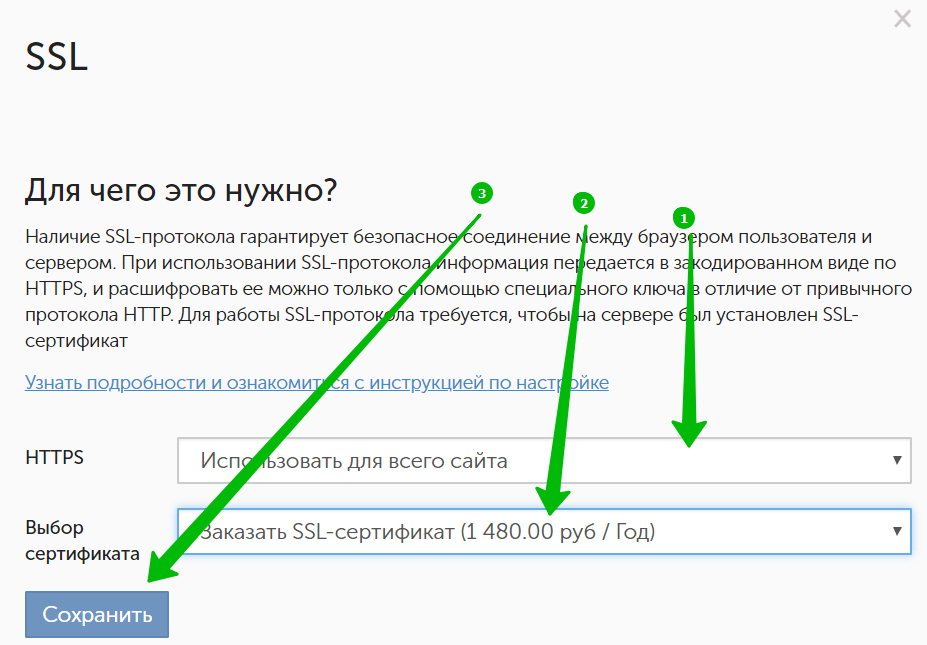

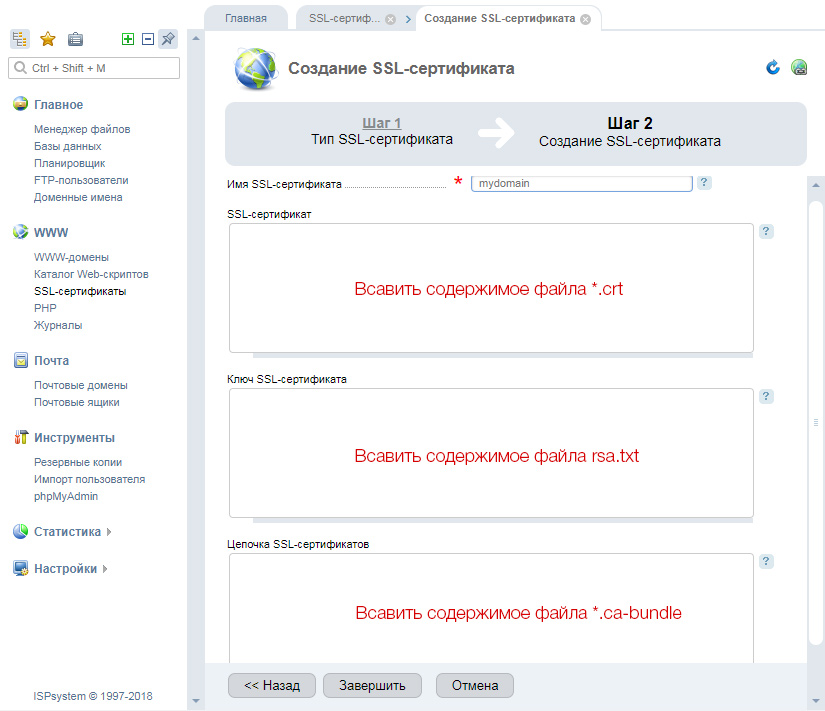

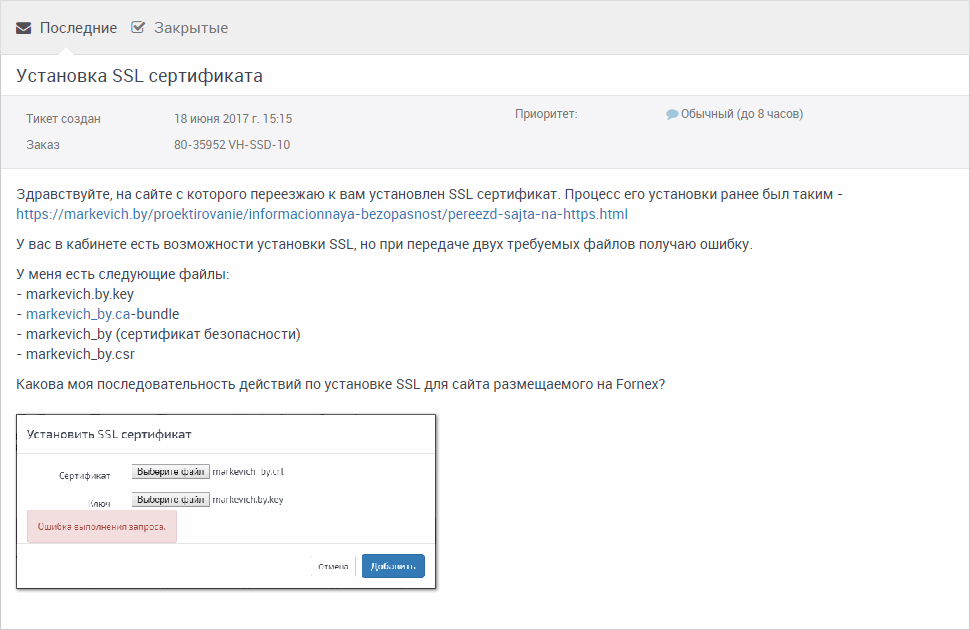

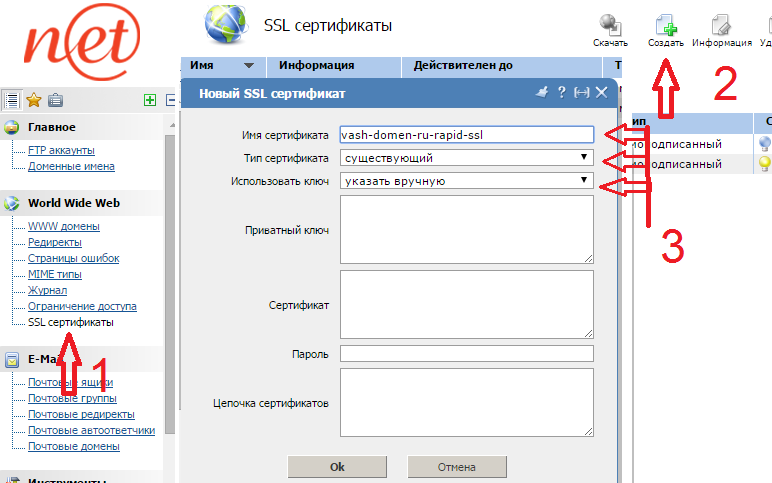

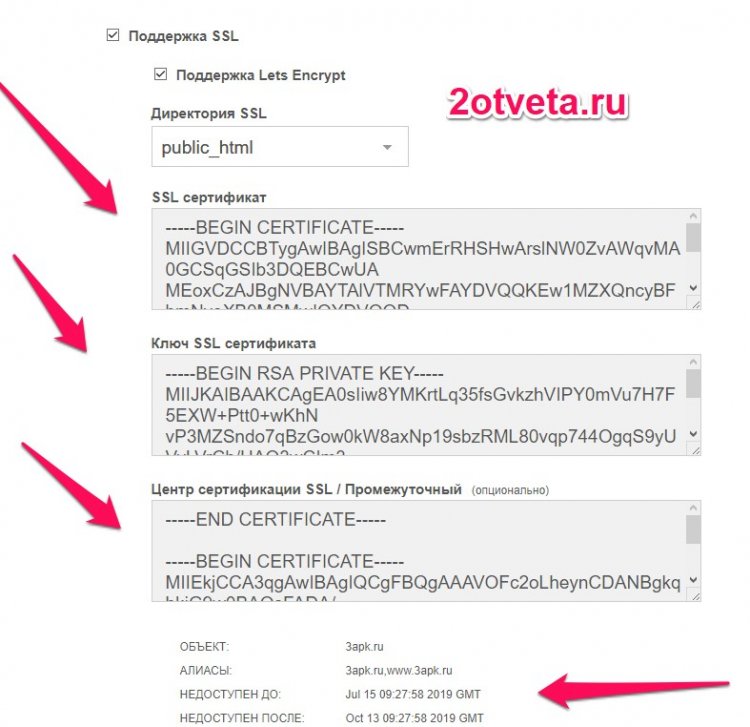

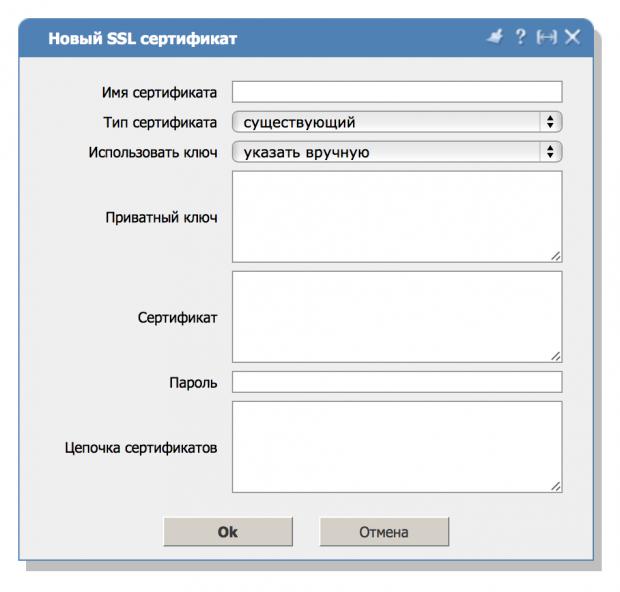

Как установить и проверить SSL-сертификат

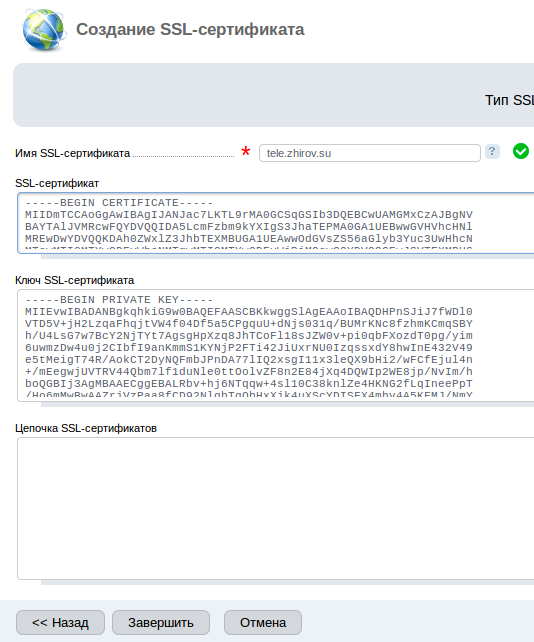

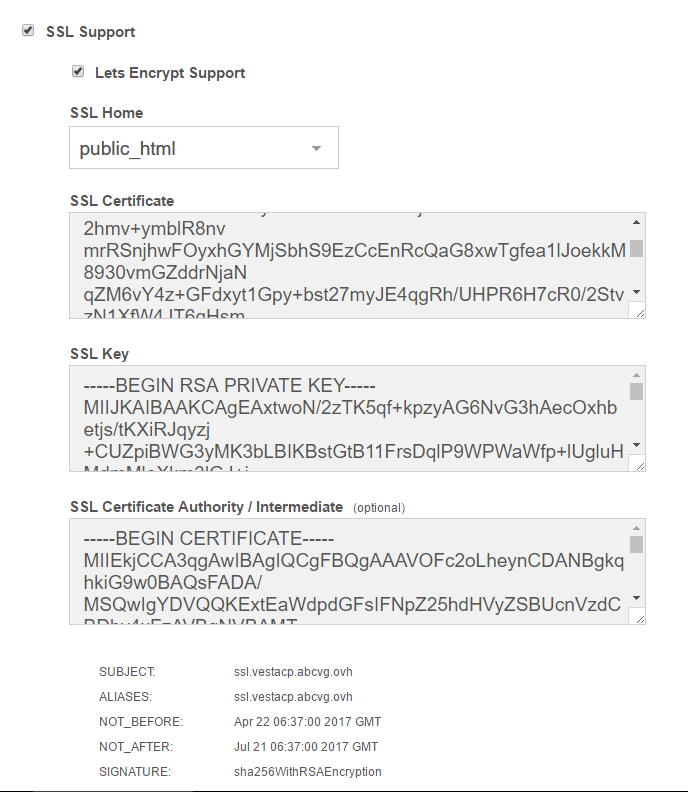

Для установки вам необходим файл самого сертификата, файл ключа и файлы цепочки сертификатов. В личном кабинете хостинга нужно загрузить файлы в соответствующие поля.

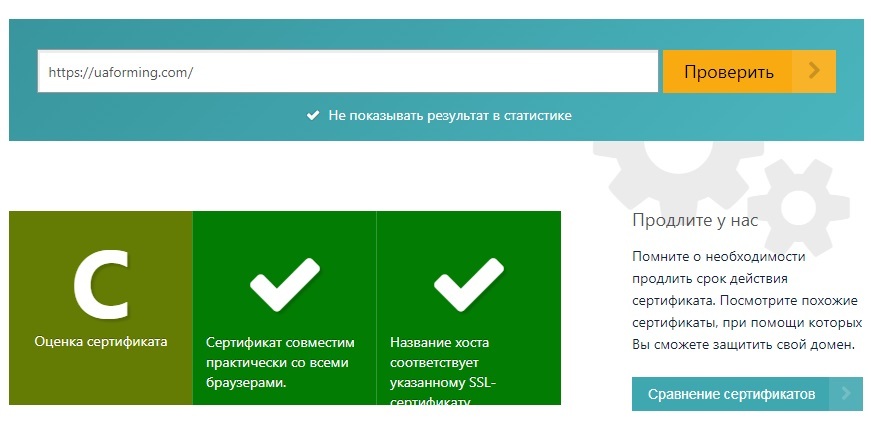

После этого проверьте, доступен ли сайт по HTTPS-протоколу. Проверить сертификат сайта можно через сервис от PR-CY.

В результатах проверки вы увидите наличие сертификата и срок его действия.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Проверка сертификатов SSL с помощью Python

Мне нужно написать сценарий, который подключается к куче сайтов в нашей корпоративной интрасети через HTTPS и проверяет, что их сертификаты SSL действительны; что они не просрочены, что они выданы по правильному адресу и т. д. Мы используем наш собственный внутренний корпоративный центр сертификации для этих сайтов,поэтому у нас есть открытый ключ CA для проверки сертификатов.

д. Мы используем наш собственный внутренний корпоративный центр сертификации для этих сайтов,поэтому у нас есть открытый ключ CA для проверки сертификатов.

Python по умолчанию просто принимает и использует сертификаты SSL при использовании HTTPS, поэтому даже если сертификат недействителен, библиотеки Python, такие как urllib2 и Twisted, просто с радостью будут использовать этот сертификат.

Есть ли где-нибудь хорошая библиотека, которая позволит мне подключиться к сайту через HTTPS и проверить его сертификат таким образом?

Как проверить сертификат в Python?

python https ssl-certificate verificationПоделиться Источник Eli Courtwright 06 июля 2009 в 14:17

11 ответов

31

Я добавил дистрибутив к индексу пакета Python, который делает функцию match_hostname() из пакета Python 3. 2

2 ssl доступной в предыдущих версиях пакета Python.

http:/ / pypi.python.org/pypi/backports.ssl_match_hostname/

Вы можете установить его с помощью:

pip install backports.ssl_match_hostname

Или вы можете сделать его зависимостью, перечисленной в setup.py вашего проекта . В любом случае, его можно использовать так:

from backports.ssl_match_hostname import match_hostname, CertificateError

...

sslsock = ssl.wrap_socket(sock, ssl_version=ssl.PROTOCOL_SSLv3,

cert_reqs=ssl.CERT_REQUIRED, ca_certs=...)

try:

match_hostname(sslsock.getpeercert(), hostname)

except CertificateError, ce:

...

Поделиться Brandon Rhodes 15 октября 2010 в 23:06

26

Вы можете использовать Twisted для проверки сертификатов. Основным API является CertificateOptions, который может быть предоставлен в качестве аргумента contextFactory различным функциям, таким как listenSSL и startTLS .

К сожалению, ни Python, ни Twisted не поставляются с кучей сертификатов CA, необходимых для фактической проверки HTTPS, ни логикой проверки HTTPS. Из-за ограничения в PyOpenSSL вы пока не можете сделать это полностью правильно , но благодаря тому, что почти все сертификаты включают предмет commonName, вы можете подобраться достаточно близко.

Вот наивный пример реализации проверяющего клиента Twisted HTTPS, который игнорирует подстановочные знаки и расширения subjectAltName и использует сертификаты центра сертификации, присутствующие в пакете ‘ca-certificates’ в большинстве дистрибутивов Ubuntu. Попробуйте это сделать с вашими любимыми сайтами действительных и недействительных сертификатов :).

import os

import glob

from OpenSSL.SSL import Context, TLSv1_METHOD, VERIFY_PEER, VERIFY_FAIL_IF_NO_PEER_CERT, OP_NO_SSLv2

from OpenSSL.crypto import load_certificate, FILETYPE_PEM

from twisted.python.urlpath import URLPath

from twisted.internet.ssl import ContextFactory

from twisted. internet import reactor

from twisted.web.client import getPage

certificateAuthorityMap = {}

for certFileName in glob.glob("/etc/ssl/certs/*.pem"):

# There might be some dead symlinks in there, so let's make sure it's real.

if os.path.exists(certFileName):

data = open(certFileName).read()

x509 = load_certificate(FILETYPE_PEM, data)

digest = x509.digest('sha1')

# Now, de-duplicate in case the same cert has multiple names.

certificateAuthorityMap[digest] = x509

class HTTPSVerifyingContextFactory(ContextFactory):

def __init__(self, hostname):

self.hostname = hostname

isClient = True

def getContext(self):

ctx = Context(TLSv1_METHOD)

store = ctx.get_cert_store()

for value in certificateAuthorityMap.values():

store.add_cert(value)

ctx.set_verify(VERIFY_PEER | VERIFY_FAIL_IF_NO_PEER_CERT, self.verifyHostname)

ctx.set_options(OP_NO_SSLv2)

return ctx

def verifyHostname(self, connection, x509, errno, depth, preverifyOK):

if preverifyOK:

if self.

internet import reactor

from twisted.web.client import getPage

certificateAuthorityMap = {}

for certFileName in glob.glob("/etc/ssl/certs/*.pem"):

# There might be some dead symlinks in there, so let's make sure it's real.

if os.path.exists(certFileName):

data = open(certFileName).read()

x509 = load_certificate(FILETYPE_PEM, data)

digest = x509.digest('sha1')

# Now, de-duplicate in case the same cert has multiple names.

certificateAuthorityMap[digest] = x509

class HTTPSVerifyingContextFactory(ContextFactory):

def __init__(self, hostname):

self.hostname = hostname

isClient = True

def getContext(self):

ctx = Context(TLSv1_METHOD)

store = ctx.get_cert_store()

for value in certificateAuthorityMap.values():

store.add_cert(value)

ctx.set_verify(VERIFY_PEER | VERIFY_FAIL_IF_NO_PEER_CERT, self.verifyHostname)

ctx.set_options(OP_NO_SSLv2)

return ctx

def verifyHostname(self, connection, x509, errno, depth, preverifyOK):

if preverifyOK:

if self. hostname != x509.get_subject().commonName:

return False

return preverifyOK

def secureGet(url):

return getPage(url, HTTPSVerifyingContextFactory(URLPath.fromString(url).netloc))

def done(result):

print 'Done!', len(result)

secureGet("https://google.com/").addCallback(done)

reactor.run()

hostname != x509.get_subject().commonName:

return False

return preverifyOK

def secureGet(url):

return getPage(url, HTTPSVerifyingContextFactory(URLPath.fromString(url).netloc))

def done(result):

print 'Done!', len(result)

secureGet("https://google.com/").addCallback(done)

reactor.run()

Поделиться Glyph 06 июля 2009 в 17:29

25

PycURL делает это прекрасно.

Ниже приведен краткий пример. Он выдаст pycurl.error , если что-то подозрительно, где вы получите кортеж с кодом ошибки и читаемым человеком сообщением.

import pycurl

curl = pycurl.Curl()

curl.setopt(pycurl.CAINFO, "myFineCA.crt")

curl.setopt(pycurl.SSL_VERIFYPEER, 1)

curl.setopt(pycurl.SSL_VERIFYHOST, 2)

curl.setopt(pycurl.URL, "https://internal.stuff/")

curl.perform()

Вероятно,вам захочется настроить дополнительные параметры, например, где хранить результаты и т. д. Но не нужно загромождать пример несущественными вещами.

д. Но не нужно загромождать пример несущественными вещами.

Пример того, какие исключения могут быть вызваны:

(60, 'Peer certificate cannot be authenticated with known CA certificates')

(51, "common name 'CN=something.else.stuff,O=Example Corp,C=SE' does not match 'internal.stuff'")

Некоторые ссылки, которые я нашел полезными являются libcurl использует-документы для setopt и getinfo.

Поделиться plundra 17 декабря 2009 в 12:48

- SSL проверка сертификата с помощью AFNetworking

Я понимаю использование и необходимость сертификатов SSL. Я ищу подробное объяснение взаимосвязи между протоколом http и сертификатом SSL, а также между сертификатом https и сертификатом SSL. В AFNetworking определение _AFNETWORKING_ALLOW_INVALID_SSL_CERTIFICATES_ допускает недействительные…

- Понимание ssl сертификатов

У меня возникли некоторые проблемы с пониманием того, сколько сертификатов ssl я должен получить при определенных условиях: У меня есть две страницы, которые пользователь должен использовать (index и main), и все остальные скрипты, к которым пользователи не имеют доступа в интерфейсе (например,.

..

..

19

Начиная с версии выпуска 2.7.9/3.4.3, Python по умолчанию пытается выполнить проверку сертификата.

Это было предложено в PEP 467, который стоит прочитать: https:/ / www.python.org/dev/peps/pep-0476/

Изменения затрагивают все соответствующие модули stdlib (urllib/urllib2, http, httplib).

Соответствующая документация:

https://docs.python.org/2/ библиотека / httplib. html#httplib.HTTPSConnection

Теперь этот класс по умолчанию выполняет все необходимые проверки сертификатов и имен хостов. Для возврата к предыдущему, непроверенному поведению ssl._create_unverified_context() можно передать в параметр context.

https://docs.python.org/3/ библиотека / http.client.html#http.client.HTTPSConnection

Изменено в версии 3.4.3: этот класс теперь выполняет все необходимые проверки сертификатов и имен хостов по умолчанию.

Чтобы вернуться к предыдущему, непроверенному, поведению ssl._create_unverified_context() можно передать в параметр context.

Обратите внимание, что новая встроенная проверка основана на базе предоставленной системой базы данных сертификатов. В отличие от этого, пакет запросов отправляет свой собственный сертификат bundle. Плюсы и минусы обоих подходов обсуждаются в разделе Базы данных доверия PEP 476 .

Поделиться Dr. Jan-Philip Gehrcke 04 февраля 2015 в 15:57

Поделиться ufo 12 сентября 2013 в 14:32

14

Вот пример сценария, который демонстрирует проверку сертификата:

import httplib

import re

import socket

import sys

import urllib2

import ssl

class InvalidCertificateException(httplib.HTTPException, urllib2. URLError):

def __init__(self, host, cert, reason):

httplib.HTTPException.__init__(self)

self.host = host

self.cert = cert

self.reason = reason

def __str__(self):

return ('Host %s returned an invalid certificate (%s) %s\n' %

(self.host, self.reason, self.cert))

class CertValidatingHTTPSConnection(httplib.HTTPConnection):

default_port = httplib.HTTPS_PORT

def __init__(self, host, port=None, key_file=None, cert_file=None,

ca_certs=None, strict=None, **kwargs):

httplib.HTTPConnection.__init__(self, host, port, strict, **kwargs)

self.key_file = key_file

self.cert_file = cert_file

self.ca_certs = ca_certs

if self.ca_certs:

self.cert_reqs = ssl.CERT_REQUIRED

else:

self.cert_reqs = ssl.CERT_NONE

def _GetValidHostsForCert(self, cert):

if 'subjectAltName' in cert:

return [x[1] for x in cert['subjectAltName']

if x[0].

URLError):

def __init__(self, host, cert, reason):

httplib.HTTPException.__init__(self)

self.host = host

self.cert = cert

self.reason = reason

def __str__(self):

return ('Host %s returned an invalid certificate (%s) %s\n' %

(self.host, self.reason, self.cert))

class CertValidatingHTTPSConnection(httplib.HTTPConnection):

default_port = httplib.HTTPS_PORT

def __init__(self, host, port=None, key_file=None, cert_file=None,

ca_certs=None, strict=None, **kwargs):

httplib.HTTPConnection.__init__(self, host, port, strict, **kwargs)

self.key_file = key_file

self.cert_file = cert_file

self.ca_certs = ca_certs

if self.ca_certs:

self.cert_reqs = ssl.CERT_REQUIRED

else:

self.cert_reqs = ssl.CERT_NONE

def _GetValidHostsForCert(self, cert):

if 'subjectAltName' in cert:

return [x[1] for x in cert['subjectAltName']

if x[0]. %s$' % (host_re,), hostname, re.I):

return True

return False

def connect(self):

sock = socket.create_connection((self.host, self.port))

self.sock = ssl.wrap_socket(sock, keyfile=self.key_file,

certfile=self.cert_file,

cert_reqs=self.cert_reqs,

ca_certs=self.ca_certs)

if self.cert_reqs & ssl.CERT_REQUIRED:

cert = self.sock.getpeercert()

hostname = self.host.split(':', 0)[0]

if not self._ValidateCertificateHostname(cert, hostname):

raise InvalidCertificateException(hostname, cert,

'hostname mismatch')

class VerifiedHTTPSHandler(urllib2.HTTPSHandler):

def __init__(self, **kwargs):

urllib2.AbstractHTTPHandler.__init__(self)

self._connection_args = kwargs

def https_open(self, req):

def http_class_wrapper(host, **kwargs):

full_kwargs = dict(self.

%s$' % (host_re,), hostname, re.I):

return True

return False

def connect(self):

sock = socket.create_connection((self.host, self.port))

self.sock = ssl.wrap_socket(sock, keyfile=self.key_file,

certfile=self.cert_file,

cert_reqs=self.cert_reqs,

ca_certs=self.ca_certs)

if self.cert_reqs & ssl.CERT_REQUIRED:

cert = self.sock.getpeercert()

hostname = self.host.split(':', 0)[0]

if not self._ValidateCertificateHostname(cert, hostname):

raise InvalidCertificateException(hostname, cert,

'hostname mismatch')

class VerifiedHTTPSHandler(urllib2.HTTPSHandler):

def __init__(self, **kwargs):

urllib2.AbstractHTTPHandler.__init__(self)

self._connection_args = kwargs

def https_open(self, req):

def http_class_wrapper(host, **kwargs):

full_kwargs = dict(self. _connection_args)

full_kwargs.update(kwargs)

return CertValidatingHTTPSConnection(host, **full_kwargs)

try:

return self.do_open(http_class_wrapper, req)

except urllib2.URLError, e:

if type(e.reason) == ssl.SSLError and e.reason.args[0] == 1:

raise InvalidCertificateException(req.host, '',

e.reason.args[1])

raise

https_request = urllib2.HTTPSHandler.do_request_

if __name__ == "__main__":

if len(sys.argv) != 3:

print "usage: python %s CA_CERT URL" % sys.argv[0]

exit(2)

handler = VerifiedHTTPSHandler(ca_certs = sys.argv[1])

opener = urllib2.build_opener(handler)

print opener.open(sys.argv[2]).read()

_connection_args)

full_kwargs.update(kwargs)

return CertValidatingHTTPSConnection(host, **full_kwargs)

try:

return self.do_open(http_class_wrapper, req)

except urllib2.URLError, e:

if type(e.reason) == ssl.SSLError and e.reason.args[0] == 1:

raise InvalidCertificateException(req.host, '',

e.reason.args[1])

raise

https_request = urllib2.HTTPSHandler.do_request_

if __name__ == "__main__":

if len(sys.argv) != 3:

print "usage: python %s CA_CERT URL" % sys.argv[0]

exit(2)

handler = VerifiedHTTPSHandler(ca_certs = sys.argv[1])

opener = urllib2.build_opener(handler)

print opener.open(sys.argv[2]).read()

Поделиться Eli Courtwright 23 августа 2010 в 21:05

8

M2Crypto может выполнить проверку . Вы также можете использовать M2Crypto с Twisted , если хотите. Настольный клиент Chandler использует Twisted для работы в сети и M2Crypto для SSL, включая проверку сертификатов.

Вы также можете использовать M2Crypto с Twisted , если хотите. Настольный клиент Chandler использует Twisted для работы в сети и M2Crypto для SSL, включая проверку сертификатов.

Судя по комментарию глифов, похоже, что M2Crypto по умолчанию выполняет лучшую проверку сертификата, чем то, что вы можете сделать с pyOpenSSL в настоящее время, потому что M2Crypto также проверяет поле subjectAltName.

Я также написал в блоге о том, как получить сертификаты Mozilla Firefox поставляется с in Python и может использоваться с решениями Python SSL.

Поделиться Heikki Toivonen 17 сентября 2009 в 23:09

4

Jython DOES выполняет проверку сертификатов по умолчанию, поэтому использование стандартных библиотечных модулей, например httplib.HTTPSConnection и т. д., С помощью jython будет проверять сертификаты и выдавать исключения для сбоев, т. е. несоответствующих идентификаторов, просроченных сертификатов и т. д.

д.

На самом деле вам нужно проделать некоторую дополнительную работу, чтобы заставить jython вести себя как cpython, то есть заставить jython NOT проверять сертификаты.

Я написал сообщение в блоге о том, как отключить проверку сертификатов на jython, потому что это может быть полезно на этапах тестирования и т. д.

Установка полностью доверяющего поставщика безопасности на java и jython.

http://jython.xhaus.com/installing-an-all-trusting-security-provider-on-java-and-jython/

Поделиться Alan Kennedy 17 мая 2011 в 09:21

2

Следующий код позволяет вам воспользоваться всеми проверками валидации SSL (например, действительность даты, цепочка сертификатов CA …) EXCEPT подключаемый шаг проверки, например, для проверки имени хоста или выполнения других дополнительных шагов проверки сертификата.

from httplib import HTTPSConnection

import ssl

def create_custom_HTTPSConnection(host):

def verify_cert(cert, host):

# Write your code here

# You can certainly base yourself on ssl. match_hostname

# Raise ssl.CertificateError if verification fails

print 'Host:', host

print 'Peer cert:', cert

class CustomHTTPSConnection(HTTPSConnection, object):

def connect(self):

super(CustomHTTPSConnection, self).connect()

cert = self.sock.getpeercert()

verify_cert(cert, host)

context = ssl.create_default_context()

context.check_hostname = False

return CustomHTTPSConnection(host=host, context=context)

if __name__ == '__main__':

# try expired.badssl.com or self-signed.badssl.com !

conn = create_custom_HTTPSConnection('badssl.com')

conn.request('GET', '/')

conn.getresponse().read()

match_hostname

# Raise ssl.CertificateError if verification fails

print 'Host:', host

print 'Peer cert:', cert

class CustomHTTPSConnection(HTTPSConnection, object):

def connect(self):

super(CustomHTTPSConnection, self).connect()

cert = self.sock.getpeercert()

verify_cert(cert, host)

context = ssl.create_default_context()

context.check_hostname = False

return CustomHTTPSConnection(host=host, context=context)

if __name__ == '__main__':

# try expired.badssl.com or self-signed.badssl.com !

conn = create_custom_HTTPSConnection('badssl.com')

conn.request('GET', '/')

conn.getresponse().read()

Поделиться Carl D’Halluin 02 апреля 2019 в 20:27

-1

pyOpenSSL -это интерфейс к библиотеке OpenSSL. Он должен обеспечить вас всем необходимым.

Поделиться DisplacedAussie 06 июля 2009 в 14:52

-1

У меня была та же проблема, но я хотел свести к минимуму сторонние зависимости (потому что этот одноразовый скрипт должен был выполняться многими пользователями). Мое решение состояло в том, чтобы обернуть вызов

Мое решение состояло в том, чтобы обернуть вызов curl и убедиться, что код выхода был 0 . Сработало как заклинание.

Поделиться Ztyx 11 декабря 2013 в 11:18

Похожие вопросы:

Несколько сертификатов SSL в JMeter

Я хотел бы использовать несколько сертификатов SSL для моей группы потоков, которая имитирует 100 пользователей. менеджер SSL позволяет мне указать один сертификат, который Jmeter будет использовать…

Проблема понимания SSL проверка цепочки сертификатов

Мое приложение использует SSL для безопасной связи с сервером, и у него возникают проблемы с проверкой цепочки сертификатов. Цепочка выглядит так: Entrust.net Центр сертификации защищенного сервера…

Android-проверка самозаверяющих сертификатов в дополнение к обычным сертификатам SSL

У меня есть приложение Android, которое вызывает веб-службы через SSL. В производстве у нас будут обычные сертификаты SSL, подписанные доверенным CA. Однако мы должны иметь возможность поддерживать…

В производстве у нас будут обычные сертификаты SSL, подписанные доверенным CA. Однако мы должны иметь возможность поддерживать…

SSL проверка ошибки или предупреждения с помощью сертификата на глубине 1: Самозаверяющие сертификаты в цепочке сертификатов

Я использую пример кода, предоставленный gsoap для SSL на Windows. Я успешно сгенерировал все необходимые сертификаты и установил сертификат на Windows в доверенном корневом каталоге сертификатов….

SSL проверка сертификатов в Windows Phone году

Как проверить сертификат SSL из приложения Windows Phone? Мне нужно проверить наличие таких критериев, как имя эмитента сертификата, дата истечения срока действия, соответствие имени хоста, цепочка…

SSL проверка сертификата с помощью AFNetworking

Я понимаю использование и необходимость сертификатов SSL. Я ищу подробное объяснение взаимосвязи между протоколом http и сертификатом SSL, а также между сертификатом https и сертификатом SSL. В…

В…

Понимание ssl сертификатов

У меня возникли некоторые проблемы с пониманием того, сколько сертификатов ssl я должен получить при определенных условиях: У меня есть две страницы, которые пользователь должен использовать (index…

Проверка сертификатов при использовании виртуальных сред

У меня есть сертификат root CA, установленный на моей машине, и все в порядке при выдаче запросов при использовании системной установки библиотеки запросов: $ python -c ‘import requests; print…

SSL: CA сертификат установлен, но проверка сертификата отключена — Mac OS Sierra

Я обновил свой Mac OS до Sierra. После обновления, когда я попытался сделать npm install , я получил следующую ошибку: ECMDERR не удалось выполнить git ls-remote —tags —heads…

Проверка различных сертификатов для различных конечных точек

У нас есть веб-приложение, которое обслуживает как безопасные, так и общедоступные конечные точки. В настоящее время мы развертываем его с помощью elastic beanstalk. Отныне мы хотим применять…

В настоящее время мы развертываем его с помощью elastic beanstalk. Отныне мы хотим применять…

PowerShell: проверка и оповещение об истечении срока действия SSL сертификата

Неожиданное истечение срока действия сертификата сервера может вызвать ряд неприятных последствий для ваших клиентов: невозможность установить безопасное подключение, ошибки аутентификации, назойливые предупреждения в браузере и т.д. В этой статье мы покажем, как с помощью PowerShell проверить срок действия SSL/TLS сертификатов на удаленных сайтах, а также истекающих сертификатах в хранилищах сертификатов на серверах и компьютерах домена.

- Проверка срока действия SSL сертификата на веб-сайтах в Интернете с помощью PowerShell

- Поиск истекающих сертификатов в хранилище сертификатов Windows

Проверка срока действия SSL сертификата на веб-сайтах в Интернете с помощью PowerShell

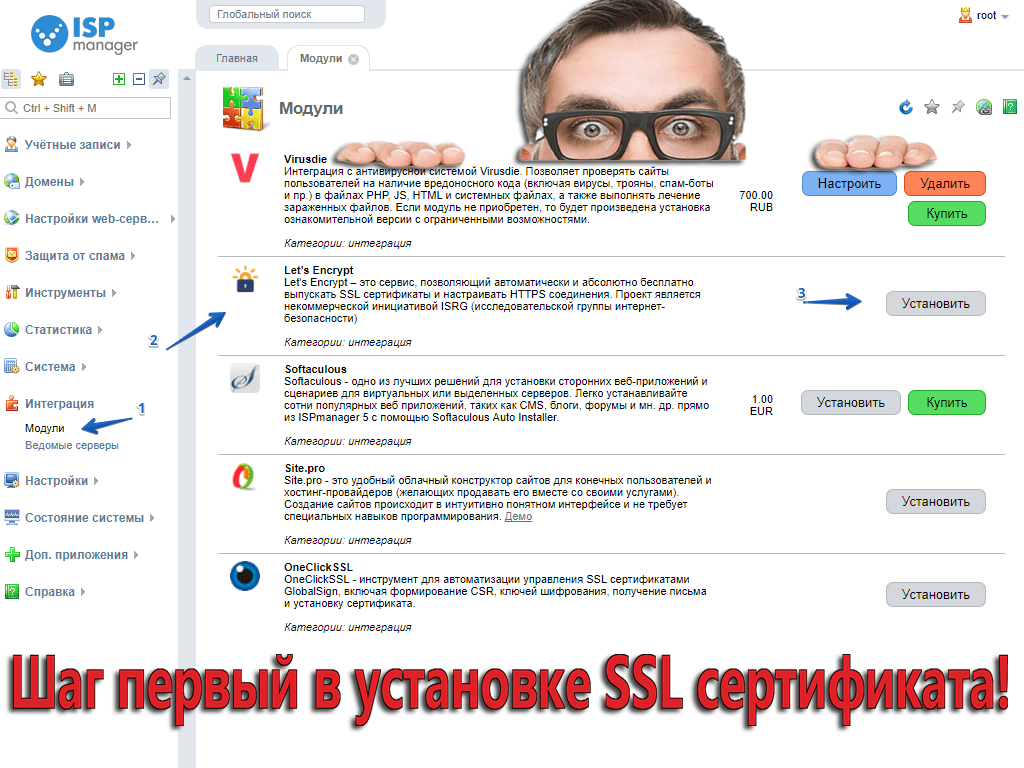

Недавно сайт https://winitpro.ru/ был переведен на протокол HTTPS с помощью бесплатного SSL сертификата от Let’s Encrypt. Особенность этих сертификатов – они выдаются на срок 90 дней, после чего их нужно обновить (продлить). Обычно продление Let’s Encrypt сертификатов выполняется специальными скриптами или ботами на стороне хостинга или сервера (в Windows это может быть WACS, в Linux – Certbot). Но иногда автоматика может дать сбой. Мне хотелось бы иметь собственную систему проверки и оповещения об окончании срока действия SSL сертификатов на сайтах. Я реализовал ее на PowerShell. Т.к. мы проверяем сертификат сайта через HttpWeb запрос, вам не нужны права администратора на удаленном веб-сайте/сервере.

Особенность этих сертификатов – они выдаются на срок 90 дней, после чего их нужно обновить (продлить). Обычно продление Let’s Encrypt сертификатов выполняется специальными скриптами или ботами на стороне хостинга или сервера (в Windows это может быть WACS, в Linux – Certbot). Но иногда автоматика может дать сбой. Мне хотелось бы иметь собственную систему проверки и оповещения об окончании срока действия SSL сертификатов на сайтах. Я реализовал ее на PowerShell. Т.к. мы проверяем сертификат сайта через HttpWeb запрос, вам не нужны права администратора на удаленном веб-сайте/сервере.

В следующем PowerShell скрипте нужно указать список сайтов, на которых нужно проверять срок действия сертификата, а также за сколько дней до окончания действия сертификата начинать показывать уведомления ($minCertAge). В качестве примера я указал 80 дней.

$minCertAge = 80

$timeoutMs = 10000

$sites = @(

"https://winitpro.ru",

"https://site1.com/",

"https://site2. ru/"

ru/"

)

# Отключить проверку корректности сертификата

[Net.ServicePointManager]::ServerCertificateValidationCallback = {$true}

foreach ($site in $sites)

{

Write-Host Проверка $site -f Green

$req = [Net.HttpWebRequest]::Create($site)

$req.Timeout = $timeoutMs

try {$req.GetResponse() |Out-Null} catch {Write-Host Ошибка при проверке URL $site`: $_ -f Red}

[datetime]$certExpDate = $req.ServicePoint.Certificate.GetExpirationDateString()

[int]$certExpiresIn = ($certExpDate - $(get-date)).Days

$certName = $req.ServicePoint.Certificate.GetName()

$certThumbprint = $req.ServicePoint.Certificate.GetCertHashString()

$certEffectiveDate = $req.ServicePoint.Certificate.GetEffectiveDateString()

$certIssuer = $req.ServicePoint.Certificate.GetIssuerName()

if ($certExpiresIn -gt $minCertAge)

{Write-Host Сертификат для сайта $site истечет через $certExpiresIn дней [$certExpDate] -f Green}

else

{

$message= "Сертификат для сайта $site истечет через $certExpiresIn дней"

$messagetitle= "Продлить сертификат"

Write-Host $message [$certExpDate]. Подробности:`n`nCert name: $certName`Cert thumbprint: $certThumbprint`nCert effective date: $certEffectiveDate`nCert issuer: $certIssuer -f Red

Подробности:`n`nCert name: $certName`Cert thumbprint: $certThumbprint`nCert effective date: $certEffectiveDate`nCert issuer: $certIssuer -f Red

#вывести всплывающее уведомление и отправить письмо администартору

#ShowNotification $messagetitle $message

# Send-MailMessage -From [email protected] -To [email protected] -Subject $messagetitle -body $message -SmtpServer smtp.winitpro.ru -Encoding UTF8

}

write-host "________________" `n

}

Данный PowerShell скрипт проверит SSL сертификаты для всех сайтов из списка. Если обнаружится сертификат, который скоро просрочится, он будет выдел в предупреждении.

Для оповещения администратора о приближающемся сроке истечения SSL сертификата можно добавить всплывающее уведомление. Для этого раскоментируйте строку ShowNotification $messagetitle $message и добавьте функцию:

Function ShowNotification ($MsgTitle, $MsgText) {

Add-Type -AssemblyName System.Windows.Forms

$global:balmsg = New-Object System. Windows.Forms.NotifyIcon

Windows.Forms.NotifyIcon

$path = (Get-Process -id $pid).Path

$balmsg.Icon = [System.Drawing.Icon]::ExtractAssociatedIcon($path)

$balmsg.BalloonTipIcon = [System.Windows.Forms.ToolTipIcon]::Warning

$balmsg.BalloonTipText = $MsgText

$balmsg.BalloonTipTitle = $MsgTitle

$balmsg.Visible = $true

$balmsg.ShowBalloonTip(10000)

}

Также можно добавит и email оповещение с помощью Send-MailMessage.

В результате при обнаружении просроченных или истекающих сертификатов вы будете уведомлены письмом и всплывающим сообщением

Осталось создать автоматическое задание планировщика, которые должно выполнятся 1-2 раза в неделю и запускать PowerShell скрипт проверки срока действия сертификатов HTTPS сайтов (вы можете создать задание планировщика для запуска PS1 файла с помощью Register-ScheduledTask).

Поиск истекающих сертификатов в хранилище сертификатов Windows

Также вам может понадобится скрипт, который будет мониторить срок действия сертификатов, используемых для криптографических службах на серверах (например сертификаты на RDS, Exchange, SharePoint, LDAPS и т. д) или компьютерах пользователей.

д) или компьютерах пользователей.

На локальном компьютере вы можете получить список сертификатов, которые скоро просрочатся с помощью команды Get-ChildItem -Path cert. В Powershell 3.0 есть специальный аргумент -ExpiringInDays:

Get-ChildItem -Path cert: -Recurse -ExpiringInDays 30

В PowerShell 2.0 аналогичная команда выглядит так:

Get-ChildItem -Path cert: -Recurse | where { $_.notafter -le (get-date).AddDays(30) -AND $_.notafter -gt (get-date)} | select thumbprint, subject

Чтобы проверить только собственные сертификаты, используйте контейнер Cert:\LocalMachine\My вместо корневого Cert:. Так вы не будете проверять корневые сертификаты Windows и коммерческие сертификаты.

Чтобы найти сертификаты, которые истекают в течении следующих 30 дней на всех серверах домена, можно использовать такой PowerShell скрипт:

$servers= (get-adcomputer -LDAPFilter "(&(objectCategory=computer)(operatingSystem=Windows Server*) (!serviceprincipalname=*MSClusterVirtualServer*) (!(userAccountControl:1..png) 2.840.113556.1.4.803:=2)))").Name

2.840.113556.1.4.803:=2)))").Name

$result=@()

foreach ($server in $servers)

{

$ErrorActionPreference="SilentlyContinue"

$getcert=Invoke-Command -ComputerName $server { Get-ChildItem -Path Cert:\LocalMachine\My -Recurse -ExpiringInDays 30}

foreach ($cert in $getcert) {

$result+=New-Object -TypeName PSObject -Property ([ordered]@{

'Server'=$server;

'Certificate'=$cert.Issuer;

'Expires'=$cert.NotAfter

})

}

}

Write-Output $result

Итак, вы получите список истекающих сертификатов на серверах и у вас будет достаточно времени для их продления.

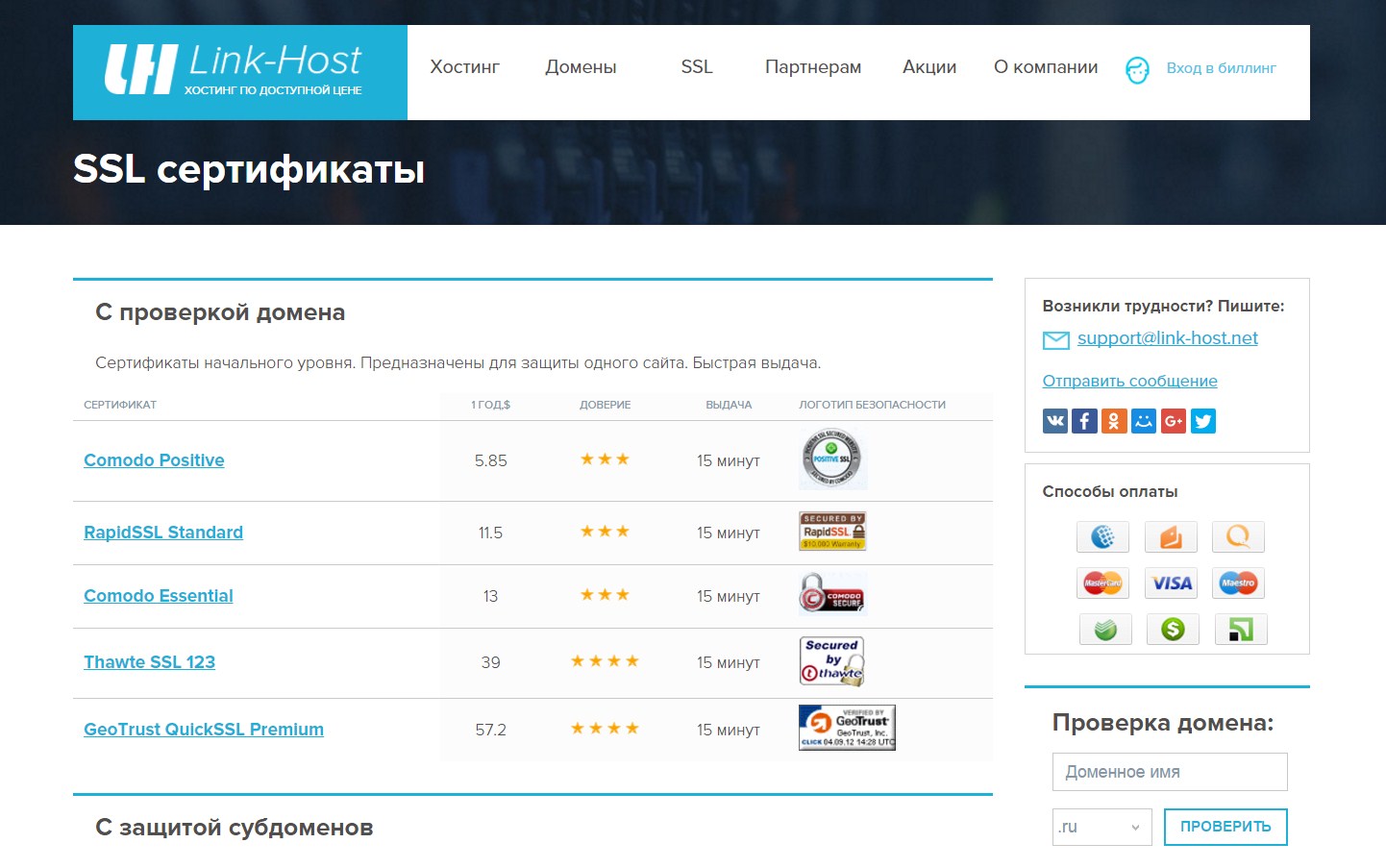

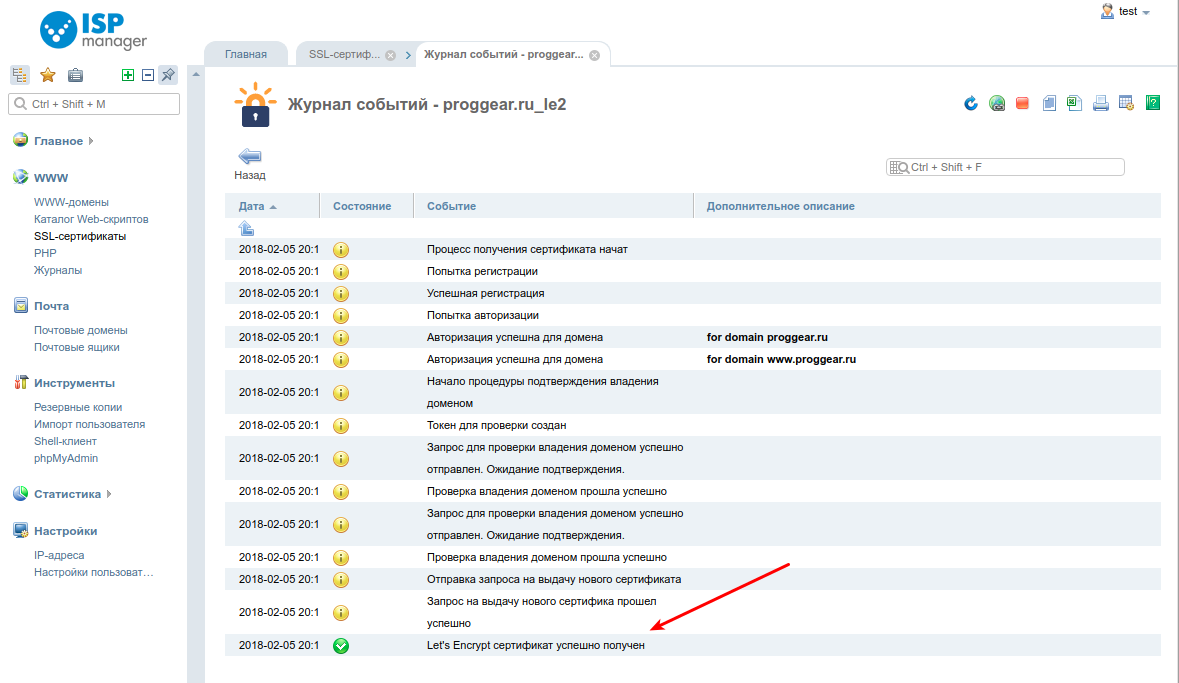

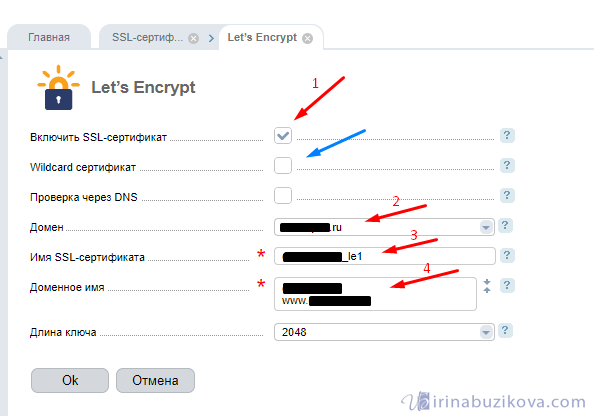

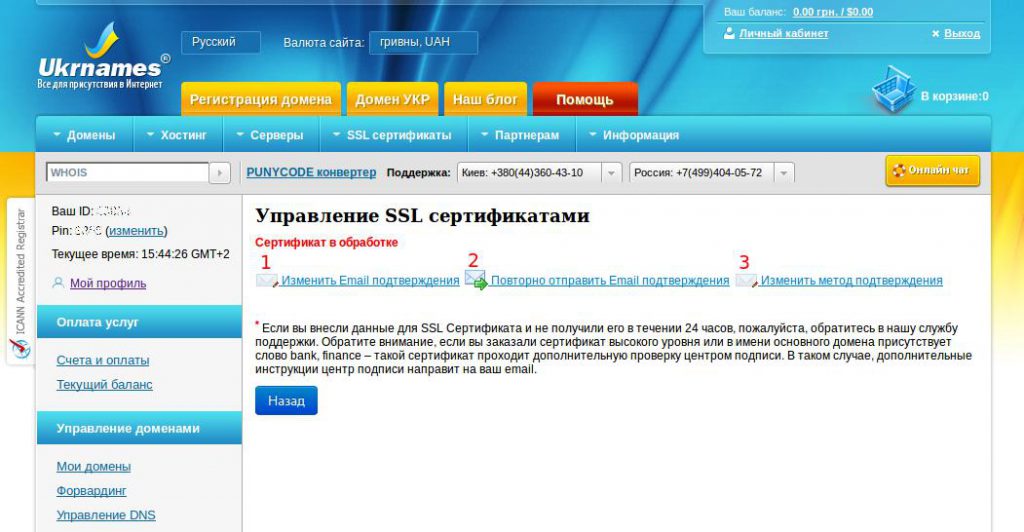

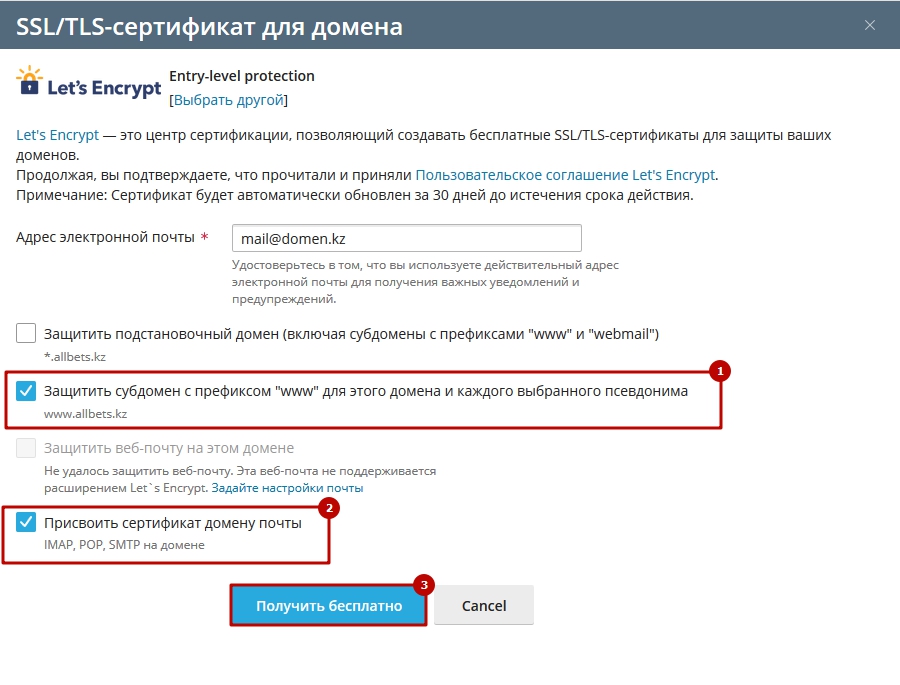

Этапы выпуска SSL-сертификата и способы валидации (проверки) домена

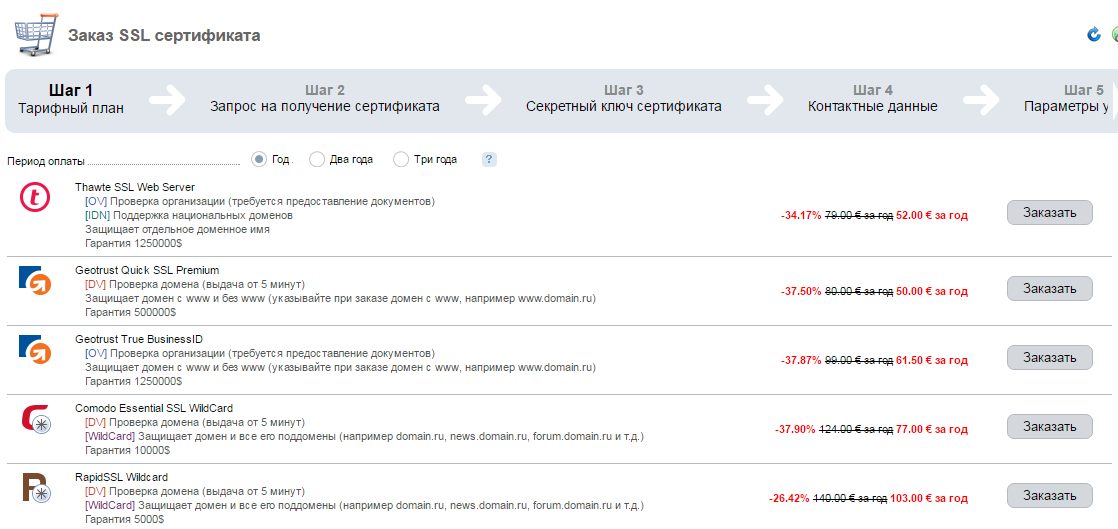

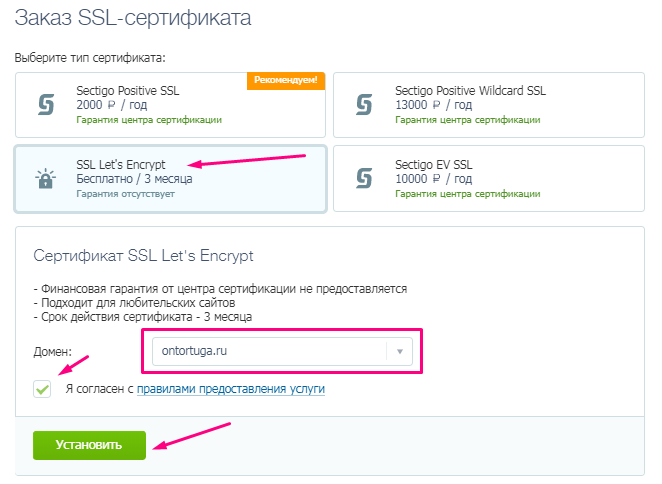

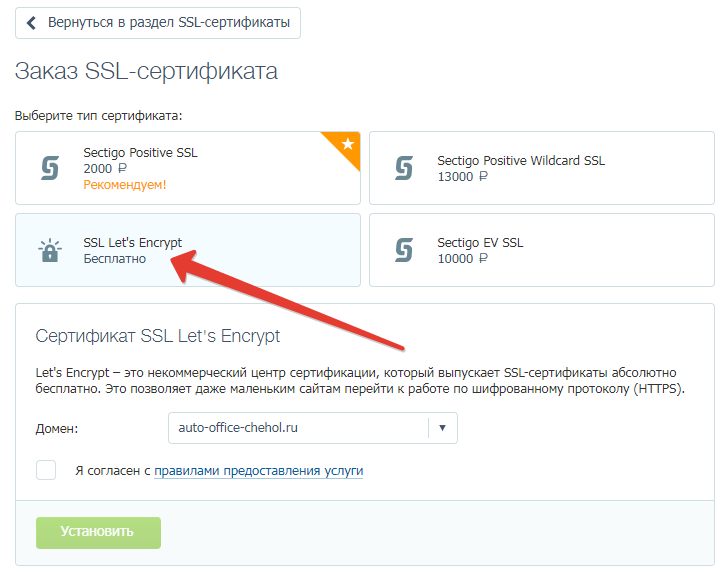

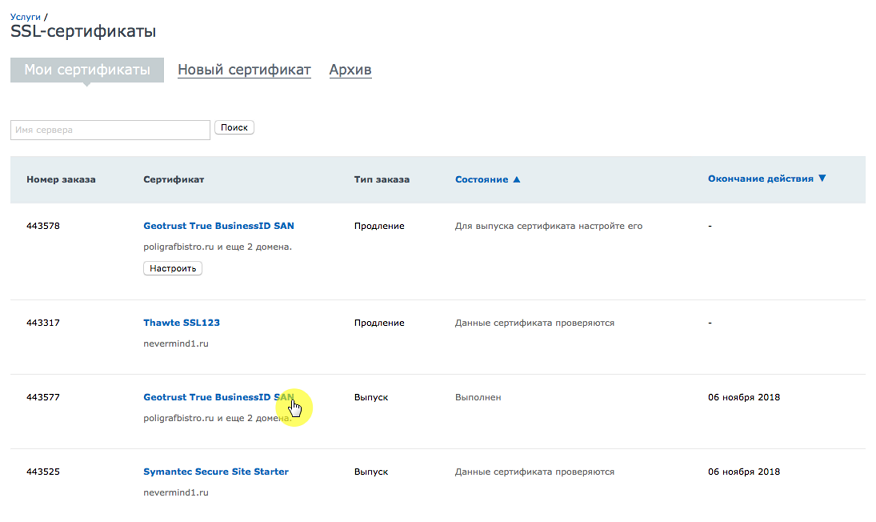

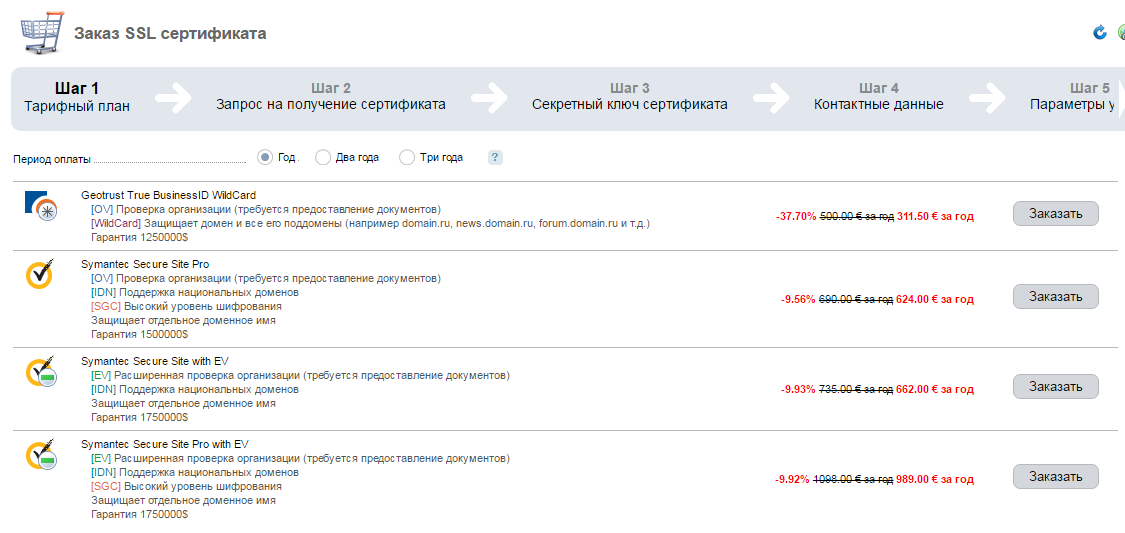

Процесс выпуска сертификата условно можно разделить на 4 этапа, в зависимости от выбранного типа:

1. Заполнение csr-запроса — происходит в личном кабинете либо до, либо после оплаты сертификата. Поэтому данный этап необходим для всех сертификатов, независимо от типа;

2. Валидация домена — происходит после заполнения csr-запроса и оплаты/активации сертификата. Необходим для всех типов сертификатов;

Необходим для всех типов сертификатов;

3. Упрощенная валидация организации или расширенная. Данный этап проверки проходят для получения сертификатов только уровня OV и EV.

4. Выпуск сертификата и получение файлов на email-адрес. Финальный этап, когда центр сертификации провёл все необходимые проверки и добавил ваш домен в реестр доверенных (т.е. домены, которым можно доверять).

После 4-го этапа можно устанавливать сертификат на сервер и переводить сайт на защищенное соединение HTTPS.

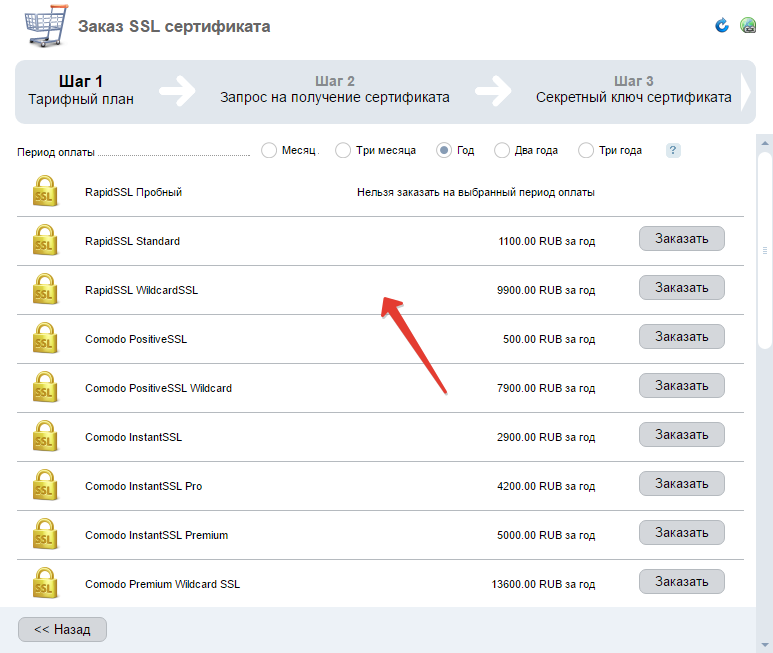

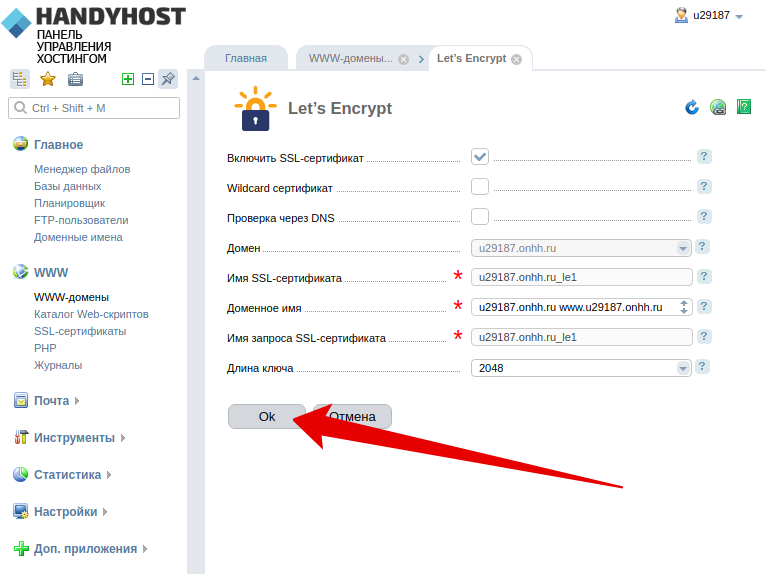

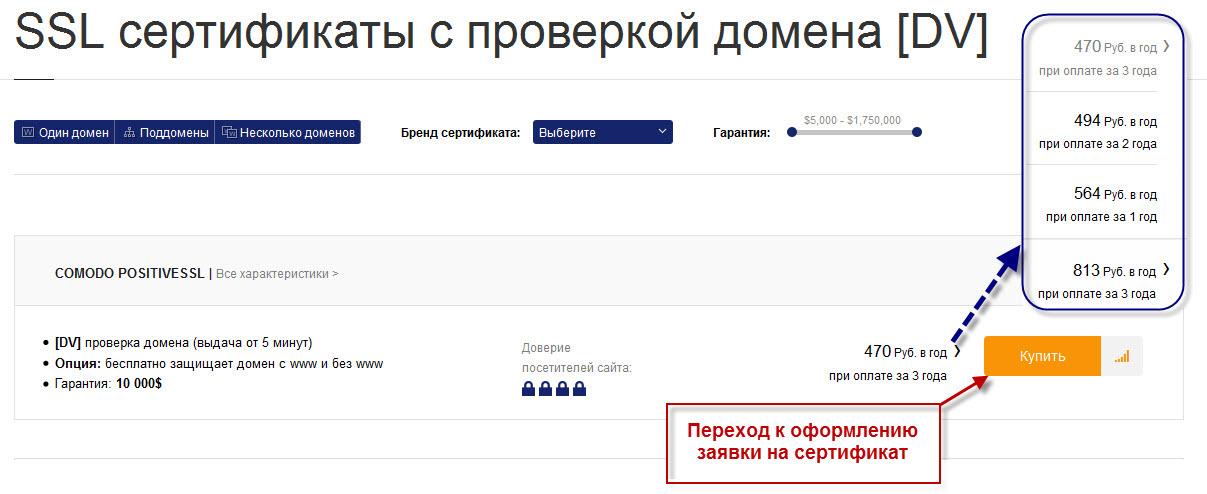

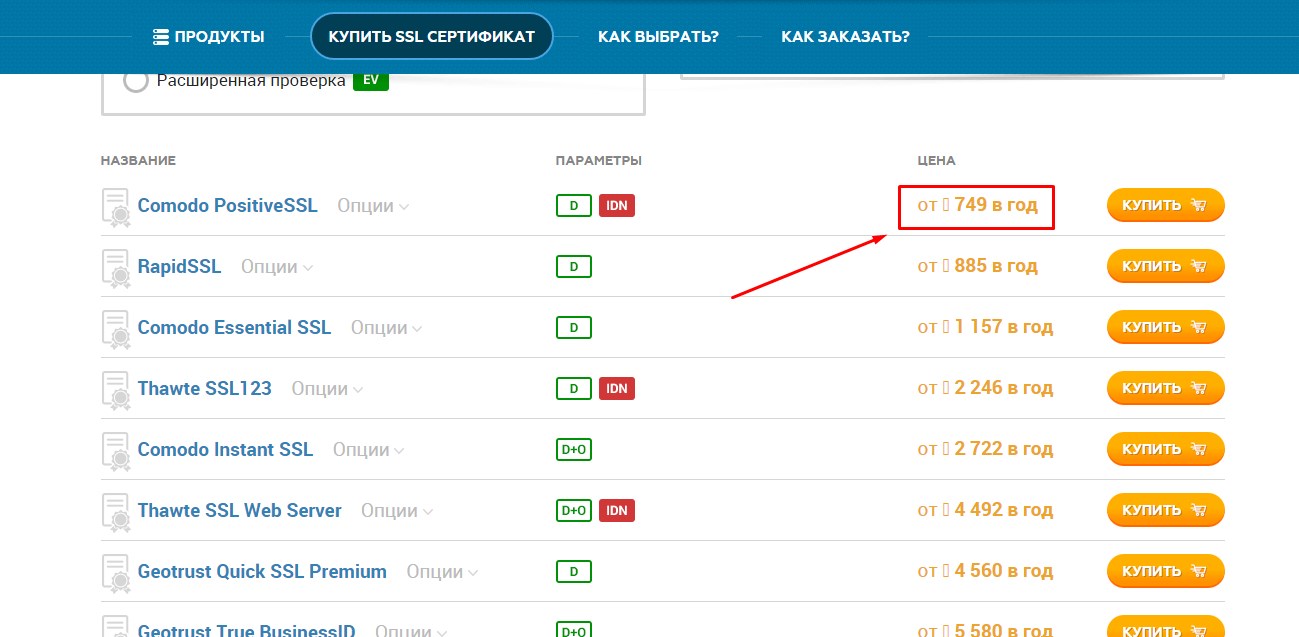

Помимо основного способа валидации домена, существуют и альтернативные. Остановимся на них более подробно. В качестве примера используем сертификат Comodo PositiveSSL.

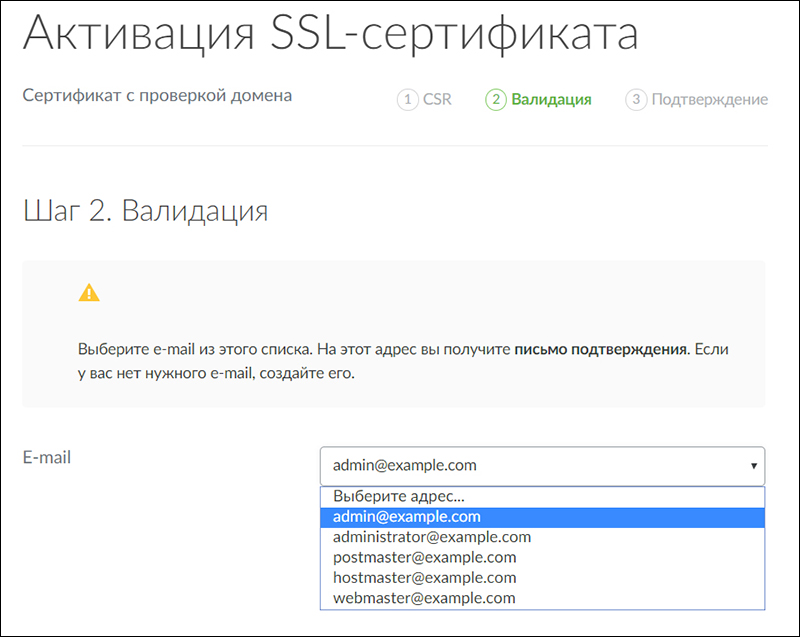

На этапе валидации домена центру сертификации необходимо убедиться в том, что вы являетесь владельцем/администратором домена и имеете права на управление данным доменом.

На текущий момент существует 3 способа прохождения проверки домена, но разные центры сертификации могут предлагать на выбор не все. И об этом нужно помнить.

И об этом нужно помнить.

Способы валидации домена:

1.По e-mail (по почте) — почтовый адрес создаётся на домене, который требуется защитить.

После заказа сертификата Удостоверяющий центр отправляет автоматически сгенерированное письмо на этот email-адрес. В письме будет указан проверочный код и ссылка, по которой необходимо перейти, тем самым подтвердив, что вы являетесь владельцем/администратором домена.

Если у вас нет ни одного из предложенных типов email-адреса, вы можете его создать.

Любой email-адрес не подойдёт, необходимо выбрать подходящий вариант из списка допустимых email-адресов. Выберите один из типов адреса, представленных ниже:

После создания email-адреса обратитесь в нашу поддержку, мы инициализируем повторную отправку письма от Удостоверяющего центра.

Данный тип валидации является основным, поэтому по умолчанию используется именно он. Однако не всегда есть возможность (и необходимость) создания и использования почтового ящика на домене, в связи с чем были введены альтернативные варианты.

2. По хэш-файлу.

Для использования данного способа валидации при настройке сертификата в личном кабинете выберите вариант «По хэш-файлу»:

Для прохождения валидации домена используется простой текстовый файл в формате .txt с заданным именем и содержимым, который необходимо поместить в корневом каталоге вашего сайта, расположенного на хостинге.

Примерный вид файла и его содержимое:

Как получить хэш-файл

После оплаты/активации сертификата вы можете:

Создать файл самостоятельно. Его имя и содержимое доступны в Личном кабинете: в разделе «

Товары — Сертификаты». Для этого кликните дважды по сертификату и в открывшемся меню перейдите в подраздел «Данные для подтверждения по HTTP(S)».Скачать готовый файл. В разделе «

Товары — Сертификаты», найдите подраздел «Файлы сертификата» и скачайте его.Написать запрос в нашу поддержку.

Мы отправим вам файл.

Мы отправим вам файл.

После размещения файла в корне сайта напишите запрос в нашу поддержку — для инициализации проверки домена Удостоверяющим центром. Если проверка пройдена успешно, Удостоверяющий центр выпускает сертификат и направляет файлы сертификата в письме на email-адрес, указанный в csr-запросе в качестве технического.

Важно! Данный способ валидации не поддерживается сертификатами Rapid.

3. По записи CNAME DNS.

Для использования данного способа валидации при настройке сертификата в личном кабинете выберите вариант: «По записи CNAME DNS»:

Данный способ валидации подразумевает добавление CNAME-записи для домена с уникальными данными в Личном кабинете хостинг-провайдера или регистратора домена.

CNAME-запись доступна также, как и хэш-файл, в Личном кабинете после оплаты/активации сертификата в разделе «Товары — Сертификаты». Для этого кликните дважды по сертификату и в открывшемся меню перейдите в подраздел «Данные для подтверждения по DNS CNAME».

CNAME-запись имеет вид:

Рассмотрим на примере домена и сервера, зарегистрированного у FirstVDS.

Для добавления CNAME-записи необходим DNSmanager или ISPmanager. Доступы в панели указаны в инструкции к серверу.

В панели ISPmanager добавить CNAME-запись можно в разделе «Домены — Доменные имена». Выберите сертификат, кликните кнопку «Записи» и в открывшемся меню нажмите кнопку «Создать»:

Скопируйте содержимое поля «Имя CNAME записи» в поле «Имя», а «Значение CNAME записи» в поле «Домен». В разделе «Тип» выберите значение «CNAME (каноническое имя)»

После создания CNAME-записи напишите запрос в нашу поддержку, для инициализации проверки домена Удостоверяющим центром. Если проверка пройдена успешно, Удостоверяющий центр выпускает сертификат и направляет файлы сертификата в письме на email-адрес, указанный в csr-запросе в качестве технического.

Важно! Потребуется время для обновления глобального кэша DNS для CNAME. Проверить, изменились ли DNS, можно, используя сервис: https://www.nslookuptool.com/ru/

Добавление CNAME-записи в Личном кабинете регистратора домена или другого хостинг-провайдера происходит по аналогии.

Теперь, зная основные и альтернативные способы валидации домена, вы можете выбрать для себя наиболее подходящий и удобный вариант.

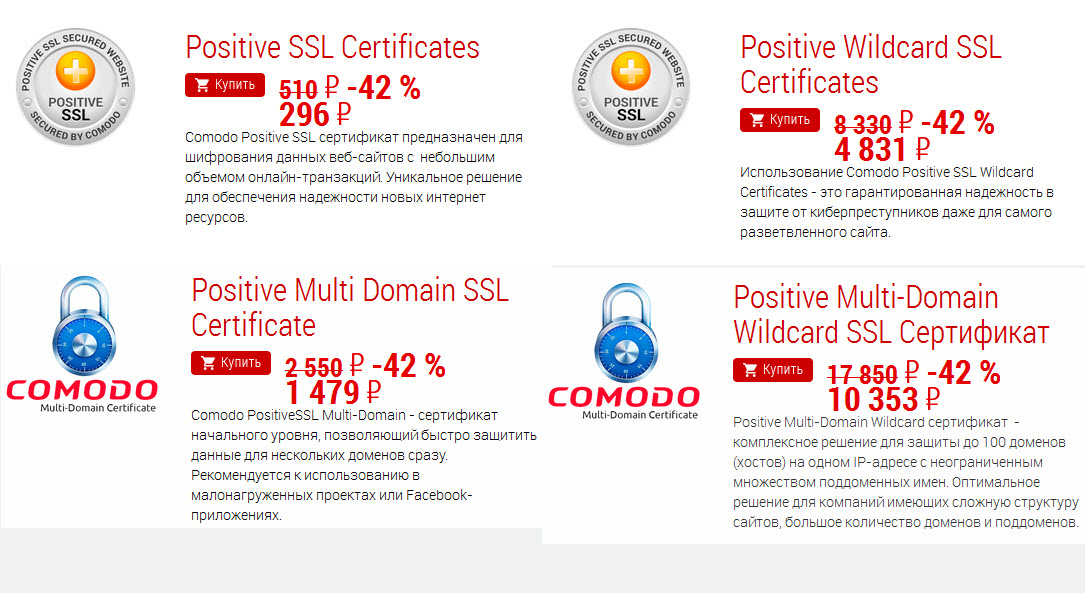

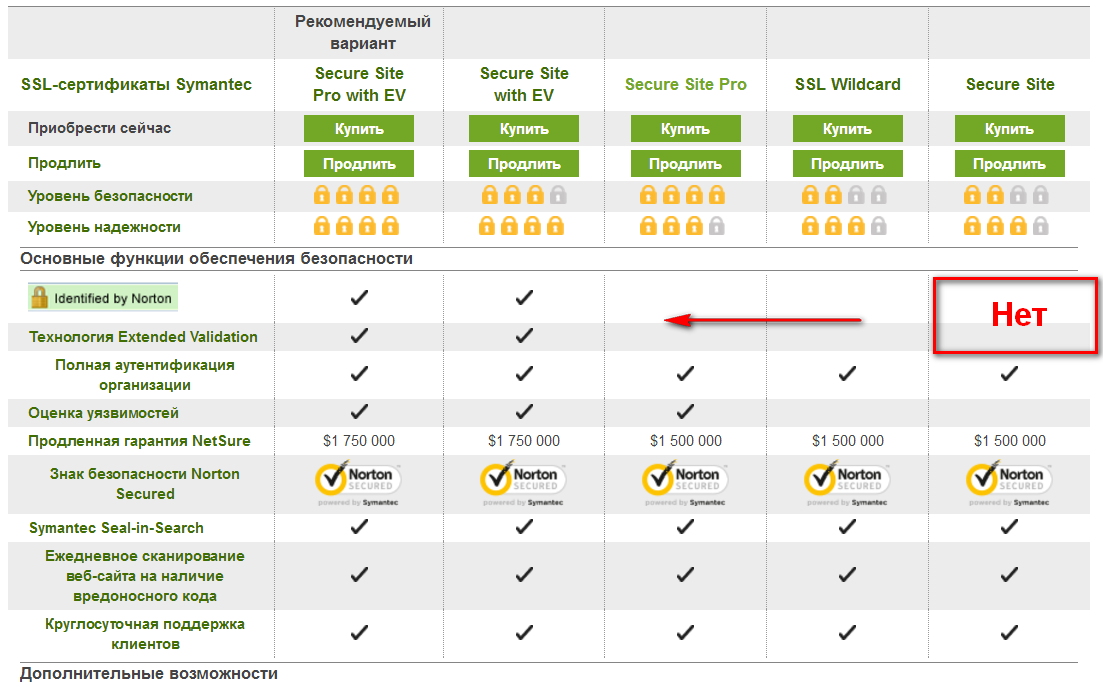

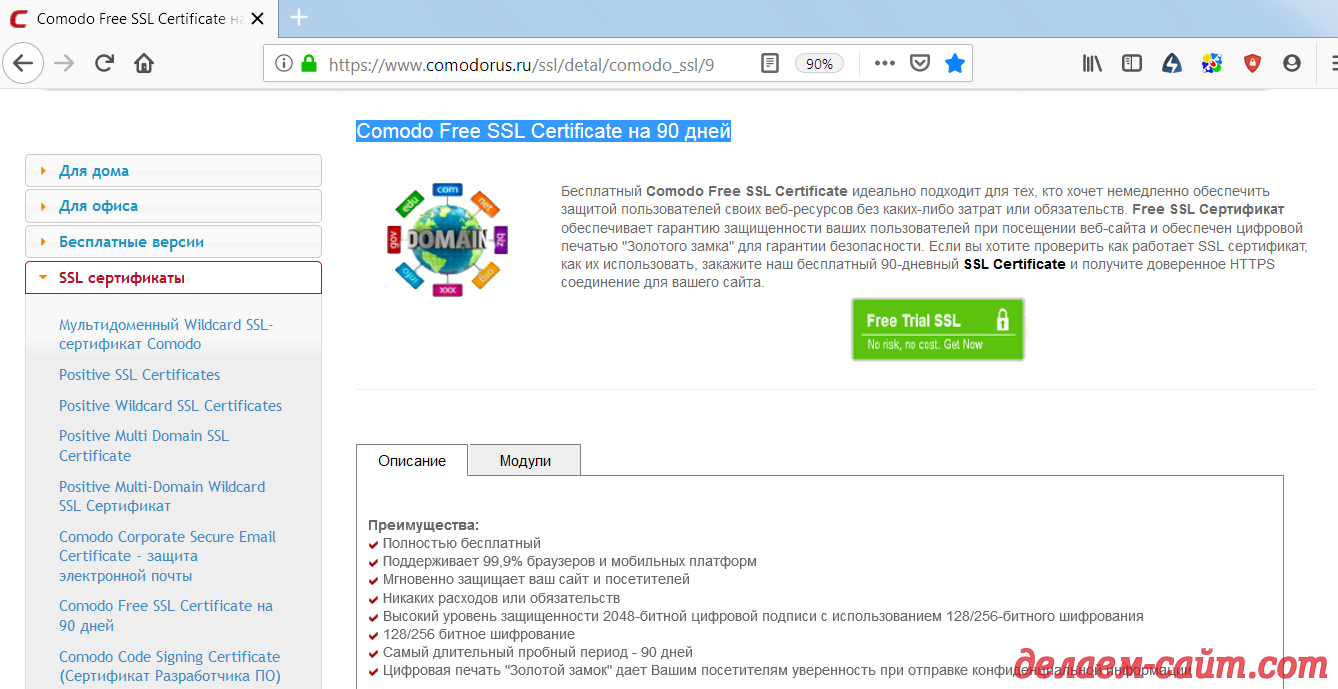

дешевых SSL-сертификатов

Вы ищете дешевых SSL-сертификатов ? На этой странице вы можете сравнить лучшие дешевые SSL-сертификаты от основных центров сертификации и сначала перечислить те, которые имеют самый высокий рейтинг. Обязательно сравните каждую функцию дешевых сертификатов SSL, чтобы убедиться, что вы получаете лучшее. Если вы не уверены, что вам нужно, используйте наш мастер SSL для сравнения сертификатов SSL от всех поставщиков. За некоторые функции более дорогих сертификатов стоит платить, например, за качественную поддержку, лучшие инструменты управления и т. Д. Обязательно сделайте свое исследование!

Д. Обязательно сделайте свое исследование!

Раскрытие рекламы

SSL Shopper — бесплатная услуга, потому что мы можем взимать комиссионные за рефералов и рекламные доллары от некоторых поставщиков, представленных на нашем сайте. На нашем сайте представлены все провайдеры, включая тех, кто не платит нам, чтобы вы могли принять осознанное решение о покупке.

| Провайдер сертификатов | Варианты поддержки | Политика возврата | Отзывы: | Цена за 1 год | Подробнее |

|---|---|---|---|---|---|

Провайдер с самым высоким рейтингом | Круглосуточная поддержка клиентов в чате, по телефону и электронной почте | Полный возврат в течение 30 дней с момента выдачи | 4. 8 8 136 отзывов | 49,00 | Получить цену |

| | Круглосуточная поддержка клиентов в чате, по телефону и электронной почте | Полный возврат в течение 30 дней с момента выдачи | 4.7 4413 отзывов | 99,00 | Получить цену |

| | Круглосуточная поддержка клиентов в чате, по телефону и электронной почте | Полный возврат в течение 30 дней с момента выдачи | 3.7 130 отзывов | 17,00 $ | Получить цену |

Подробное сравнение сертификатов SSL

| Информация о провайдере | ||||

|---|---|---|---|---|

| # 1 | # 2 | # 3 | # 4 | |

| | | | | |

4. 8 8 Из 136 отзывов | 4,7 Из 4413 отзывов | 4,7 Из 4413 отзывов | 3,7 Из 130 отзывов | |

| 2002 г. | 1998 г. | 1998 г. | 2001 г. | |

| Хьюстон, Техас, США | Розленд, Нью-Джерси, США | Розленд, Нью-Джерси, США | Лехи, Юта, США | |

| Круглосуточная поддержка клиентов в чате, по телефону и электронной почте | Круглосуточная поддержка клиентов в чате, по телефону и электронной почте | Круглосуточная поддержка клиентов в чате, по телефону и электронной почте | Круглосуточная поддержка клиентов в чате, по телефону и электронной почте | |

| Полный возврат в течение 30 дней с момента выдачи | Полный возврат в течение 30 дней с момента выдачи | Полный возврат в течение 30 дней с момента выдачи | Полный возврат в течение 30 дней с момента выдачи |

| Информация о сертификате | ||||

|---|---|---|---|---|

Базовый SSL | Мгновенный SSL | Положительный SSL | RapidSSL | |

49 долларов. 00 00 | 99,00 $ | 49,00 $ | 17,00 $ | |

| В течение нескольких минут | В течение 1 часа | В течение нескольких минут | В течение нескольких минут | |

| Единое доменное имя (FQDN) + www SAN | Единое доменное имя (FQDN) + www SAN | Единое доменное имя (FQDN) + www SAN | Одно доменное имя (FQDN) + www SAN | |

| 10 000 долл. США | 100 000 долл. США | 10 000 долл. США | 10 000 долл. США | |

| Проверка домена | Проверка организации и домена | Проверка домена | Проверка домена | |

| Доменное имя отображается только в сертификате | Имя домена и имя организации указаны в сертификате | Доменное имя отображается только в сертификате | Доменное имя отображается только в сертификате | |

| Неограниченное количество серверов | Неограниченное количество серверов | Неограниченное количество серверов | Неограниченное количество серверов | |

| Нет данных | Нет данных | Нет данных | Нет данных | |

| Узнать больше | Узнать больше | Узнать больше | Узнать больше |

Нужна помощь в поиске подходящего сертификата?

Попробуйте наш мастер SSL

Зачем покупать дешевые SSL-сертификаты?

Почему бы не купить дешевый сертификат, если он работает так же хорошо, как и более дорогой сертификат? Имейте в виду, что не все сертификаты одинаковы, и важно сравнить все функции, чтобы убедиться, что купленный вами сертификат будет работать для ваших нужд. Самые дешевые SSL-сертификаты проверяются только доменом и не обеспечивают наибольшего доверия для ваших клиентов. Это означает, что лучше использовать более дорогой сертификат SSL в магазинах электронной коммерции или других общедоступных сайтах, которые требуют, чтобы люди доверяли сайту. Дешевые сертификаты SSL обычно можно использовать на почтовых серверах или внутренних сайтах, где вы просто хотите использовать шифрование и не заботитесь о том, чтобы гарантировать пользователям вашу личность. Большинство дешевых SSL-сертификатов совместимы со всеми основными веб-браузерами.Если вы просто ищете в целом недорогого поставщика SSL, посетите нашу страницу дешевых поставщиков SSL. Помните, что если у вас есть сайт электронной коммерции, более дорогостоящий проверенный сертификат организации или сертификат расширенной проверки может помочь вашим клиентам больше доверять вам, лучше защитить ваших клиентов от фишинговых атак типа «человек посередине» и помочь вашим клиентам покупать больше (что означает, что вы зарабатываете больше денег).

Самые дешевые SSL-сертификаты проверяются только доменом и не обеспечивают наибольшего доверия для ваших клиентов. Это означает, что лучше использовать более дорогой сертификат SSL в магазинах электронной коммерции или других общедоступных сайтах, которые требуют, чтобы люди доверяли сайту. Дешевые сертификаты SSL обычно можно использовать на почтовых серверах или внутренних сайтах, где вы просто хотите использовать шифрование и не заботитесь о том, чтобы гарантировать пользователям вашу личность. Большинство дешевых SSL-сертификатов совместимы со всеми основными веб-браузерами.Если вы просто ищете в целом недорогого поставщика SSL, посетите нашу страницу дешевых поставщиков SSL. Помните, что если у вас есть сайт электронной коммерции, более дорогостоящий проверенный сертификат организации или сертификат расширенной проверки может помочь вашим клиентам больше доверять вам, лучше защитить ваших клиентов от фишинговых атак типа «человек посередине» и помочь вашим клиентам покупать больше (что означает, что вы зарабатываете больше денег).

Дополнительные дешевые ресурсы SSL

Настройка создания SSL CSR и установка сертификата SSL

Руководства по созданию CSR и установки SSL

Настройка SSL-сертификатов

Начало работы с SSL может сбивать с толку даже в лучшие времена, даже для опытных администраторов серверов.

Если вам нужно беспокоиться об SSL один или два раза в год, или вы меняете сертификаты и устанавливаете SSL сертификаты на сотнях серверов, наши руководства по настройке SSL призваны максимально упростить этот процесс.

И, как всегда, если у вас есть какие-либо вопросы по поводу вашего SSL установка сертификата или конфигурация SSL, просто позвоните нам! Мы готовы ответить на вопросы 24 часа в сутки.

Настройка сертификата SSL

Установка SSL

Установка может сильно отличаться от одного типа сервера к другому, и даже иногда между более старыми версиями и последним обновлением.

Если есть конкретный сервер, с которым вам нужна помощь, который мы не перечисляем,

или если у вас возникнут какие-либо проблемы с нашими существующими инструкциями, не стесняйтесь сообщить нам об этом.

Общие платформы:

Полный список:

Создание CSR

Создание CSR — это первый шаг к настройке SSL на вашем сервере или устройстве с поддержкой SSL.

Созданный вами файл .csr будет отправлен нам во время онлайн-заказа. и используется для создания файла сертификата SSL.

Общие платформы:

Полный список:

Шаги по запросу и установке сертификата SSL

После первоначальной установки сертификата мы рекомендуем вам убедиться, что он работает правильно. с помощью нашего инструмента проверки установки SSL.

В дополнение к упомянутым выше инструментам мы предлагаем различные решения для настройки сертификатов SSL. Можно найти дополнительную информацию об экспорте сертификатов с одного типа сервера на другой, обновлении сертификата DigiCert или удалении внутренних имен с серверов Microsoft Exchange.

Настройте SSL на нескольких серверах с помощью наших продуктов с подстановочными знаками или многодоменных сертификатов SSL.

Настройка сертификатов SSL — Руководство по настройке SSL

Узнайте, как настроить сертификаты SSL на всех основных серверных платформах.

Сертификатне является доверенным | Просмотр ошибок сертификата безопасности

Сертификат не является доверенным в веб-браузере

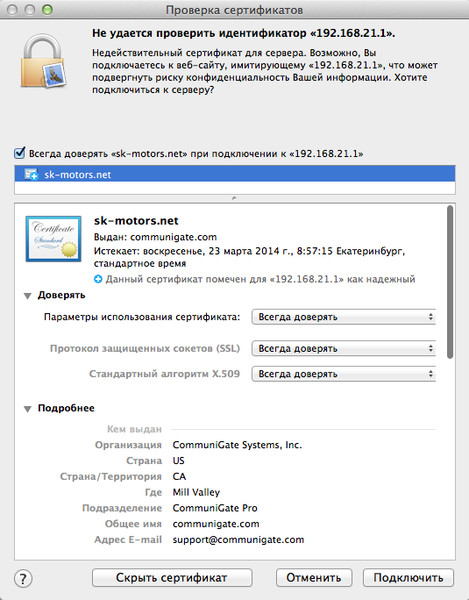

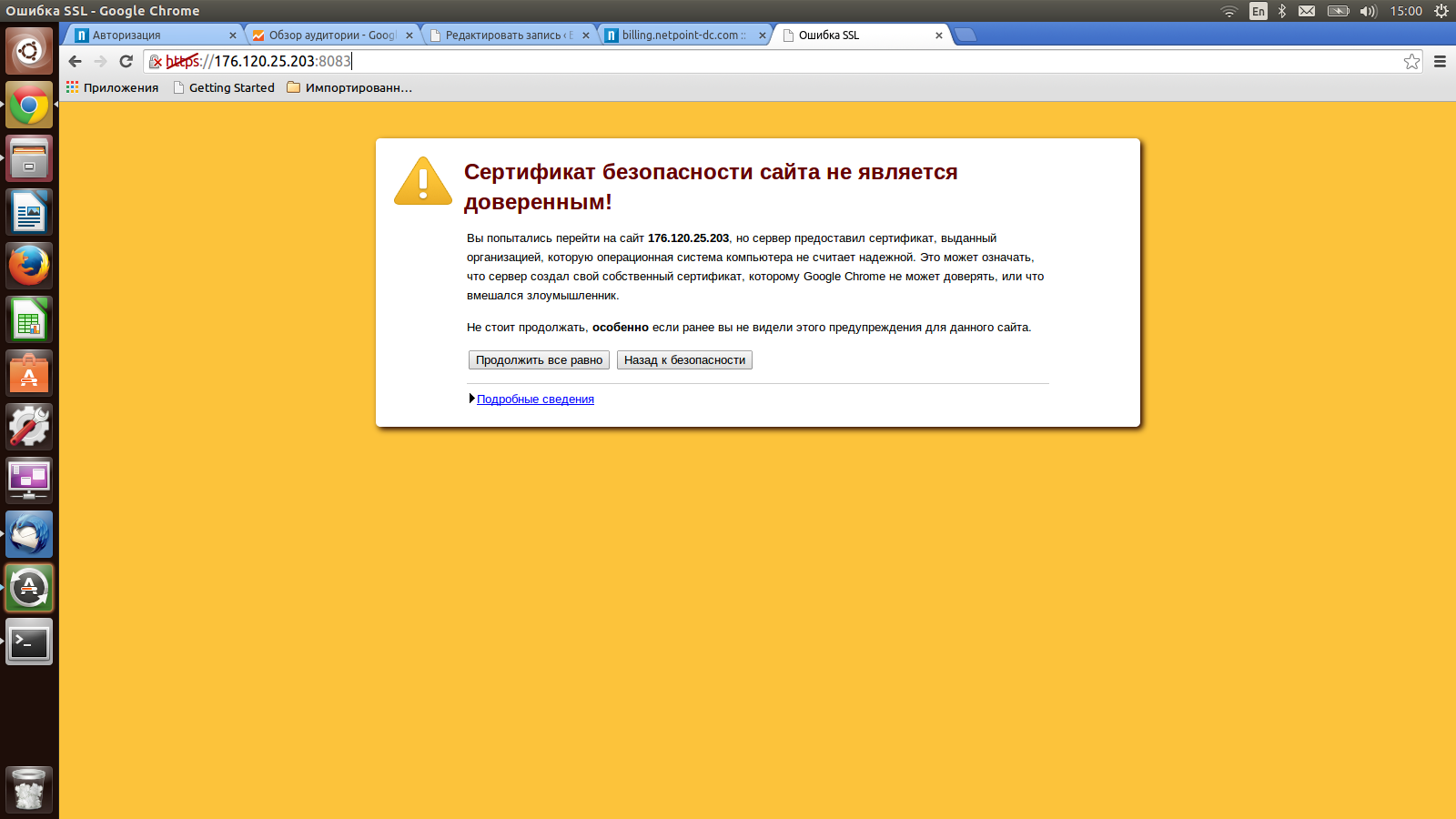

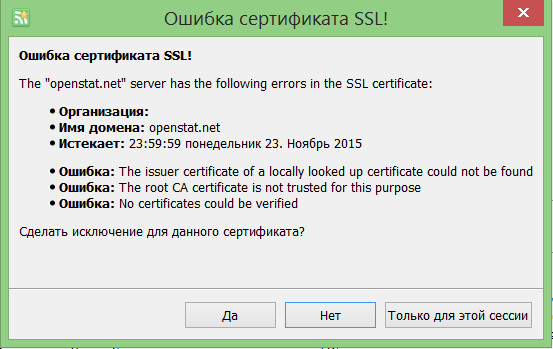

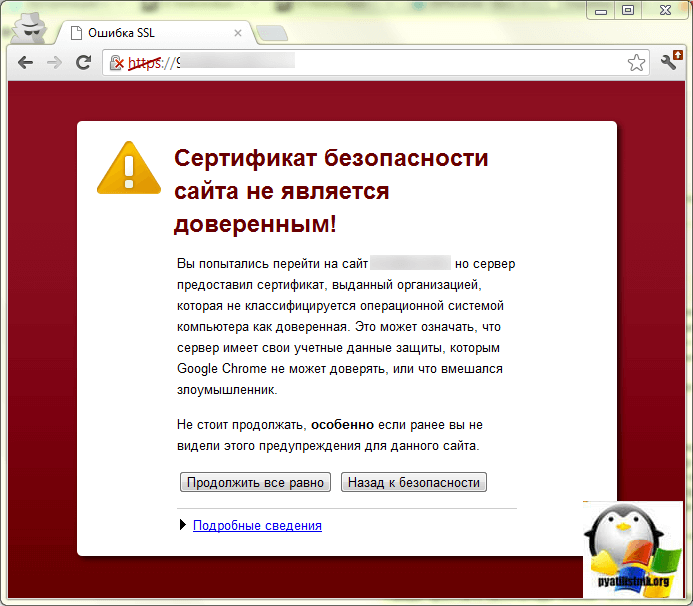

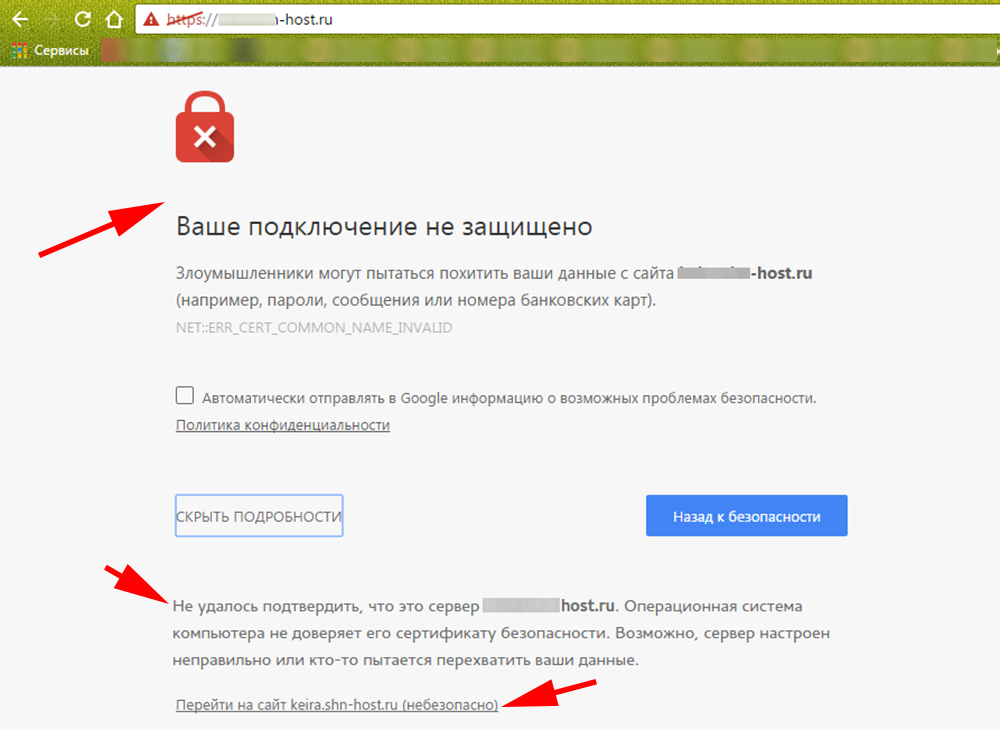

Следующие предупреждения отображаются веб-браузерами при доступе к сайту, на котором установлен сертификат безопасности (для шифрования данных SSL / TLS), который не может быть проверен браузером.

Internet Explorer: «Сертификат безопасности, представленный этим веб-сайтом, не был выдан доверенным центром сертификации».

Firefox 3: «www.example.com использует недействительный сертификат безопасности. Сертификат не является доверенным, поскольку сертификат издателя неизвестен. «Или» www.example.com использует недействительный сертификат безопасности. Сертификат не является доверенным, потому что он самоподписанный «.

Браузеры сделаны со встроенным списком доверенных поставщиков сертификатов (например, DigiCert). Для некоторых сайтов поставщика сертификата нет в этом списке. В этом случае браузер предупредит вас о том, что центр сертификации (ЦС), выдавший сертификат, не является доверенным.Эта проблема также может возникнуть, если на сайте есть самозаверяющий сертификат. Хотя это предупреждение является довольно общим для Internet Explorer, Firefox 3 будет различать сертификат, выданный самим сервером (самозаверяющий сертификат), и другой тип ненадежного сертификата.

Для некоторых сайтов поставщика сертификата нет в этом списке. В этом случае браузер предупредит вас о том, что центр сертификации (ЦС), выдавший сертификат, не является доверенным.Эта проблема также может возникнуть, если на сайте есть самозаверяющий сертификат. Хотя это предупреждение является довольно общим для Internet Explorer, Firefox 3 будет различать сертификат, выданный самим сервером (самозаверяющий сертификат), и другой тип ненадежного сертификата.

Если у вас есть сертификат DigiCert и вы получаете эту ошибку, устраните проблему, используя приведенные ниже разделы. Для правильной работы SSL-сертификата DigiCert вам не нужно ничего устанавливать на клиентские устройства / приложения.Первый шаг — использовать наш тестер SSL-сертификатов, чтобы найти причину ошибки.

Самозаверяющие сертификаты

Одна из возможных причин этой ошибки заключается в том, что на сервере установлен самозаверяющий сертификат. Самозаверяющие сертификаты не доверяют браузерам, потому что они генерируются вашим сервером, а не центром сертификации. Вы можете определить, является ли сертификат самоподписанным, если ЦС не указан в поле эмитента в нашем тестере сертификатов SSL.

Вы можете определить, является ли сертификат самоподписанным, если ЦС не указан в поле эмитента в нашем тестере сертификатов SSL.

Если вы обнаружите самоподписанный сертификат на своем сервере после установки сертификата DigiCert, мы рекомендуем вам ознакомиться с инструкциями по установке и убедиться, что вы выполнили все шаги.

Если вы выполнили все шаги по установке, но проблема не исчезла, вам следует сгенерировать новый CSR со своего сервера (см. Инструкции по созданию CSR), а затем повторно выпустить сертификат в своей учетной записи DigiCert, войдя в систему, щелкнув номер заказа и затем щелкнув ссылку на переиздание.

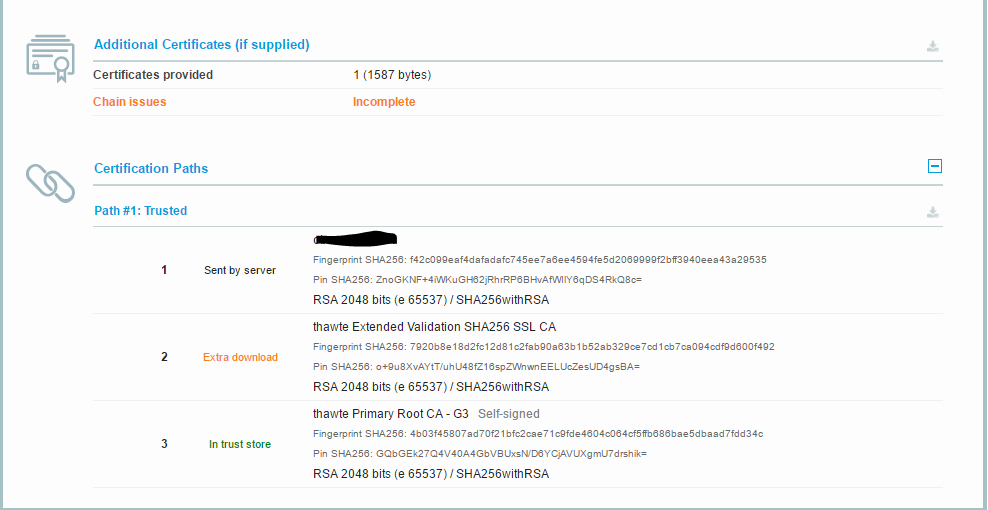

Промежуточные выдачи сертификатов

Наиболее частой причиной ошибки «сертификат не доверяет» является неправильная установка сертификата на сервере (или серверах), на котором размещен сайт.Воспользуйтесь нашим тестером сертификатов SSL, чтобы проверить эту проблему. В тестере неполная установка показывает один файл сертификата и оборванную красную цепочку.

Чтобы решить эту проблему, установите файл промежуточного сертификата (или сертификата цепочки) на сервер, на котором размещен ваш веб-сайт. Для этого войдите в свою консоль управления DigiCert, щелкните номер заказа, а затем выберите ссылку для загрузки сертификата. Этот файл должен называться DigiCertCA.crt. Затем следуйте инструкциям по установке для вашего сервера, чтобы установить промежуточный файл сертификата.

После импорта промежуточного сертификата еще раз проверьте установку с помощью тестера сертификатов SSL. В тестере неполная установка показывает несколько файлов сертификатов, соединенных непрерывной синей цепочкой.

Проблемы с промежуточным сертификатом (расширенный)

Если вы получаете сообщение об ошибке с помощью нашего тестера SSL-сертификатов, вы используете сервер Windows, а эмитент вашего сертификата указан как «DigiCert High Assurance EV CA-3», пожалуйста, ознакомьтесь с этой статьей для получения инструкций по устранению ошибки установки SSL.

Ниже приведены еще несколько предупреждений для разных браузеров.

Internet Explorer 6: «Информация, которой вы обмениваетесь с этим сайтом, не может быть просмотрена или изменена другими лицами. Однако существует проблема с сертификатом безопасности сайта. Сертификат безопасности был выпущен компанией, которой вы не доверяете. Посмотреть сертификат, чтобы определить, хотите ли вы доверять удостоверяющему центру. Продолжить? »

Internet Explorer 7: «Сертификат безопасности, представленный этим веб-сайтом, не был выдан доверенным центром сертификации.Проблемы с сертификатом безопасности могут указывать на попытку обмануть вас или перехватить любые данные, которые вы отправляете на сервер ».