Как проверить SSL-сертификат. Сервисы для проверки SSL-сертификата | REG.RU

Проверить SSL-сертификат — значит убедиться, что он установлен правильно и сайт работает по защищённому протоколу HTTPS.

Чаще всего проверка нужна, если:

- вы только что установили сертификат,

- хотите проверить возможные угрозы и сделать профилактику сайта, не дожидаясь жалоб со стороны клиентов,

- хотите совершить транзакцию на веб-ресурсе (оплатить услугу, ввести паспортные данные или другое), но сомневаетесь в его надёжности.

Ниже мы расскажем, как проверить сертификат SSL и опишем основные ошибки, на которые стоит обратить внимание. Инструкции также подойдут для проверки защищённого TLS-соединения.

Проверка SSL-сертификата онлайн

Проверку можно сделать с помощью бесплатных онлайн-сервисов. Для этого достаточно знать домен или URL-адрес. Рассмотрим три самых надёжных сервиса: SSL Shopper (Checker), Wormly (Web Server Tester) и ImmuniWeb (Free Server Test).

SSL Shopper (Checker)

SSL Shopper — англоязычный инструмент, который быстро анализирует и определяет, можно ли доверять веб-ресурсу. Также в этом сервисе вы сможете узнать IP-адрес и тип сервера. Shopper — простой и понятный сервис анализа.

Как пользоваться Shopper

Введите домен или URL и нажмите Check:

В первую очередь обратите внимание на дату установки сертификата — он не должен быть просрочен. Так выглядит результат проверки защищённого сайта, на котором правильно установлен SSL:

Если в результатах проверки вы видите два восклицательных знака в строках «expired» и два крестика ниже, значит срок действия сертификата закончился:

Результат ниже означает, что установлен сертификат, который был выдан для другого домена:

Также checker может показать, что установлен самоподписанный ssl-сертификат. самоподписанные сертификаты не являются доверенными (выданными аккредитованным центром сертификации), а значит такому ресурсу доверять нельзя:

А такой результат выдачи означает, что цепочка SSL добавлена некорректно и вам нужно заново выполнить этот этап установки:

Wormly (Web Server Tester)

Wormly — популярный англоязычный инструмент для проверки защиты сайтов. Wormly проводит глубокий анализ и выдаёт информацию о настройках безопасности, параметрах производительности и шифрах сайта.

Wormly проводит глубокий анализ и выдаёт информацию о настройках безопасности, параметрах производительности и шифрах сайта.

Как пользоваться Wormly

Введите URL и кликните START TEST:

Если сервис выявит, что сайту нельзя доверять, вы увидите приблизительно такой результат:

Если вы хотите получить более детальный анализ сайта, изучите вкладки «Security» (Безопасность), «Performance» (Производительность) и «Encryption Ciphers» (Шифрование).

ImmuniWeb

ImmuniWeb — надёжный англоязычный инструмент для проверки SSL-сертификата. С его помощью вы также можете анализировать производительность сайта, настройки безопасности и шифрования.

Как пользоваться ImmuniWeb

Введите домен или URL и кликните на иконку Play:

Пролистайте страницу вниз до вкладки «Certificate Analysis» (Анализ). Обратите внимание на графы «Valid Frоm» и «Valid To» — напротив них указаны дата выдачи и срок окончания действия SSL:

Если срок действия закончился, вы увидите примерно такой результат:

Также вы можете изучить другие показатели эффективности интернет-ресурса, просмотрев содержимое остальных вкладок.

Теперь вы знаете, как проверить HTTPS сайта и какие онлайн-сервисы лучше для этого использовать.

Помогла ли вам статья?10 раз уже помогла

Проверка SSL-сертификата сайта ⋙ Как узнать срок действия сертификата

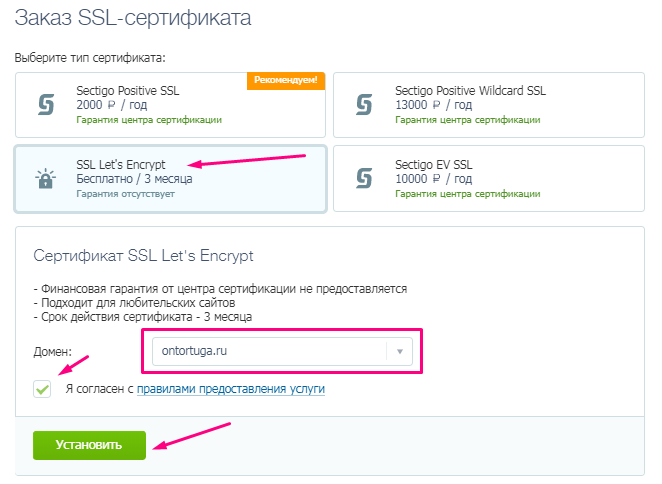

SSL-сертификат безопасности — для сайта вещь нужная и полезная. Но, как и все полезные вещи, имеет свой срок годности: два года. Еще относительно недавно можно было встретить сертификаты, выданные на срок три, а то и пять лет.

Если вы читаете эту статью, то так или иначе связаны с обслуживанием или поддержкой сайтов. Из наших материалов вы можете обновить свои знания о том, что такое HTTPS-протокол, для чего нужен SSL-сертификат и как он работает.

Если истек срок действия сертификата безопасности, то сертификат «переходит на темную сторону». А последствия этого весьма и весьма серьезны для владельцев сайтов.

Чем грозит истекший срок действия SSL-сертификата?

Самое первое, с чем столкнутся пользователи вашего ресурса, это предупреждения браузеров про отсутствие безопасного соединения. В последнее время отсутствие HTTPS соединения или некорректная его настройка (а просроченный SSL-серификат именно этим и является) рассматриваются как грубый сбой безопасности.

Браузер Chrome выдаст вот такую заставку и не пропустит пользователя дальше:

Предупреждение про устаревший сертификат в браузере Chrome

Согласитесь, не самое желанное предупреждение для пользователей.

А у браузера Firefox заставка будет еще более мрачной:

Попытка зайти на сайт с устаревшим сертификатом в браузере Firefox

Мало кто из пользователей начнет разбираться в серьезности таких предупреждений. Скорее всего, они просто не посетят ресурс.

Вторым существенным фактором станет реакция поисковых систем. Обнаружив изменение протокола соединения на незащищенный вариант, поисковики начнут понижать рейтинг сайта. И довольно скоро его можно будет найти только на «-надцатой» странице поиска, куда живые люди добираются крайне редко. И выльется все это в серьезное проседание посещаемости сайта.

Как следствие двух первых пунктов, на сайте упадет уровень продаж и/или конверсия рекламы.

Снимки экрана выше — это, по-сути, проверка SSL-соединения и тест SSL-сертификата на пригодность. Чтобы его выполнить, достаточно просто зайти в современном браузере на свой ресурс. Но это поверхностная проверка. Причем проверка пост-фактум, когда сбой уже произошел.

Как заранее проверить сертификат SSL, чтобы быть уверенным в его пригодности? Читаем дальше!

Файловая проверка SSL-сертификата сайта

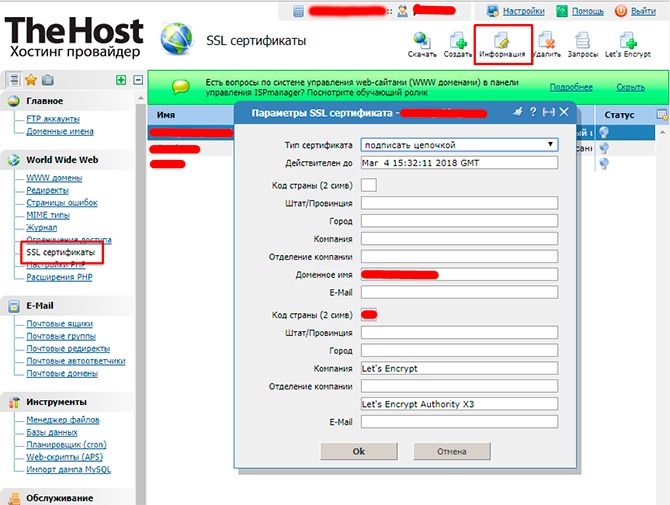

Сертификат сайта это всего лишь файл с текстовым наполнением. Первое, что приходит в голову, открыть файл и посмотреть его содержимое. Но не все так просто. Внутри файла вы увидите примерно следующее:

Пример содержимого файла сертификата безопасности

Даже если сталкивались с подобной кодировкой (base64), пытаться раскодировать не стоит — внутри закодирована бинарная структура, разбор которой потребует весьма нетривиальных усилий.

Решается эта задача весьма просто: обычным двойным кликом по файлу. CRT формат далеко не новое изобретение и многие операционные системы его поддерживают и позволяют просмотреть данные. Вот такой результат будет на MS Windows:

Окно свойств файла сертификата безопасности в MS Windows 10

На Ubuntu Linux будет похожее окно с детализацией свойств сертификата:

И в обоих случаях указана дата истечения срока годности. Но этот способ хорошо тогда, когда под рукой есть файл сертификата, который можно просмотреть. Если сертификат уже установлен на сайте и в виде файла его нет под рукой, то можно использовать другой способ.

Как проверить сертификат сайта онлайн

Проверка сертификата SSL на сайте — процедура еще более простая. Для этого воспользуемся браузером Chrome и зайдем на проверяемый ресурс. Нажатие на значок замка в адресной строке выдаст выпадающее меню, в котором фраза «Connection is secure» означает, что проверка SSL-соединения прошла успешно, а фраза «Certificate (valid)» свидетельствует о корректности самого сертификата:

Как проверить SSL-сертификат сайта, используя браузер Chrome

Чтобы узнать точную дату истечения срока сертификата, нужно нажать на пункт меню «Certificate (valid)» и в появившемся окне будет информация про срок годности:

Как проверить SSL-сертификат на сайте и его срок годности в браузере Chrome

На самом деле браузер скачивает файла сертификата с вашего ресурса и анализирует его.

Для проверки можно использовать и другие браузеры. Только в них оформление окошек проверки сертификата будет немного отличаться от Chrome.

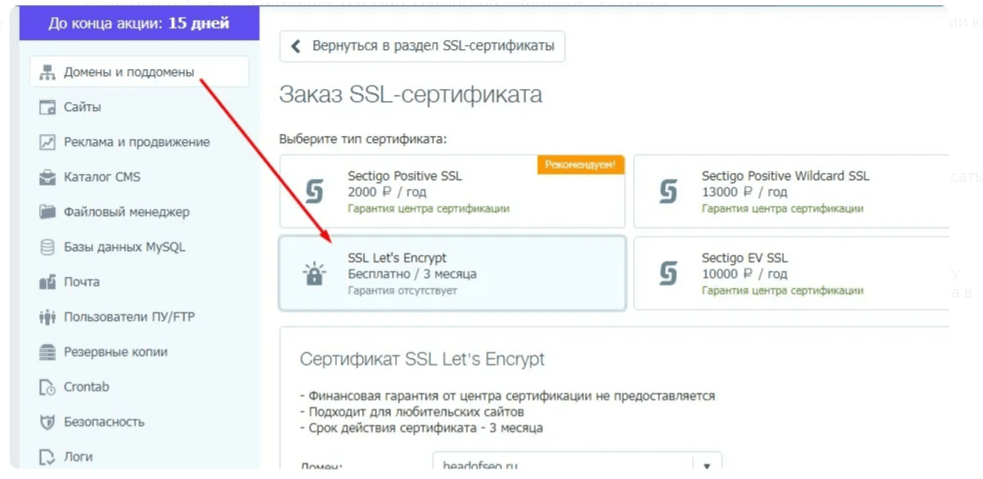

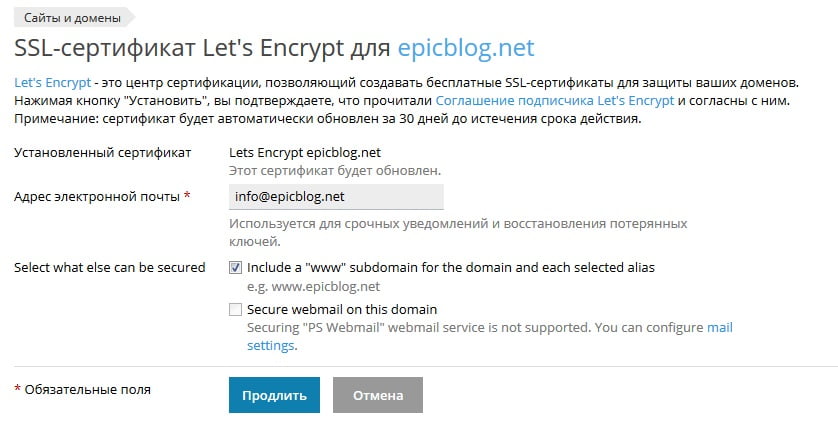

Как обновить SSL-сертификат сайта

Если срок действия сертификата истек или проверка показывает некорректность сертификата (такое тоже возможно, если обслуживанием сайта занимались не профессионально), то необходимо его обновить. Сделать это можно на нашем сайте. На сайте есть детальные инструкции по всему процессу обновления сертификата безопасности, также там можно заказать тест SSL-сертификата.

Кстати, хороший повод подумать про улучшение сертификата. Вы можете выбрать тип нового сертификата, который будет лучше соответствовать вашим целям: расширение онлайн-бизнеса, обеспечение повышенной безопасности для пользователей и т.д.

Выбрать сертификат для сайта

Читайте также:

2. Проверка домена для получения SSL-сертификата

SSL-сертификаты с проверкой домена являются наиболее распространенными из трех типов SSL / TLS. В то время как для расширенной проверки и проверки организации, подавшей заявку на сертификат, требуется несколько последовательных шагов, проверка домена занимает всего один.

Центр сертификации должен убедиться, что лицо или организация, подающая заявку на сертификат, является владельцем зарегистрированного домена.

Что такое проверка домена?

Чтобы удовлетворить требование проверки домена, вы должны подтвердить, что владеете доменом, указанном в заказе. Наиболее простой и предпочтительный способ – аутентификация по электронной почте. Во время проверки подлинности на основе электронной почты Центр сертификации отправляет электронное письмо регистратору WHOIS по электронной почте с просьбой подтвердить, что они действительно зарегистрировались для сертификата. После подтверждения статуса владельца письмом, сертификат будет выдан.

Этот процесс занимает всего несколько минут.

ЦС может отправить электронное письмо с подтверждением на один из пяти предварительно одобренных адресов электронной почты, связанных с веб-сайтом. Пять предварительно одобренных адресов:

Пять предварительно одобренных адресов:

Если вы не можете удовлетворить требование проверки домена по электронной почте, имеются альтернативные методы.

Альтернативные методы

Есть два дополнительных способа удовлетворить требование проверки домена, хотя один из них является эксклюзивным для Comodo. Эти альтернативные методы:

- Файловая аутентификация. ЦС предоставит вам текстовый файл, который необходимо загрузить в корневой каталог вашего веб-сайта. После чего, он будет проверен Центром сертификации через HTTP или HTTPS.

- Аутентификация на основе записи CNAME (Только для сертификатов Comodo) – Comodo предоставит вам два уникальных значения хэша (это MD5 и SHA1), которые нужно ввести в запись CNAME DNS. Для этого требуется использовать следующий формат: «<MD5 hash> .yourdomain.com CNAME <SHA-1 hash> .comodoca.com». После этого Comodo проверит его и использует, чтобы удовлетворить требование проверки домена.

Последний шаг – получить SSL сертификат от ЦС. После вам нужно будет установить его. Для получения дополнительной информации об установке сертификата SSL нажмите здесь.

Каковы требования к SSL.com SSL /TLS Проверка домена сертификата?

Проверка контроля домена (он же DV или проверка домена) Обзор

Чтобы установить право собственности или разрешение на приобретение сертификата SSL для определенного домена, необходимо предоставить подтверждение контроля над доменом.

Проверка контроля домена (DCV) может быть установлена следующими методами:

Все SSL /TLS Сертификаты, в том числе сертификаты DV (подтвержден домен), OV (подтверждена организацией) и EV (расширенная проверка) требуют успешного выполнения одного из этих методов перед выпуском.

Для UCC (также известного как SAN или альтернативное имя субъекта) SSL /TLS сертификаты, проверка домена должна выполняться на каждый домен включенс использованием любого метода, указанного выше (или комбинации этих методов).

Ответ на запрос по электронной почте

После размещения заказа электронное письмо отправляется на авторизованный адрес электронной почты, выбранный в процессе заказа. В этом письме содержится ссылка, по которой получатель электронной почты может перейти и ввести код проверки, найденный в письме. Как только этот процесс завершен, контроль домена был установлен.

Допустимый список адресов электронной почты для домена, на который SSL.com имеет право отправлять электронную почту DCV, выглядит следующим образом:

- вебмастер @

- Хостмастер @

- почтмейстер @

- админ @

- админ @

- Контакты домена (владелец регистрации доменного имени, технический или административный контакт), указанные в записи WHOIS базового домена.

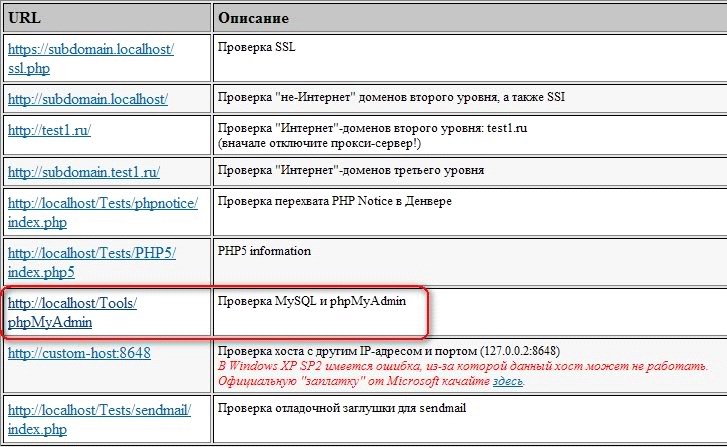

Поиск файлов по HTTP / HTTPS

Этот метод требует размещения файла на веб-сайте, который должен быть защищен.

Файл создается из двух хэшей запроса на подпись сертификата (CSR) и загрузив текстовый файл с этой информацией в определенное место на сервере. Файл имеет хеш MD5 для имени с хешем SHA-256 в качестве первой строки содержимого файла. В следующей строке файла указан термин «ssl.com», а в последней строке файла указан уникальный токен. Все фактические хэш и случайные значения будут представлены вам через пользовательский портал.

Например, для нового CSR создается для доменного имени www.yoursite.tld, где хеш MD5 CSR это:

8593532A8FA01E6CEBB0B7E85E510D0F

хеш SHA-256 для CSR это:

c9c863405fe7675a3988b97664ea6baf442019e4e52fa335f406f7c5f26cf14f

и уникальный токен для заказа:

10TmfZdb9tj

Тогда файл DCV будет назван 8593532A8FA01E6CEBB0B7E85E510D0F.txt и будет иметь содержимое:

c9c863405fe7675a3988b97664ea6baf442019e4e52fa335f406f7c5f26cf14f ssl.com 10TmfZdb9tj

Файл должен быть доступен через HTTP через порт 80или через HTTPS через порт 443. SSL.com проверит наличие этого файла, чтобы обеспечить проверку контроля домена. Файл не может быть изменен каким-либо образом или доступен через перенаправление или другое .htaccess директивы. Файл должен быть помещен в .well-known/pki-validation/ папка на вашем домене. Вам нужно будет создать эту папку.

В этом примере файл DCV должен быть размещен здесь:

http://www.yoursite.tld/.well-known/pki-validation/8593532A8FA01E6CEBB0B7E85E510D0F.txt

После успешного размещения заказа автоматизированный сервер SSL.com начнет поиск этого файла в указанном выше месте. Когда он сможет увидеть файл, проверка управления доменом будет удовлетворена.

Чтобы скачать файл DCV, сначала нажмите Выполнить валидацию ссылка, расположенная в Действие столбец Заказы , чтобы открыть Проверка домена стр.

Файл доступен для скачивания под проверочные хэши.

DNS CNAME поиск домена

Этот метод требует, чтобы вы создали запись CNAME в записи DNS вашего домена, которая указывает на ssl.com (и в некоторых случаях comodoca для связанных сертификатов Comodo). Хэш MD5, а также хеш SHA-256 CSR для этой записи CNAME требуются плюс уникальный токен.

Все эти значения доступны из Проверка домена на вашем пользовательском портале. Сначала нажмите кнопку Выполнить валидацию ссылка, расположенная в Действие столбец Заказы , чтобы открыть Проверка домена стр.

Вся информация, необходимая для создания записи CNAME, доступна в разделе проверочные хэши.

Запись CNAME должна соответствовать следующей формуле:

_ . В CNAME . .ssl.com

Пожалуйста, обратите внимание на подчеркивание в начале записи, которая обязательна. Кроме того, поскольку хеш SHA-256 имеет длину 64 символа, его необходимо разделить на два 32-символьных поддоменов. Следовательно, завершенная DNS-запись будет выглядеть так:

_517835F790CD5BFD248CBD1A9CD54579.yoursite.tld. 14400 IN CNAME 911b64b097e8e42d4179eb2b27452b4.abaaeb0073f872979666894dbce871cb.f08916997c.ssl.comСостояние предварительного тестирования по умолчанию — «НЕ ПРОЙДЕН». Не паникуйте.

Все фактические хэш и случайные значения будут представлены вам через пользовательский портал.

Спасибо, что выбрали SSL.com! Если у вас возникнут вопросы, свяжитесь с нами по электронной почте по адресу [email protected], вызов 1-877-SSL-SECUREили просто нажмите на ссылку чата в правом нижнем углу этой страницы.Методы подтверждения владения доменом | SSLcertificate.ru

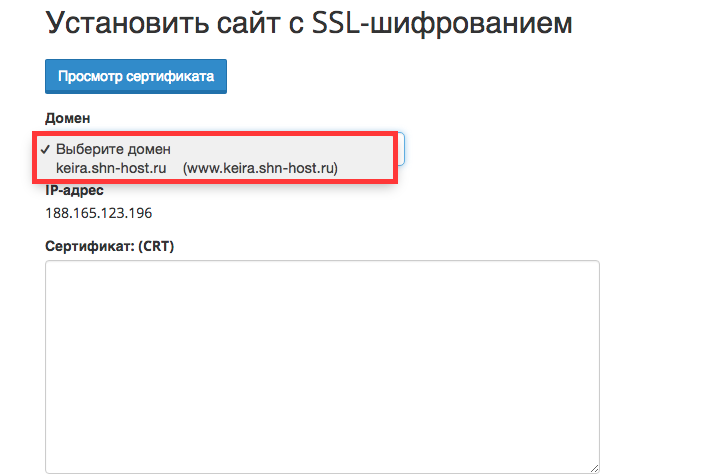

1. Подтверждение при помощи e-mail.

При данном виде проверки на один из административных ящиков домена Центром сертификации отправляется письмо, которое содержит определенный код и ссылку для подтверждения, по которой необходимо будет перейти и вставить код. Для получения проверочного письма можно выбрать один из предложенных ящиков:

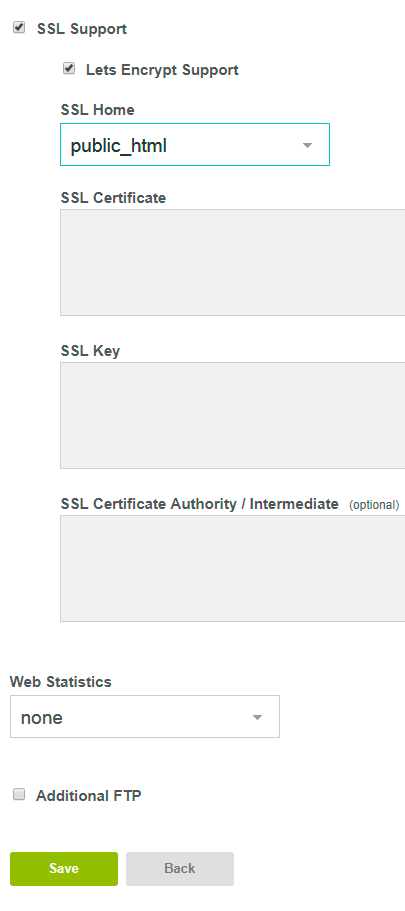

2. Подтверждение через HTTP (Comodo, GeoTrust).

Второй по легкости реализации метод проверки владения доменом — расположение проверочного файла среди других файлов на вашем хостинге согласно следующей инструкции:

- после отправки запроса на выпуск сертификата в SSL Panel нажмите на кнопку “Следуйте инструкции” и загрузите файл по нажатию на “Загрузить валидационный файл”

- создайте в корневой директории домена подпапку .well-known

- в ней создайте подпапку pki-validation

- в созданную подпапку pki-validation загрузите скачанный в SSL Panel валидационный файл.

Примечание: если у вас настроено перенаправление HTTP на HTTPS, то оно должно выполняться в пределах 5 секунд, иначе процесс подтверждения завершится неудачей.

3. HTTPS-валидация

HTTPS-проверку необходимо выбирать, если у вас для сайта уже установлен SSL сертификат. В остальном данный вид проверки аналогичен проверке по HTTP.

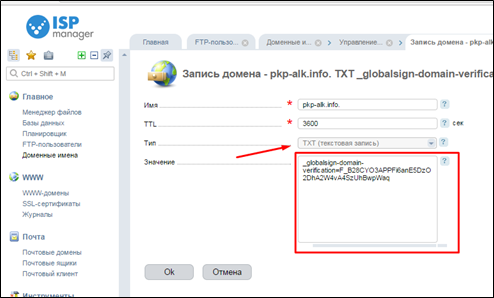

4. Подтверждение через CNAME-запись (только Comodo).

Данная проверка подразумевает добавление в панели регистратора домена CNAME-записи с уникальными данными, которые можно найти в SSL Panel после подачи запроса на выпуск сертификата, нажав на кнопку “Следуйте инструкции”. Итоговая запись должна иметь вид:

_hash.yourdomain.com CNAME hash.comodoca.com.

Вместо yourdomain.com требуется указать доменное имя, для которого приобретается сертификат.

5. Подтверждение через TXT-запись (только GeoTrust, Thawte).

Это еще одна вариация проверки через добавление DNS-записи для домена, но для сертификатов от Центра сертификации Symantec. В данном случае для домена необходимо добавить TXT-запись с данными, указанными в SSL Panel в окошке “Следуйте инструкции”. Запись будет выглядеть так:

yourdomain.com TXT hash

Вместо yourdomain.com требуется указать доменное имя, для которого приобретается сертификат.

Стоит отметить, что при выпуске сертификатов с проверкой компании (OV/EV сертификаты), выпускаемых Центром сертификации Symantec (GeoTrust, Thawte, VeriSign), подтвердить владение доменом можно только с помощью проверочного письма на административный ящик домена (пункт 1.).

Процедура проверки в зависимости от типа сертификата — SSL-сертификаты — FAQ — Помощь

После оформления заявки на выпуск SSL-сертификата компания Symantec выполнит ряд проверок для аутентификации и подтверждения права заказчика на получение сертификата. Ниже представлены основные процедуры проверок, к которым стоит быть готовым после оформления заявки. Каждый следующий раздел включает в себя также процедуры из предыдущего раздела.

Каждый следующий раздел включает в себя также процедуры из предыдущего раздела.

Сертификат с проверкой домена

При проверке владения доменом на контактный адрес, указанный в whois будет направлен запрос для подтверждения. В случае, если адрес является скрытым в данных whois, то для отправки запроса используется следующий перечень адресов в сочетании с доменом:

- admin@

- administrator@

- hostmaster@

- webmaster@

- postmaster@

Сертификат с проверкой организации

При проверке организации данные, указанные в заявке на выпуск сертификата, будут сверены с региональной базой данных организаций. Для Российской Федерации в данном случае используется единый государственный реестр юридический лиц. Плюсом будет являться регистрация организации на сайтах dnb.ru или yp.ru. В случае, если по данным ресурсам проверить существование организации невозможно, у вас могут запросить копии документов, подтверждающих регистрацию компании.

Примечание: в случае, если название на латинице не совпадает с кириллическим написанием, оно должно быть подтверждено уставными документами. Эти документы будут запрошены у вас при проведении проверки.

Сертификат с расширенной проверкой

При проведении расширенной проверки производится тщательная проверка действительного существования компании, в которую могут входить следующие процедуры:

- проверка принадлежности телефонного номера: для этого может потребоваться заверенная нотариусом копия счета на оплату услуг телефонной связи и\или иного документа, подтверждающего принадлежность телефонного номера вашей компании. Также подтверждением может служить регистрация в dnb.ru и yp.ru;

- проверка действительности существования подразделения и контактного лица, которым выполняется заказ SSL-сертификата. Для этого будет выполнен контрольный звонок сотруднику отдела кадров вашей организации для уточнения полномочий сотрудника, дающих ему право на выполнение заказа на выпуск SSL-сертификата для вашей организации;

- проверка юридического адреса организации;

- подтверждение соглашения об удостоверении.

В заключительном этапе проверки на электронный адрес контактного лица может быть направлен текст соглашения об удостоверении или ссылка на электронный документов, который необходимо заполнить для завершения процедуры.

В заключительном этапе проверки на электронный адрес контактного лица может быть направлен текст соглашения об удостоверении или ссылка на электронный документов, который необходимо заполнить для завершения процедуры.

В случае невозможности проведения той или иной проверки от вас может потребоваться предоставить нотариально заверенный документ, заменяющий одну из процедур проверки.

Примечание: рекомендуем вам зарегистрироваться в сервисах dnb.ru или yp.ru до подачи заявки на выпуск сертификата. Регистрация в данных ресурсах может существенно ускорить выпуск сертификата.Включение SSL на вашем веб-сервере—Руководства по установке (10.3 и 10.3.1)

В этом разделе

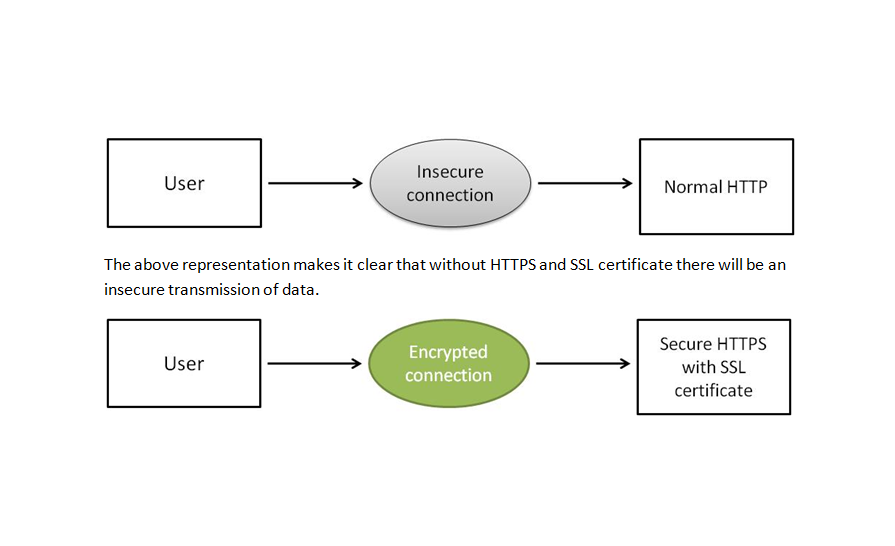

Протокол SSL представляет собой стандартную технологию безопасности, которая используется для установления шифрованного соединения между веб-сервером и веб-клиентом. SSL позволяет безопасно обмениваться данными благодаря идентификации и проверки подлинности сервера, а также обеспечению конфиденциальности и целостности всех передаваемых данных. Поскольку SSL предотвращает перехват или взлом данных, отправляемых по сети, его необходимо использовать со всеми механизмами регистрации или аутентификации, а также во всех сетях, в которых происходит обмен конфиденциальной информацией.

SSL позволяет защитить имена, пароли и другую важную информацию от дешифровки в канале связи между Web Adaptor и сервером. При использовании SSL подключение к веб-страницам и ресурсам осуществляется по протоколу HTTPS, а не HTTP.

Для использования SSL необходимо получить сертификат SSL и связать его с веб-сайтом, на котором установлен Web Adaptor. Каждый веб-сервер имеет собственную процедуру загрузки сертификата и его привязки к веб-сайту.

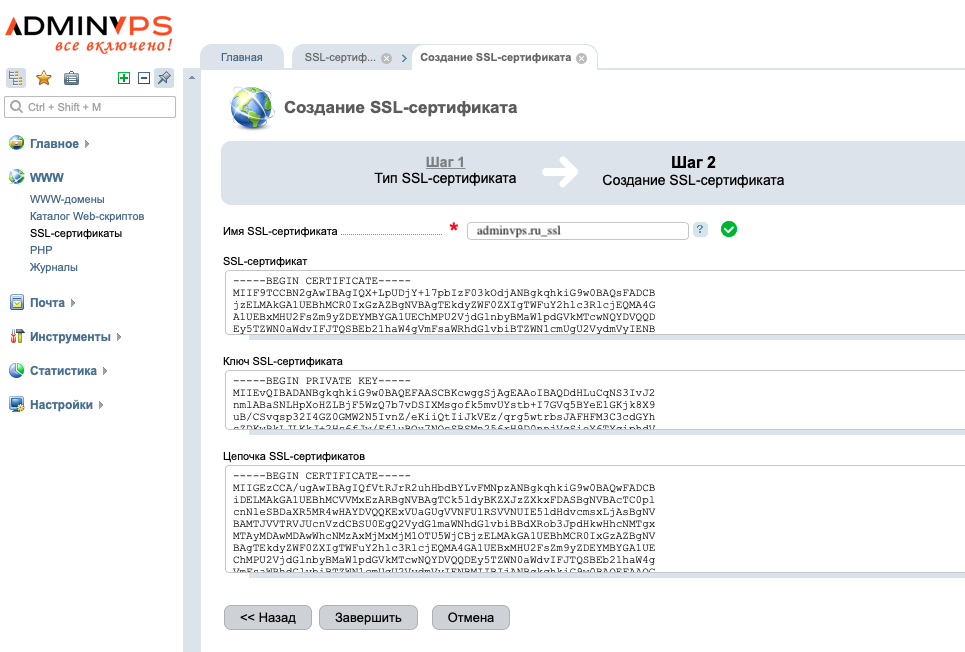

Создание сертификата SSL

Для создания SSL-соединения между Web Adaptor и сервером, веб-серверу требуется сертификат SSL. Сертификат SSL – это цифровой файл, содержащий информацию об удостоверении веб-сервера. Он также содержит метод шифрования, который используется при создании защищенного канала между веб-сервером и ArcGIS Server. Сертификат SSL должен создаваться владельцем веб-сайта и иметь цифровую подпись. Существует три типа сертификатов, подписанные центром сертификации (CA), домена и самозаверяющийся, которые описываются ниже.

Он также содержит метод шифрования, который используется при создании защищенного канала между веб-сервером и ArcGIS Server. Сертификат SSL должен создаваться владельцем веб-сайта и иметь цифровую подпись. Существует три типа сертификатов, подписанные центром сертификации (CA), домена и самозаверяющийся, которые описываются ниже.

Сертификаты, подписанные центром сертификации (CA)

Сертификаты, подписанные центром сертификации (CA), следует использовать для производственных систем, особенно если к развертыванию ArcGIS Server предполагается доступ пользователей извне вашей организации. Например, если сервер не защищен файрволом и доступен через Интернет, использование сертификата, подписанного центром сертификации (CA) гарантирует пользователям вне организации, что идентичность веб-сайта подтверждена.

Помимо подписи владельца сайта сертификат SSL может иметь подпись независимого сертифицирующего органа (CA). Центром сертификации (CA) обычно является пользующаяся доверием сторонняя организация, которая может подтвердить подлинность веб-сайта. Если веб-сайт является заслуживающим доверия, центр сертификации добавляет собственную цифровую подпись в самозаверяющий сертификат SSL сайта. Это говорит веб-клиентам, что идентичность веб-сайта проверена.

При использовании сертификата SSL, выданного известным центром защищенное соединение между сервером и веб-клиентом возникает автоматически, и никаких специальных действий пользователю предпринимать не надо. Поскольку веб-сайт проверен CA, вы не увидите предупреждений или неожиданного поведения веб-браузера.

Сертификаты домена

Если сервер находится за файрволом и использование подписанного CA сертификата невозможно, воспользуйтесь сертификатом домена. Доменный сертификат – это внутренний сертификат, подписанный CA вашей организации. Использование сертификатов домена помогает снизить стоимость выпуска сертификатов и облегчает их развертывание, поскольку сертификаты быстро генерируются в вашей организации для доверительного внутреннего пользования.

Пользователи, находящиеся в вашем домене, не увидят предупреждений или неожиданного поведения веб-браузера, обычно связанных с использованием самозаверенных сертификатов, поскольку веб-сайт был проверен сертификатом домена. Однако сертификаты домена не проверяются внешней CA, это означает, что пользователи, заходящие на сайт извне домена, не смогут проверить подлинность вашего сертификата. Внешние пользователи увидят в веб-браузере сообщения об отсутствии доверия к сайту, пользователь может считать, что зашел на вредоносный сайт и уйти с него.

Создание доменного сертификата в IIS

В Manager IIS выполните следующие шаги, чтобы создать сертификат домена:

- На панели Подключения (Connections) выберите ваш сервер в дереве каталога и дважды щелкните Сертификаты сервера (Server Certificates).

- На панели Действия (Actions) щелкните Создать сертификат домена (Create Domain Certificate).

- В диалоговом окне Свойства отличительного имени (Distinguished Name Properties) введите обязательную для сертификата информацию:

- В поле Общее имя (Common name) введите полное доменное имя компьютера, например, gisserver.domain.com.

- Заполните другие параметры, указав данные вашей организации и расположения.

- Щелкните Далее (Next).

- В диалоговом окне Cертифицирующая организация (Online Certification Authority) щелкните Выбрать (Select) и выберите сертифицирующую организацию в пределах домена, которая будет подписывать сертификат. Если эта опция не доступна, введите сертифицирующую организацию домена в поле Укажите сертифицирующую организацию (Specify Online Certification Authority), например, City Of Redlands Enterprise Root\REDCASRV.empty.local. Если вам необходима помощь в этом шаге, обратитесь к системному администратору.

- Введите удобное имя сертификата домена и щелкните Завершить (Finish).

Последний шаг – связать сертификат домена с SSL-портом 443. Инструкции см. в разделе Привязка сертификата к веб-сайту.

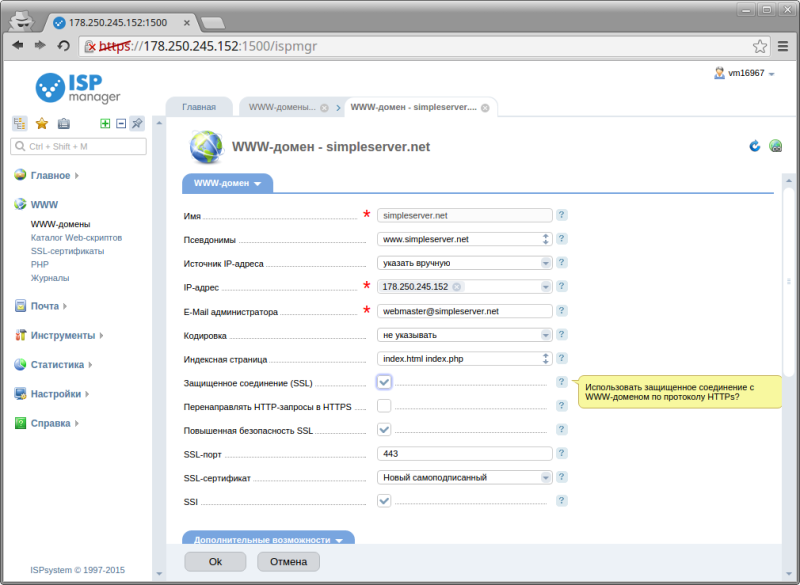

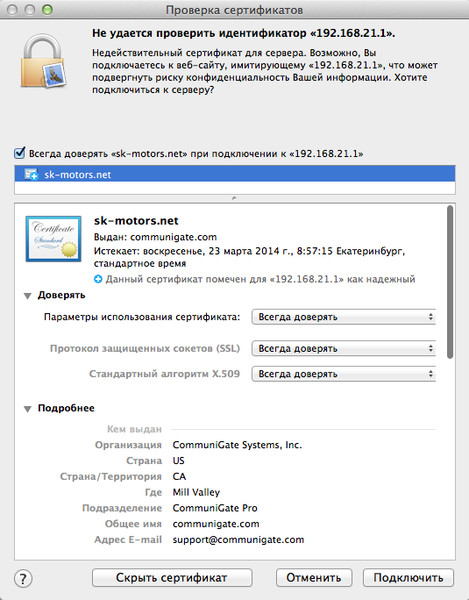

Самозаверяющие сертификаты

Сертификат SSL, подписанный только владельцем веб-сайта, называется самозаверяющим сертификатом. Самозаверяющие сертификаты обычно используются на веб-сайтах, которые доступны только пользователям внутренней сети организации (LAN). Если веб-сайт, использующий самозаверяющий сертификат, находится вне вашей собственной сети, вы не сможете проверить, действительно ли сайт, выпустивший сертификат, представляет указанную в нем организацию. При работе с таким сайтом вы подвергаете риску вашу информацию, поскольку за ним могут стоять злоумышленники.

Создание самозаверяющегося сертификата в IIS

В Manager IIS выполните следующие шаги, чтобы создать самозаверяющийся сертификат:

- На панели Подключения (Connections) выберите ваш сервер в дереве каталога и дважды щелкните Сертификаты сервера (Server Certificates).

- На панели Действия (Actions) щелкните Создать самозаверяющий сертификат (Create Self-Signed Certificate).

- Введите удобное имя для нового сертификата и нажмите OK.

Последний шаг – связать самозаверяющийся сертификат с SSL-портом 443. Инструкции см. в разделе Привязка сертификата к веб-сайту.

Привязка сертификата к веб-сайту

После создания сертификата SSL необходимо привязать его к веб-сайту, на котором установлен Web Adaptor. Привязка означает процесс настройки сертификата SSL для использования порта 443 на веб-сайте. Инструкции по привязке сертификата к веб-сайту отличаются в зависимости от платформы и версии веб-сервера. Если вам необходимы инструкции, обратитесь к системному администратору или изучите документацию веб-сервера. Например, шаги для привязки сертификата в IIS см. ниже.

Привязка сертификата к порту 443 в IIS

В Manager IIS выполните следующие шаги, чтобы связать сертификат с SSL-портом 443:

- Выберите ваш сайт в дереве каталога и на панели Действия (Actions) щелкните Связи (Bindings).

- Если порт 443 отсутствует в списке Связи, щелкните Добавить (Add). В ниспадающем списке Тип (Type) выберите https. Оставьте порт 443.

- Если порт 443 имеется в списке, выберите его и щелкните Редактировать (Edit).

- В ниспадающем списке сертификат SSL выберите имя вашего сертификата и щелкните OK.

Проверка сайта

После привязки сертификата и веб-сайта, вы можете настроить Web Adaptor на работу с сервером. Вам понадобится открыть страницу настройки Web Adaptor с использованием URL по протоколу HTTPS, например, https://webadaptor.domain.com/arcgis/webadaptor.

После настройки Web Adaptor следует проверить, что SSL работает правильно, сделав HTTPS-запрос к ArcGIS Server Manager, например, https://webadaptor.domain.com/arcgis/manager.

Более подробно о тестировании сайта с SSL см. в инструкциях Microsoft по настройке SSL в IIS.

Отзыв по этому разделу?

Wildcard SSL-сертификаты

SSL-сертификатыWildcard — это большая экономия денег. SSL-сертификат с подстановочными знаками позволяет защитить неограниченное количество субдоменов первого уровня на одном доменном имени . Это означает, что вы можете получить сертификат SSL с общим именем * .mydomain.com и использовать его во всех следующих случаях, не получая никаких ошибок:

- www.mydomain.com

- mail.mydomain.com

- интранет.mydomain.com

- secure.mydomain.com

Сравните лучшие подстановочные сертификаты ниже или сравните SSL с нашим мастером SSL, чтобы найти лучший сертификат, соответствующий вашим потребностям.

Раскрытие информации о рекламе

SSL Shopper — это бесплатная услуга, поскольку мы можем взимать комиссионные за рефералов и рекламные доллары.

от некоторых поставщиков, представленных на нашем сайте. На нашем сайте представлены все провайдеры,

включая тех, кто не платит нам, чтобы вы могли принять осознанное решение о покупке.

На нашем сайте представлены все провайдеры,

включая тех, кто не платит нам, чтобы вы могли принять осознанное решение о покупке.

| Провайдер сертификатов | Варианты поддержки | Политика возврата | Отзывы: | Цена за 1 год | Подробнее |

|---|---|---|---|---|---|

Провайдер с самым высоким рейтингом | Круглосуточная поддержка клиентов в чате, по телефону и электронной почте | Полный возврат в течение 30 дней с момента выдачи | 4.9 1463 отзыва | $ 1999,00 | Получить цену |

| | Служба поддержки клиентов по электронной почте, телефону с понедельника по пятницу с 8:00 до 20:00 EST | Полный возврат в течение 30 дней с момента выдачи | 4.7 484 отзыва | 699,00 | Получить цену |

| | Круглосуточная поддержка клиентов в чате, по телефону и электронной почте | Полный возврат в течение 30 дней с момента выдачи | 3.1 81 отзыв | 799,00 | Получить цену |

Подробное сравнение сертификатов SSL

| Информация о провайдере | ||||

|---|---|---|---|---|

| # 1 | # 2 | # 3 | # 4 | |

| | | | | |

4. 9 9 Из 1463 отзывов | 4,9 Из 1463 отзывов | 4,7 Из 484 отзывов | 3,1 Из 81 отзывов | |

| 2003 г. | 2003 г. | 1994 г. | 1995 г. | |

| Лехи, Юта, США | Лехи, Юта, США | Миннеаполис, Миннесота, США | Кейптаун, ЮАР | |

| Круглосуточная поддержка клиентов в чате, по телефону и электронной почте | Круглосуточная поддержка клиентов в чате, по телефону и электронной почте | Служба поддержки клиентов по электронной почте, телефону с понедельника по пятницу с 8:00 до 20:00 EST | Круглосуточная поддержка клиентов в чате, по телефону и электронной почте | |

| Полный возврат в течение 30 дней с момента выдачи | Полный возврат в течение 30 дней с момента выдачи | Полный возврат в течение 30 дней с момента выдачи | Полный возврат в течение 30 дней с момента выдачи |

| Информация о сертификате | ||||

|---|---|---|---|---|

Подстановочный знак безопасного сайта SSL | Подстановочный знак SSL | Подстановочный знак SSL | Подстановочный сертификат | |

$ 1999.00 | $ 688,00 | $ 699,00 | $ 799,00 | |

| Менее 2 дней | В течение 1 часа | 1 день | 2-4 рабочих дня | |

| Неограниченное количество субдоменов на одном доменном имени | Неограниченное количество субдоменов на одном доменном имени + базовый домен | Неограниченное количество субдоменов на одном доменном имени + базовый домен | Неограниченное количество субдоменов на одном доменном имени | |

1 750 000 долл. США США | 1 000 000 долл. США | 1 000 000 долл. США | 0 долл. США | |

| Проверка организации и домена | Проверка организации и домена | Проверка организации и домена | Проверка организации и домена | |

| Имя домена и название организации указаны в сертификате | Имя домена и название организации указаны в сертификате | Имя домена и название организации указаны в сертификате | Имя домена и название организации указаны в сертификате | |

| Неограниченное количество серверов | Неограниченное количество серверов | Неограниченное количество серверов | Один сервер — можно приобрести дополнительные серверные лицензии | |

| N / A | N / A | N / A | |

| Узнать больше | Узнать больше | Узнать больше | Узнать больше |

Нужна помощь в поиске подходящего сертификата?

Попробуйте наш мастер SSL

Большинство веб-браузеров (включая Internet Explorer) SSL-сертификаты с подстановочными знаками не работают для нескольких уровней .Это означает, что подстановочный сертификат SSL для * .mydomain.com не будет работать на www.mail.mydomain.com, site1.sitea.mydomain.com или my.ridiculously.long.subdomain.mydomain.com. Веб-браузер выдаст ошибку несоответствия имени. Если вам нужно защитить несколько уровней поддоменов или совершенно разные доменные имена в одном сертификате, ознакомьтесь с сертификатами SSL для нескольких доменов (SAN).

Какие еще преимущества и недостатки есть у SSL-сертификатов с подстановочными знаками?

Преимущества SSL-сертификатов с подстановочными знаками

- Обеспечивает неограниченное количество субдоменов .

Если обычно вам нужно покупать один сертификат SSL для каждого поддомена, вы можете просто купить и использовать один сертификат.

Если обычно вам нужно покупать один сертификат SSL для каждого поддомена, вы можете просто купить и использовать один сертификат. - Дешевле . Хотя они стоят больше, чем один сертификат, они могут легко окупить себя, если вы используете их более чем на нескольких поддоменах. Некоторые поставщики сертификатов даже предоставляют неограниченную серверную лицензию, поэтому вы покупаете только один шаблонный сертификат для необходимого количества веб-серверов.

- Легче управлять . Развертывание 30 различных индивидуальных сертификатов SSL может оказаться непростой задачей даже при наличии интерфейса управления PKI.А потом придется делать это снова и снова, когда придет время их обновлять. Подстановочный сертификат позволяет быстро справиться со многими ситуациями.

Недостатки SSL-сертификатов подстановочных знаков

- Безопасность . Если вы используете только один сертификат и закрытый ключ на нескольких серверах, для взлома потребуется только один сервер, и все остальные также будут уязвимы. В том маловероятном случае, если это произойдет, вам придется как можно скорее перевыпустить и заменить все сертификаты на всех серверах.Некоторые поставщики решают эту проблему, позволяя создавать новые сертификаты SSL Wildcard с использованием уникальных закрытых ключей.

- Совместимость с мобильными устройствами . Некоторые популярные операционные системы мобильных устройств, включая Windows Mobile 5, не распознают подстановочный знак (*) и, следовательно, не могут использовать подстановочный сертификат. Если вам нужно поддерживать эти устройства, вам нужно будет использовать один сертификат, сертификат UC или сертификат с подстановочными знаками с альтернативными именами субъектов.

Дополнительные ресурсы для сравнения SSL

Как мне проверить, действителен ли мой сертификат SSL?

Безопасность вашего веб-сайта жизненно важна для успеха вашего Интернет-бизнеса. Один из способов защитить свои данные (и своих клиентов) — использовать зашифрованные протоколы связи. Secure Socket Layer (или SSL) был первоначальным методом обеспечения базового шифрования между серверами и клиентами. В настоящее время в отрасли в основном используются протоколы Transport Layer Security (или TLS), но процесс в основном тот же, и большинство пользователей называют этот вид шифрования старым именем: SSL. В рамках нашего набора инструментов веб-хостинга Liquid Web предоставляет инструмент SSL, который поможет вам убедиться, что ваш SSL установлен правильно и актуален.Ниже приведены сведения о том, как использовать этот инструмент, а также некоторые основные концепции и типы сертификатов, которые необходимо знать при работе с SSL.

Один из способов защитить свои данные (и своих клиентов) — использовать зашифрованные протоколы связи. Secure Socket Layer (или SSL) был первоначальным методом обеспечения базового шифрования между серверами и клиентами. В настоящее время в отрасли в основном используются протоколы Transport Layer Security (или TLS), но процесс в основном тот же, и большинство пользователей называют этот вид шифрования старым именем: SSL. В рамках нашего набора инструментов веб-хостинга Liquid Web предоставляет инструмент SSL, который поможет вам убедиться, что ваш SSL установлен правильно и актуален.Ниже приведены сведения о том, как использовать этот инструмент, а также некоторые основные концепции и типы сертификатов, которые необходимо знать при работе с SSL.

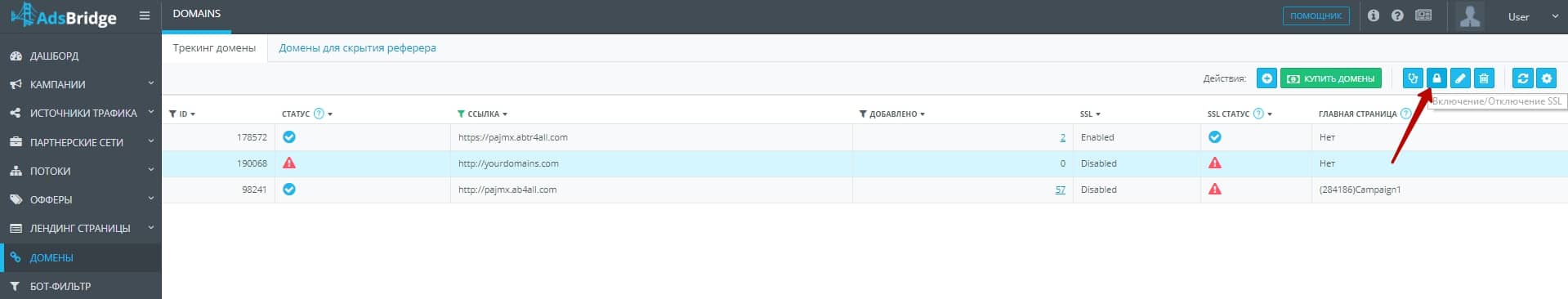

Проверка сертификатов SSL

После успешного заказа и установки SSL вы захотите убедиться, что все работает правильно на сервере. В настоящее время вам нужно проверить SSL вашего домена, чтобы подтвердить даты истечения срока действия, покрытые субдомены или другую информацию. Хотя вы можете использовать различные сторонние средства проверки SSL в Интернете, Liquid Web упрощает сбор этой информации о вашем домене.Просто перейдите на страницу Liquid Web Internet Webhosting Toolkit и щелкните SSL Tool .

Как проверить, действителен ли мой сертификат SSL?

Введите имя вашего домена в соответствующее поле и нажмите Отправить . Вы можете ввести либо свое основное доменное имя (например, mydomain.com), либо любой из поддоменов, для которых вы, возможно, создали сертификаты SSL (например, blog.mydomain.com). Если сертификат SSL установлен на сервере для домена, на странице будет отображаться статус сертификата и дополнительная информация.

В этом примере вы можете видеть, что сертификат действителен и доверяет браузерам, и что проверенный домен соответствует сертификату.

Вы также можете увидеть, какой центр сертификации выдал сертификат и даты, в течение которых сертификат действителен.

Наконец, вы можете увидеть, какой алгоритм подписи использовался для создания сертификата (что указывает на сложность и безопасность сертификата) и на какие домены и поддомены распространяется этот сертификат.

Как работают SSL

СоединенияSSL работают с помощью ряда инструментов, которые существуют на вашем сервере и в веб-браузере клиента. На простейшем уровне сервер и клиентский компьютер обмениваются информацией и договариваются о секретном «рукопожатии», которое позволяет каждому компьютеру доверять другому компьютеру. Это рукопожатие устанавливается с использованием закрытых и открытых ключей сертификатов SSL. Закрытый ключ находится на сервере, а открытый ключ доступен клиентскому компьютеру.Вся информация, передаваемая между компьютерами, закодирована и может быть декодирована только при совпадении ключей. Эти ключи генерируются центром сертификации (например, GlobalSign) и могут различаться по сложности и сроку действия. Эти совпадающие ключи существуют для предотвращения так называемых атак «человек посередине», когда третья сторона перехватывает интернет-трафик с целью кражи ценных данных (например, паролей или информации о кредитной карте). Поскольку у сторонней стороны нет подходящих ключей, они не смогут прочитать какую-либо перехваченную информацию.

Используя доверенный сертификат, пользователи вашего веб-сайта могут вводить свою информацию с полной уверенностью, что их данные в безопасности. Центры сертификации предоставляют сертификаты SSL только операторам, которые могут доказать, что они являются законным владельцем домена и что домен размещен на сервере, для которого выдается сертификат. Это доказательство обычно получается путем изменения записей DNS для домена в процессе проверки транзакции заказа сертификата. Чтобы узнать больше о том, как заказать SSL через свою учетную запись Liquid Web, см. Как заказать или продлить сертификат SSL в разделе «Управление».

Типы SSL-сертификатов

Несмотря на то, что все сертификаты SSL обеспечивают одни и те же основные функции, есть несколько различных типов сертификатов на выбор. Прежде чем заказывать сертификат для своего домена, необходимо определить, какой сертификат соответствует вашим потребностям. Типы, которые мы обсудим здесь, — это самозаверяющие сертификаты, стандартные сертификаты домена, сертификаты с подстановочными знаками, сертификаты расширенной проверки.

Прежде чем заказывать сертификат для своего домена, необходимо определить, какой сертификат соответствует вашим потребностям. Типы, которые мы обсудим здесь, — это самозаверяющие сертификаты, стандартные сертификаты домена, сертификаты с подстановочными знаками, сертификаты расширенной проверки.

Самозаверяющие сертификаты

Большинство серверов имеют возможность генерировать самоподписанный сертификат SSL.Эти сертификаты обеспечивают те же виды зашифрованной связи, что и сертификаты, предоставляемые центрами сертификации. Однако, поскольку они самоподписаны, нет никаких доказательств того, что сервер является «настоящим» сервером, связанным с веб-сайтом. Многие панели управления используют самозаверяющие сертификаты, потому что владелец сервера знает IP-адрес сервера и может быть уверен, что они подключаются к правильному сайту при использовании этого IP-адреса. Преимущество самозаверяющих сертификатов заключается в том, что их легко создавать, и их можно бесплатно использовать до тех пор, пока вы хотите их использовать.

Стандартные сертификаты домена

Если вам нужно защитить только один домен или субдомен, подойдет стандартный SSL-сертификат домена. Стандартные сертификаты, как правило, являются наименее дорогостоящим вариантом от центров сертификации и предназначены для охвата одного домена или субдомена (обычно и domain.com, и www.domain.com покрываются стандартным сертификатом).

Подстановочные сертификаты

Если у вас несколько поддоменов, вы можете сэкономить время и деньги, получив шаблон SSL-сертификата.Сертификаты с подстановочными знаками охватывают домен и все его поддомены. Например, если у вас есть веб-сайт домена, который также имеет поддомен почты, блог, сайт новостей и промежуточный сайт, который вы хотите защитить с помощью связи SSL, один подстановочный знак защитит все сайты.

Примечание

Подстановочный сертификат защищает только один уровень поддоменов. Итак, blog.mydomain. com покрывается, но new.blog.mydomain.com не покрывается.

com покрывается, но new.blog.mydomain.com не покрывается.

Сертификаты расширенной проверки

Сертификаты SSLобычно выдаются компаниям, которые могут доказать, что они имеют право использовать доменное имя в Интернете (обычно потому, что они могут изменять записи DNS для этого домена).Хотя такого уровня проверки достаточно для большинства компаний, вам могут потребоваться дополнительные доказательства того, что ваша компания является надежным юридическим лицом для деловых целей. Организационные сертификаты SSL требуют дополнительной проверки центром сертификации, включая проверку физического местонахождения вашей компании и вашего права на ведение бизнеса. Сведения об организации SSL могут быть видны на вашем веб-сайте, если вы установите Secure Site Seal. Дополнительная проверка доступна для компаний, которые выбирают SSL-сертификаты с расширенной проверкой.Процессы расширенной проверки часто используются банками и финансовыми учреждениями, чтобы предоставить своим клиентам дополнительную уверенность в том, что их веб-сайт является законным. EV SSL сделает адресную строку браузера клиента зеленым и отобразит название компании в правой части адресной строки.

Если вам нужна помощь в определении того, какой тип SSL подходит для вашего бизнеса, поговорите с нашей командой по решениям для получения дополнительной информации.

Теперь, когда вы проверили детали своего сертификата SSL и подтвердили, что вся информация верна, вы можете быть уверены, что связь между вашим сервером и компьютерами ваших клиентов безопасна, поскольку эта информация передается через Интернет.Дополнительные сведения об улучшении общей безопасности вашего сервера см. В разделе Рекомендации: защита вашего веб-сайта от взлома.

10 лучших бесплатных инструментов для проверки установки сертификата SSL

Вы можете использовать средство проверки SSL для устранения распространенных ошибок и уязвимостей SSL, если вы уже установили сертификат SSL раньше. Вы можете выбирать из множества инструментов. Вы также можете использовать бесплатную проверку SSL, если у вас небольшой бюджет. А использовать инструмент проверки SSL довольно просто.Вы просто должны предоставить доменное имя или IP-адрес и номер порта, который необходим для проверки конфигурации и безопасности вашего веб-сайта.

Вы можете выбирать из множества инструментов. Вы также можете использовать бесплатную проверку SSL, если у вас небольшой бюджет. А использовать инструмент проверки SSL довольно просто.Вы просто должны предоставить доменное имя или IP-адрес и номер порта, который необходим для проверки конфигурации и безопасности вашего веб-сайта.

Используя эти инструменты, вы можете обнаруживать уязвимости в наборах SSL, слабых шифрах и протоколах. Это также гарантирует, что ваш сертификат, обеспечивающий безопасность, установлен правильно. Кроме того, он показывает такие данные сертификата, как имя эмитента, дата выпуска, дата действия, название центра сертификации, используемый алгоритм, данные SAN, если таковые имеются, серийный номер сертификата и т. Д.

Вот список лучших бесплатных инструментов проверки SSL, которые помогут вам проверить установку сертификата SSL.

1. Проверка SSL от Click SSL

Хотите узнать больше о сертификате SSL, который вы установили в домене? Бесплатная проверка SSL от Click SSL может помочь.

Используйте инструмент, чтобы узнать информацию о типе проверки SSL и истечении срока действия, издателе сертификата SSL, силе, подписи и типе алгоритма. Кроме того, узнайте тип корневого ключа, тип алгоритма и некоторую другую важную информацию.

2. Проверка SSL от SSL Shopper

Возникли проблемы после установки нового сертификата SSL? Почему он выдает сообщения об ошибках вашим пользователям? Правильно ли установлен ваш сертификат? Это достоверно или надежно?

Использование инструмента проверки SSL от SSL Shopper может быстро выявить проблемы с вашей установкой. Это поможет вам проверить сертификат SSL на вашем веб-сервере.

Самое приятное то, что им очень легко пользоваться. Просто введите общедоступное имя хоста вашего сервера в соответствующем поле и нажмите кнопку Проверить SSL.Не вводите внутренние имена хостов, так как инструмент их не поддерживает. Это даст вам представление о сертификате SSL, чтобы лучше узнать сертификат SSL.

3. Qualys SSL Labs

Отмеченная наградами платформа Qualys SSL Labs поможет вам провести тщательное изучение конфигурации всего веб-сервера SSL в общедоступном Интернете. И это один из самых безопасных инструментов.

SSL Lab предлагает широкий спектр услуг, включая API-интерфейсы SSL Labs, тестирование сервера SSL, тест клиента SSL, руководство по оценке SSL-сервера, снятие отпечатков пальцев HTTP-клиента, модель угроз SLL и т. Д.Здесь вы найдете крошечные подробности о своем сертификате SSL, такие как статус OCSP, версия TLS, корневой сертификат и информацию о промежуточном сертификате, общий рейтинг, различные сведения о протоколе и другие разные сведения.

4. DigiCert SSL Certificate Checker

Этот бесплатный инструмент также может помочь вам проверить сертификаты SSL всякий раз, когда вы сталкиваетесь с проблемой при установке сертификата или хотите найти сведения о сертификате. Вы просто должны ввести имя вашего сервера в соответствующем поле.Он обнаружит проблему и проверит установку вашего сертификата SSL.

Некоторые из полезных инструментов, предоставляемых DigiCert, включают DigiCert® Certificate Inspector, который позволяет вам находить и анализировать все сертификаты на вашем предприятии, и DigiCert Certificate Utility для Windows, которая упрощает управление сертификатами SSL и подписи кода и их использование.

5. SSL Checker от SSL2Buy

Еще один отличный инструмент, который поможет вам диагностировать и устранять неполадки при установке SSL.SSL Checker от SSL2Buy пользуется доверием всех основных браузеров и может быстро проверить, действителен ли установленный вами сертификат SSL и работает ли он правильно.

Вы можете получить информацию о SSL, типе сервера, типе алгоритма, размере ключа, типе сертификата, имени эмитента сертификата, серийном номере, дате истечения срока действия и другую важную информацию.

6. Бесплатная проверка SSL от GoDaddy

Хотите проверить, правильно ли установлен сертификат SSL на вашем сайте или посещаемых вами сайтах? У программы проверки SSL GoDaddy есть простое решение для вас.

Вы просто должны ввести URL сайта и определить, является ли сайт безопасным, небезопасным, имеет ли недействительный сертификат или неверный URL.

7. HubSpot SSL Checker

Чтобы проверить, защищен ли сайт, который вы посещаете, сертификатом SSL, вы можете использовать бесплатную проверку SSL HubSpot.

Почему сертификаты SSL так важны? HubSpot провела исследование, в котором 82% участников заявили, что покинут сайт, если заметят предупреждение «Небезопасно».

Вот почему так важно использовать известный инструмент проверки сертификатов SSL, такой как HubSpot SSL Checker.

8. Средство проверки кода купона на дешевый SSL

Узнайте, что вызывает неполадки при установке SSL, с помощью средства проверки кода купона на дешевый SSL. Вы сможете подтвердить свое обычное имя, сведения об организации в зависимости от типа сертификата, имени издателя сертификата, срока действия и применяемого алгоритма шифрования.

Инструмент прост в использовании. Просто введите URL своего веб-сайта и нажмите кнопку «Проверить SSL».

9. Website Planet SSL Checker

Еще один бесплатный инструмент, который поможет вам обнаружить проблемы с установкой сертификата SSL. Попробуйте проверить SSL-сертификат своего веб-сервера с помощью Website Planet SSL Checker и посмотрите, правильно ли он установлен, действителен и не вызывает ли никаких проблем.

Это позволит вам понять параметры вашего сертификата SSL, поскольку он предлагает все необходимые данные сертификата, сведения о сервере и сведения о цепочке сертификатов.

10.IONOS SSL Certificate Checker

Вы можете проверить, работает ли ваше SSL-шифрование, с помощью IONOS SSL Certificate Checker.

Тест покажет, какие пробелы в безопасности существуют с помощью уведомлений. Это может быть неправильная установка, несовместимость с конфигурациями сервера и информация о любых пробелах в безопасности в установленном вами сертификате. Вы также можете получить информацию о цепочке сертификатов и конфигурации сервера.

Вы также можете получить информацию о цепочке сертификатов и конфигурации сервера.

Заключение

Правильная установка сертификата SSL имеет важное значение, поскольку безопасность имеет большое значение.Если судить по статистике, каждый десятый URL-адрес оказывается вредоносным! Люди не хотят посещать сайт, на котором отображаются предупреждения о «небезопасности», поскольку они не хотят подвергаться риску мошенничества.

Помимо защиты сайта, сертификат SSL может укрепить доверие. Итак, чтобы убедиться, что ваш сертификат SSL правильно установлен, работает и работает, крайне важно проверить сертификат SSL.

Более того, поисковые системы отдают предпочтение сайтам HTTP и ранжируют их выше. Воспользуйтесь любым из бесплатных инструментов проверки SSL, упомянутых в списке, и улучшите свою онлайн-игру по безопасности.

Об авторе

Джитендра Дабхи — технический блоггер в Tech Untouch. Он писатель-фрилансер, участник, бизнес-энтузиаст, немного технический фанат и в целом компьютерный фанат. Он также является заядлым читателем, который может часами читать и узнавать о последних гаджетах и технологиях, а также предлагать мнения и мнения по этим темам.

Комментарии закрыты.

Как проверить, что SSL для IMAP / POP3 / SMTP работает и используется правильный SSL-сертификат — Справочный центр Plesk

Plesk для Linux kb: как сделать ABT: Группа B

Вопрос

Как проверить, что SSL для IMAP / POP3 / SMTP работает и установлен соответствующий сертификат?

Ответ

Использование онлайн чекеровПроверить SSL с помощью онлайн-инструментов:

Использование сервера Linux Для этих тестов можно использовать любой сервер Linux. Если у вас нет Linux-сервера, воспользуйтесь указанными выше онлайн-чеками.

Если у вас нет Linux-сервера, воспользуйтесь указанными выше онлайн-чеками.

Для проверки SSL подключитесь к любому серверу Linux через SSH и следуйте инструкциям ниже:

IMAP через SSL с использованием порта 993:

подключиться к почтовому серверу с помощью

openssl:# openssl s_client -showcerts -connect mail.example.com: 993 -servername mail.example.com

Проверьте вывод и убедитесь, что отображается действующий сертификат:

CONFIG_TEXT: сертификат сервера

subject = / OU = Контроль домена подтвержден / OU = PositiveSSL / CN = mail.example.com

эмитент = / C = GB / ST = Большой Манчестер / L = Salford / O = COMODO CA Limited / CN = PositiveSSL CA 2Убедитесь, что вы получили ответ сервера IMAP:

CONFIG_TEXT: * OK [CAPABILITY IMAP4rev1 UIDPLUS CHILDREN NAMESPACE THREAD = ORDEREDSUBJECT THREAD = REFERENCES SORT QUOTA AUTH = CRAM-MD5 AUTH = PLAIN IDLE ACL ACL2 = UNION] Courier-IMAP ready. Copyright 1998-2004 Double Precision, Inc. Информацию о распространении см. В разделе КОПИРОВАНИЕ.

POP3 через SSL через порт 995:

Подключиться к почтовому серверу с помощью

openssl:# openssl s_client -showcerts -подключить почту.example.com: 995 -servername mail.example.com

Проверьте вывод и убедитесь, что отображается действующий сертификат:

CONFIG_TEXT: сертификат сервера

subject = / OU = Контроль домена подтвержден / OU = PositiveSSL / CN = mail.example.com

издатель = / C = GB / ST = Большой Манчестер / L = Salford / O = COMODO CA Limited / CN = PositiveSSL CA 2Убедитесь, что вы получили ответ сервера POP3:

CONFIG_TEXT: + OK Привет. 1793.1385684315@localhost.локальный домен

SMTP через SSL с использованием порта 465:

Подключиться к почтовому серверу с помощью

openssl:# openssl s_client -showcerts -connect mail.

example.com:**465 ** -servername mail.example.com

example.com:**465 ** -servername mail.example.comПроверьте вывод и убедитесь, что отображается действующий сертификат:

CONFIG_TEXT: сертификат сервера

subject = / OU = Контроль домена подтвержден / OU = PositiveSSL / CN = mail.example.com

издатель = / C = GB / ST = Большой Манчестер / L = Salford / O = COMODO CA Limited / CN = PositiveSSL CA 2Убедитесь, что вы получили ответ SMTP-сервера:

CONFIG_TEXT: 220 почты.example.com ESMTP Postfix

SMTP через TLS / StartTLS через порт 25 или 587

Примечание: Чтобы использовать порт 587, в Plesk должен быть включен порт отправки:

Подключиться к почтовому серверу с помощью

openssl:# openssl s_client -starttls smtp -showcerts -connect mail.example.com: 25 -servername mail.example.com

Проверьте вывод и убедитесь, что отображается действующий сертификат:

CONFIG_TEXT: сертификат сервера

subject = / OU = Контроль домена подтвержден / OU = PositiveSSL / CN = mail.example.com

эмитент = / C = GB / ST = Большой Манчестер / L = Salford / O = COMODO CA Limited / CN = PositiveSSL CA 2Убедитесь, что вы получили ответ SMTP-сервера:

CONFIG_TEXT: 250 DSN

SSL Check: как проверить свой SSL-сертификат

Безопасность веб-сайтов имеет решающее значение для успеха любого интернет-бизнеса. Один из способов обеспечить защиту ваших данных и клиентов, посещающих ваш сайт, от несанкционированного доступа — это использование зашифрованного протокола связи.Уровень защищенных сокетов (SSL) — это стандартный протокол безопасности для установления зашифрованного соединения между сервером и браузером. Этот протокол гарантирует, что все данные, передаваемые между браузером и веб-сервером, остаются конфиденциальными и целостными. SSL является отраслевым стандартом и в настоящее время используется миллионами веб-сайтов для защиты целостности онлайн-транзакций со своими клиентами.

Для создания SSL-соединения на веб-сервере необходим сертификат SSL.Когда вы решите активировать SSL на своем веб-сайте, вам будет предложено предоставить некоторую информацию об идентичности вашего веб-сайта.

Проверка сертификатов SSL

Как выполнить проверку SSL

Рейтинги SSL: что они означают

Цепочка сертификатов неполное предупреждение

ПРОВЕРКА СЕРТИФИКАТА SSL

После установки сертификата SSLA на ваш веб-сервер вы всегда должны запускать проверку SSL, чтобы убедиться, что все правильно настроено.Сертификаты SSL требуют установки основного и промежуточного сертификатов. В ситуациях, когда один или оба сертификата настроены неправильно, посетители вашего веб-сайта могут получить предупреждение системы безопасности в своих браузерах, которое может предотвратить любое последующее посещение. В определенных ситуациях, в зависимости от версии вашего браузера, вы, как администратор сайта, можете не обращать внимания на это предупреждение. Вот почему рекомендуется запускать проверку SSL с помощью стороннего инструмента.

КАК ВЫПОЛНИТЬ ПРОВЕРКУ SSL

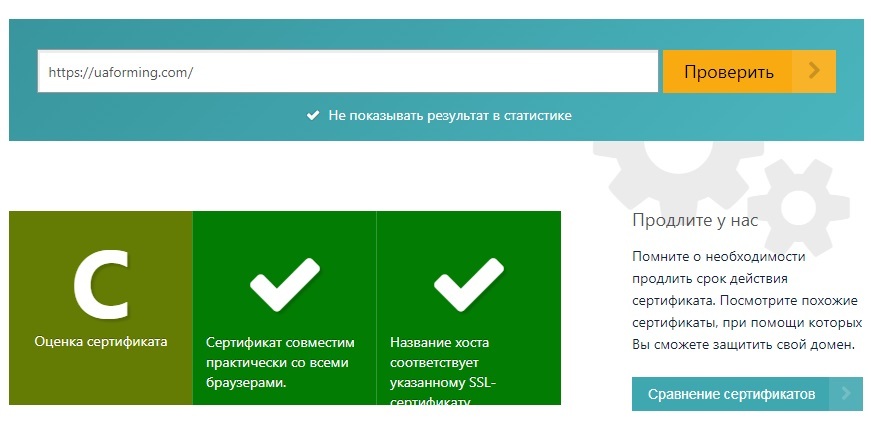

После успешной установки SSL рекомендуется проверить правильность работы установленной системы.В это время вам нужно будет проверить SSL вашего домена, чтобы проверить даты истечения срока действия, любые покрытые поддомены или другую информацию. В Интернете есть множество бесплатных инструментов для проверки сертификатов SSL. Для этой иллюстрации будет использоваться бесплатный инструмент проверки SSL от Qualys SSL labs.

Для начала после открытия инструмента проверки SSL введите имя своего домена в поле для имени хоста и нажмите «Отправить». Доступна опция, позволяющая скрыть публичное отображение результатов, щелкните по ней, если хотите.После отправки потребуется несколько секунд, чтобы просканировать конфигурацию SSL / TLS вашего сайта.

РЕЙТИНГИ SSL: ЧТО ОНИ СТАНОВИТСЯ ДЛЯ

Лаборатории Qualys SSL присваивают пользователям рейтинги SSL-серверов в диапазоне от A до F. Оценка A показывает отличную производительность. Это означает, что на вашем веб-сервере правильно настроены как промежуточный сертификат SSL, так и сертификат SSL; вы должны стремиться к A. Предупреждение обычно сопровождается подробным объяснением, если ваш SSL настроен неправильно.В объяснении предупреждений об ошибках обычно приводится список возможных исправлений для таких ошибок. Это можно найти ниже под сводной страницей.

Оценка A показывает отличную производительность. Это означает, что на вашем веб-сервере правильно настроены как промежуточный сертификат SSL, так и сертификат SSL; вы должны стремиться к A. Предупреждение обычно сопровождается подробным объяснением, если ваш SSL настроен неправильно.В объяснении предупреждений об ошибках обычно приводится список возможных исправлений для таких ошибок. Это можно найти ниже под сводной страницей.

СЕРТИФИКАТ ЦЕПИ НЕПОЛНАЯ ПРЕДУПРЕЖДЕНИЕ

Предупреждение «цепочка сертификатов не завершена» часто выдается во время любой проверки SSL. Это происходит в результате того, что во время установки SSL не был добавлен один из требуемых ключей. Обычно, когда вы устанавливаете SSL на веб-сервер, требуется ваш закрытый ключ, ключ сертификата и цепочка.Если введен только один из ключей, например, ключ сертификата, появится сообщение об ошибке с предупреждением «Эта цепочка сертификатов не завершена». Следовательно, полученная оценка будет ограничена до B. Прорвите страницу сводки, подробный отчет укажет на проблему с цепочкой.

Чтобы исправить эту ошибку, вам также необходимо включить промежуточный сертификат. Эти сертификаты обычно предоставляются поставщиками SSL при покупке / регистрации и обычно представлены в виде файла .crt и файла.ca-bundle файл. Вы можете сделать это, просто вставив содержимое вашего файла .crt в сеанс сертификата с содержимым файла .ca-bundle непосредственно под ним. Бесплатный инструмент доступен для использования, если у вас нет промежуточного сертификата или вы его знаете. Посетите «https://whatsmychaincert.com», чтобы получить доступ к этому инструменту.

Как я могу просмотреть SSL-сертификат сайта? | Small Business

Автор Chron Contributor Обновлено 19 февраля 2021 г.

SSL, Secure Sockets Layer — это протокол, который шифрует данные, включая бизнес-формы, финансовые транзакции и электронные письма, которые вы отправляете через Интернет. Каждая передача SSL содержит сертификат, в котором указано, откуда поступают данные, исходный сервер, а также дата и время передачи. Вам не нужно искать специальный инструмент для проверки сертификатов SSL, поскольку вы можете просто просмотреть сертификат SSL через компонент сертификата вашего интернет-браузера, а также через адресную строку браузера.

Каждая передача SSL содержит сертификат, в котором указано, откуда поступают данные, исходный сервер, а также дата и время передачи. Вам не нужно искать специальный инструмент для проверки сертификатов SSL, поскольку вы можете просто просмотреть сертификат SSL через компонент сертификата вашего интернет-браузера, а также через адресную строку браузера.

Просмотр сертификата в Internet Explorer

Каждый Интернет-браузер содержит компонент сертификата, в котором хранятся сертификаты SSL для просмотра, экспорта и удаления.Чтобы получить доступ и просмотреть компонент сертификата вашего браузера в Internet Explorer, откройте браузер, если он закрыт.

Microsoft сообщает, что затем вы можете щелкнуть «Инструменты» и «Свойства обозревателя». Щелкните вкладку «Содержимое», а затем щелкните «Сертификаты» под заголовком «Сертификаты». Откроется диалоговое окно «Сертификаты».

Просмотр сертификата в Firefox

Чтобы получить доступ и просмотреть компонент сертификата вашего браузера в Firefox, VMware сообщает, что вам следует нажать кнопку меню на главной панели инструментов браузера, а затем нажать «Параметры».Затем вы найдете вкладку с названием «Конфиденциальность и безопасность». Нажмите кнопку «Просмотр сертификатов», после чего откроется экран диспетчера сертификатов.

После открытия компонента сертификата щелкните сертификат, который хотите просмотреть, чтобы выделить его, а затем нажмите кнопку «Просмотр», чтобы просмотреть содержимое сертификата. Сторона, выпустившая сертификат, указывает дату, с которой документ действителен, метод шифрования, серийный номер и действительность сертификата указывается в диалоговом окне.

Просмотреть сертификат в Google Chrome

При использовании Chrome нажмите кнопку меню и выберите параметр «Настройки».Securly говорит, что затем вы можете найти параметры «Конфиденциальность и безопасность», а затем выбрать «Безопасность».

Нажмите кнопку «Управление сертификатами», чтобы получить доступ к сертификатам SSL. Щелкните сертификат, который хотите просмотреть, чтобы выделить его. Нажмите кнопку «Просмотр», чтобы просмотреть содержание сертификата.

Просмотр сертификата через адресную строку

Mozilla объясняет, что вы также можете просматривать информацию о сертификате прямо из адресной строки в браузере. Щелкните значок замка справа или слева от адреса веб-сайта и найдите вариант для просмотра сертификата.Если вы не видите эту опцию, найдите ту, в которой говорится о просмотре деталей подключения к веб-сайту, а затем найдите там кнопку сертификата.

Откроется диалоговое окно сертификата. Информация о сертификате SSL появляется сразу. Обычно вы увидите кнопку, чтобы увидеть более подробную информацию о сертификате, и возможность закрыть окно, когда закончите исследование.

Как проверить сертификат SSL с помощью приглашения оболочки

Как проверить и диагностировать установку сертификата SSL из командной строки Linux / UNIX? Как проверить установку сертификата SSL и сэкономить часы на устранение неполадок без использования браузера? Как я могу подтвердить, что использую правильные и работающие сертификаты SSL?

OpenSSL поставляется с общим клиентом SSL / TLS, который может установить прозрачное соединение с удаленным сервером, использующим протокол SSL / TLS.Он предназначен только для целей тестирования и предоставляет только элементарные функции интерфейса, но внутренне использует в основном все функции библиотеки OpenSSL ssl. Для тестирования я буду использовать SSL-сертификат mail.nixcraft.net:443, который выдает Go Daddy.

Шаг № 1: Получение сертификата

Создать каталог для хранения сертификата:

$ mkdir -p ~ / .cert / mail.nixcraft.net /

$ cd ~ / .cert / mail.nixcraft.net /

Получить сертификат mail.nixcraft.net, предоставленный почтовый сервер HTTPD nixcraft:

$ openssl s_client -showcerts -connect mail.  nixcraft.net:443

nixcraft.net:443

Пример вывода:

ПОДКЛЮЧЕНО (00000003) depth = 0 /O=mail.nixcraft.net/CN=mail.nixcraft.net/OU=Domain Control Validated ошибка проверки: число = 20: невозможно получить сертификат местного эмитента проверить возврат: 1 depth = 0 /O=mail.nixcraft.net/CN=mail.nixcraft.net/OU=Domain Control Validated ошибка проверки: число = 27: сертификат не доверяет проверить возврат: 1 depth = 0 /O=mail.nixcraft.net/CN=mail.nixcraft.net/OU=Domain Control Validated ошибка проверки: число = 21: невозможно проверить первый сертификат проверить возврат: 1 --- Цепочка сертификатов 0 с: / O = mail.nixcraft.net/CN=mail.nixcraft.net/OU=Domain Control проверен i: /C=US/ST=Arizona/L=Scottsdale/O=GoDaddy.com, Inc./OU=http://certificates.godaddy.com/repository/CN=Go Daddy Secure Certification Authority / serialNumber = 07969287 ----- НАЧАТЬ СЕРТИФИКАТ ----- MIIE5zCCA8 + gAwIBAgIEAOJk2zANBgkqhkiG9w0BAQUFADCByjELMAkGA1UEBhMC VVMxEDAOBgNVBAgTB0FyaXpvbmExEzARBgNVBAcTClNjb3R0c2RhbGUxGjAYBgNV BAoTEUdvRGFkZHkuY29tLCBJbmMuMTMwMQYDVQQLEypodHRwOi8vY2VydGlmaWNh dGVzLmdvZGFkZHkuY29tL3JlcG9zaXRvcnkxMDAuBgNVBAMTJ0dvIERhZGR5IFNl Y3VyZSBDZXJ0aWZpY2F0aW9uIEF1dGhvcml0eTERMA8GA1UEBRMIMDc5NjkyODcw HhcNMDkwMTE4MjEyMjMxWhcNMTEwMTE4MjEyMjMxWjBbMRowGAYDVQQKExFtYWls Lm5peGNyYWZ0Lm5ldDEaMBgGA1UEAxMRbWFpbC5uaXhjcmFmdC5uZXQxITAfBgNV BAsTGERvbWFpbiBDb250cm9sIFZhbGlkYXRlZDCBnzANBgkqhkiG9w0BAQEFAAOB jQAwgYkCgYEA0LhCDXvNXhTHov9Szh574Cv3Nz7QspVOI4p5M + zZt18VTVCHJz0Z TleJum8RblpU4NPHJgOauIb1CAE3vLSKySV2DjHMt2L2 / NUatJiKjDQKAEloKwQK t75BP0mAGFPZmHlMNUQ32Sr / 0byxxM4ElL2SSBasJE3PPVkSBOtLfssCAwEAAaOC AcUwggHBMA8GA1UdEwEB / wQFMAMBAQAwHQYDVR0lBBYwFAYIKwYBBQUHAwEGCCsG AQUFBwMCMA4GA1UdDwEB / wQEAwIFoDAyBgNVHR8EKzApMCegJaAjhiFodHRwOi8v Y3JsLmdvZGFkZHkuY29tL2dkczEtMS5jcmwwUwYDVR0gBEwwSjBIBgtghkgBhv1t AQcXATA5MDcGCCsGAQUFBwIBFitodHRwOi8vY2VydGlmaWNhdGVzLmdvZGFkZHku Y29tL3JlcG9zaXRvcnkvMIGABggrBgEFBQcBAQR0MHIwJAYIKwYBBQUHMAGGGGh0 dHA6Ly9vY3NwLmdvZGFkZHkuY29tLzBKBggrBgEFBQcwAoY + aHR0cDovL2NlcnRp ZmljYXRlcy5nb2RhZGR5LmNvbS9yZXBvc2l0b3J5L2dkX2ludGVybWVkaWF0ZS5j cnQwHwYDVR0jBBgwFoAU / axhMpNsRdbi7oVfmrrndplozOcwMwYDVR0RBCwwKoIR bWFpbC5uaXhjcmFmdC5uZXSCFXd3dy5tYWlsLm5peGNyYWZ0Lm5ldDAdBgNVHQ4E FgQUAYML0uoVH8Sn8JZ3xbR9NLzE0tYwDQYJKoZIhvcNAQEFBQADggEBAJ / 1 / mGM tF / UPwOvmiNE0i46qXCJDs6Ui7kCxWWQzC + CbT6x3fe8VwZ2 / 9OVeScw5aGkG7sU kfid0XmfXxYrqkVsubrhQt / 1MKKowB35M5a / wRd7E0h3ucYhBF3dnTQ29yJ9ppHC HOvsUDGOan + e7japMyTYn9PU9Y8QtnzovRXk55iYfL4p57YvPwk4yMnBtc / krQcd m6ZdvmY + zbbjWaDyarfIp3fQCL2HD / lC5rJaGUn633GIT0OrrQ4Gfy6hQ98UC + Pt I8LFuzs02dJlCpDhGquvQ0W6o4uuvjSP28HfGBcmKholG0GT9wyZZCBvUlFyV6kq / KNTisOW4so6I + Q = ----- КОНЕЦ СЕРТИФИКАТА ----- --- Сертификат сервера тема = / O = почта.nixcraft.net/CN=mail.nixcraft.net/OU=Domain Control проверен эмитент = / C = US / ST = Arizona / L = Scottsdale / O = GoDaddy.com, Inc./OU=http://certificates.godaddy.com/repository/CN=Go Daddy Secure Certification Authority / serialNumber = 07969287 --- Имена ЦС сертификатов клиента не отправлены --- Рукопожатие SSL прочитало 1823 байта и записало 316 байтов --- Новый, TLSv1 / SSLv3, шифр DHE-RSA-AES256-SHA Открытый ключ сервера 1024 бит Сжатие: НЕТ Расширение: НЕТ SSL-сессия: Протокол: TLSv1 Шифр: DHE-RSA-AES256-SHA Идентификатор сеанса: BF3662B2C597A7473E477D0CAD2D5002FCC370661BA5A7364BDCDD9C1247C0F5 Идентификатор сеанса-ctx: Мастер-ключ: BFF4A2556DB4D7810D63DFF1905A97215185E94A791A2385A202

F60208F108E54B0BC194E5AEBD130B9CB092B46 Key-Arg: Нет Время начала: 1243050920 Тайм-аут: 300 (сек) Проверить код возврата: 21 (невозможно проверить первый сертификат)

Скопируйте «—– НАЧАТЬ СЕРТИФИКАТ—–» на «—–END СЕРТИФИКАТ—–» и сохраните его в папке ~ /.cert / mail.nixcraft.net / как mail.nixcraft.net.pem.

Шаг № 2: Получение сертификата эмитента

Этот сертификат был выпущен Go Daddy, поэтому вам необходимо получить «Корневой сертификат центра сертификации» (посетите веб-сайт вашего центра сертификации, чтобы получить корневой сертификат):

$ wget https://certs.godaddy.com/repository/gd_bundle.crt -O ~ / .cert / mail.nixcraft.net / gd.pem

Шаг № 3: Повторное хеширование сертификатов

Создайте символические ссылки на файлы, названные значениями хэша, используя c_rehash, введите:

$ c_rehash ~ /.cert / mail.nixcraft.net /

Пример вывода:

Выполняется ~ / .cert / mail.nixcraft.net / mail.nixcraft.net.pem => 1d97af50.0 gd.pem => 219d9499.0

Испытай это

Чтобы убедиться, что у вас есть правильные и работающие сертификаты, введите:

$ openssl s_client -CApath ~ / .cert / mail.nixcraft.  net / -connect mail.nixcraft.net:443

net / -connect mail.nixcraft.net:443

Пример вывода:

ПОДКЛЮЧЕНО (00000003) depth = 3 / L = Сеть валидации ValiCert / O = ValiCert, Inc./OU=ValiCert Центр валидации политик класса 2 / CN = http: // www.valicert.com//[email protected] проверить возврат: 1 depth = 2 / C = US / O = The Go Daddy Group, Inc./OU=Go Daddy Class 2 Certification Authority проверить возврат: 1 depth = 1 /C=US/ST=Arizona/L=Scottsdale/O=GoDaddy.com, Inc./OU=http://certificates.godaddy.com/repository/CN=Go Daddy Secure Certification Authority / serialNumber = 07969287 проверить возврат: 1 depth = 0 /O=mail.nixcraft.net/CN=mail.nixcraft.net/OU=Domain Control Validated проверить возврат: 1 --- Цепочка сертификатов 0 с: / O = mail.nixcraft.net/CN=mail.nixcraft.net/OU=Domain Control проверен i: /C=US/ST=Arizona/L=Scottsdale/O=GoDaddy.com, Inc./OU=http://certificates.godaddy.com/repository/CN=Go Daddy Secure Certification Authority / serialNumber = 07969287 --- Сертификат сервера ----- НАЧАТЬ СЕРТИФИКАТ ----- MIIE5zCCA8 + gAwIBAgIEAOJk2zANBgkqhkiG9w0BAQUFADCByjELMAkGA1UEBhMC VVMxEDAOBgNVBAgTB0FyaXpvbmExEzARBgNVBAcTClNjb3R0c2RhbGUxGjAYBgNV BAoTEUdvRGFkZHkuY29tLCBJbmMuMTMwMQYDVQQLEypodHRwOi8vY2VydGlmaWNh dGVzLmdvZGFkZHkuY29tL3JlcG9zaXRvcnkxMDAuBgNVBAMTJ0dvIERhZGR5IFNl Y3VyZSBDZXJ0aWZpY2F0aW9uIEF1dGhvcml0eTERMA8GA1UEBRMIMDc5NjkyODcw HhcNMDkwMTE4MjEyMjMxWhcNMTEwMTE4MjEyMjMxWjBbMRowGAYDVQQKExFtYWls Lm5peGNyYWZ0Lm5ldDEaMBgGA1UEAxMRbWFpbC5uaXhjcmFmdC5uZXQxITAfBgNV BAsTGERvbWFpbiBDb250cm9sIFZhbGlkYXRlZDCBnzANBgkqhkiG9w0BAQEFAAOB jQAwgYkCgYEA0LhCDXvNXhTHov9Szh574Cv3Nz7QspVOI4p5M + zZt18VTVCHJz0Z TleJum8RblpU4NPHJgOauIb1CAE3vLSKySV2DjHMt2L2 / NUatJiKjDQKAEloKwQK t75BP0mAGFPZmHlMNUQ32Sr / 0byxxM4ElL2SSBasJE3PPVkSBOtLfssCAwEAAaOC AcUwggHBMA8GA1UdEwEB / wQFMAMBAQAwHQYDVR0lBBYwFAYIKwYBBQUHAwEGCCsG AQUFBwMCMA4GA1UdDwEB / wQEAwIFoDAyBgNVHR8EKzApMCegJaAjhiFodHRwOi8v Y3JsLmdvZGFkZHkuY29tL2dkczEtMS5jcmwwUwYDVR0gBEwwSjBIBgtghkgBhv1t AQcXATA5MDcGCCsGAQUFBwIBFitodHRwOi8vY2VydGlmaWNhdGVzLmdvZGFkZHku Y29tL3JlcG9zaXRvcnkvMIGABggrBgEFBQcBAQR0MHIwJAYIKwYBBQUHMAGGGGh0 dHA6Ly9vY3NwLmdvZGFkZHkuY29tLzBKBggrBgEFBQcwAoY + aHR0cDovL2NlcnRp ZmljYXRlcy5nb2RhZGR5LmNvbS9yZXBvc2l0b3J5L2dkX2ludGVybWVkaWF0ZS5j cnQwHwYDVR0jBBgwFoAU / axhMpNsRdbi7oVfmrrndplozOcwMwYDVR0RBCwwKoIR bWFpbC5uaXhjcmFmdC5uZXSCFXd3dy5tYWlsLm5peGNyYWZ0Lm5ldDAdBgNVHQ4E FgQUAYML0uoVH8Sn8JZ3xbR9NLzE0tYwDQYJKoZIhvcNAQEFBQADggEBAJ / 1 / mGM tF / UPwOvmiNE0i46qXCJDs6Ui7kCxWWQzC + CbT6x3fe8VwZ2 / 9OVeScw5aGkG7sU kfid0XmfXxYrqkVsubrhQt / 1MKKowB35M5a / wRd7E0h3ucYhBF3dnTQ29yJ9ppHC HOvsUDGOan + e7japMyTYn9PU9Y8QtnzovRXk55iYfL4p57YvPwk4yMnBtc / krQcd m6ZdvmY + zbbjWaDyarfIp3fQCL2HD / lC5rJaGUn633GIT0OrrQ4Gfy6hQ98UC + Pt I8LFuzs02dJlCpDhGquvQ0W6o4uuvjSP28HfGBcmKholG0GT9wyZZCBvUlFyV6kq / KNTisOW4so6I + Q = ----- КОНЕЦ СЕРТИФИКАТА ----- тема = / O = почта.nixcraft.net/CN=mail.nixcraft.net/OU=Domain Control проверен эмитент = / C = US / ST = Arizona / L = Scottsdale / O = GoDaddy.com, Inc./OU=http://certificates.godaddy.com/repository/CN=Go Daddy Secure Certification Authority / serialNumber = 07969287 --- Имена ЦС сертификатов клиента не отправлены --- Рукопожатие SSL прочитало 1823 байта и записало 316 байтов --- Новый, TLSv1 / SSLv3, шифр DHE-RSA-AES256-SHA Открытый ключ сервера 1024 бит Сжатие: НЕТ Расширение: НЕТ SSL-сессия: Протокол: TLSv1 Шифр: DHE-RSA-AES256-SHA Идентификатор сеанса: 37E5AF0EE1745AB2DACAEE0FB7824C178A58C6AEF7A0EF93609643F16A20EE51 Идентификатор сеанса-ctx: Мастер-ключ: 7B9F8A79D3CC3A41CA572ED266076A1531E12EE8D07D859D65F24368ABA0D2CAE670AA0652433D9E058 индивидуальный66D9C16FCF Key-Arg: Нет Время начала: 1243051912 Тайм-аут: 300 (сек) Проверить код возврата: 0 (ок) ---

Данных должно быть много, но важно отметить, что последняя строка «Проверить код возврата: 0 (ок)».Я использую тот же сертификат для почтового сервера dovecot IMAP, введите следующее, чтобы проверить SSL-сертификат почтового сервера:

$ openssl s_client -CApath ~ / .cert / mail.nixcraft.net / -connect mail.nixcraft.net:993

Пример вывода:

ПОДКЛЮЧЕНО (00000003) depth = 2 / C = US / O = The Go Daddy Group, Inc./OU=Go Daddy Class 2 Certification Authority проверить возврат: 1 depth = 1 /C=US/ST=Arizona/L=Scottsdale/O=GoDaddy.com, Inc./OU=http://certificates.godaddy.com/repository/CN=Go Daddy Secure Certification Authority / serialNumber = 07969287 проверить возврат: 1 глубина = 0 / O = почта.nixcraft.net/CN=mail.nixcraft.net/OU=Domain Control проверен проверить возврат: 1 --- Цепочка сертификатов 0 с: /O=mail.nixcraft.net/CN=mail.nixcraft.net/OU=Domain Control Validated i: /C=US/ST=Arizona/L=Scottsdale/O=GoDaddy.com, Inc./OU=http://certificates.godaddy.com/repository/CN=Go Daddy Secure Certification Authority / serialNumber = 07969287 1 с: /C=US/ST=Arizona/L=Scottsdale/O=GoDaddy.com, Inc./OU=http://certificates.godaddy.com/repository/CN=Go Daddy Secure Certification Authority / serialNumber = 07969287 i: / C = US / O = The Go Daddy Group, Inc./ OU = Центр сертификации Go Daddy Class 2 --- Сертификат сервера ----- НАЧАТЬ СЕРТИФИКАТ ----- MIIE5zCCA8 + gAwIBAgIEAOJk2zANBgkqhkiG9w0BAQUFADCByjELMAkGA1UEBhMC VVMxEDAOBgNVBAgTB0FyaXpvbmExEzARBgNVBAcTClNjb3R0c2RhbGUxGjAYBgNV BAoTEUdvRGFkZHkuY29tLCBJbmMuMTMwMQYDVQQLEypodHRwOi8vY2VydGlmaWNh dGVzLmdvZGFkZHkuY29tL3JlcG9zaXRvcnkxMDAuBgNVBAMTJ0dvIERhZGR5IFNl Y3VyZSBDZXJ0aWZpY2F0aW9uIEF1dGhvcml0eTERMA8GA1UEBRMIMDc5NjkyODcw HhcNMDkwMTE4MjEyMjMxWhcNMTEwMTE4MjEyMjMxWjBbMRowGAYDVQQKExFtYWls Lm5peGNyYWZ0Lm5ldDEaMBgGA1UEAxMRbWFpbC5uaXhjcmFmdC5uZXQxITAfBgNV BAsTGERvbWFpbiBDb250cm9sIFZhbGlkYXRlZDCBnzANBgkqhkiG9w0BAQEFAAOB jQAwgYkCgYEA0LhCDXvNXhTHov9Szh574Cv3Nz7QspVOI4p5M + zZt18VTVCHJz0Z TleJum8RblpU4NPHJgOauIb1CAE3vLSKySV2DjHMt2L2 / NUatJiKjDQKAEloKwQK t75BP0mAGFPZmHlMNUQ32Sr / 0byxxM4ElL2SSBasJE3PPVkSBOtLfssCAwEAAaOC AcUwggHBMA8GA1UdEwEB / wQFMAMBAQAwHQYDVR0lBBYwFAYIKwYBBQUHAwEGCCsG AQUFBwMCMA4GA1UdDwEB / wQEAwIFoDAyBgNVHR8EKzApMCegJaAjhiFodHRwOi8v Y3JsLmdvZGFkZHkuY29tL2dkczEtMS5jcmwwUwYDVR0gBEwwSjBIBgtghkgBhv1t AQcXATA5MDcGCCsGAQUFBwIBFitodHRwOi8vY2VydGlmaWNhdGVzLmdvZGFkZHku Y29tL3JlcG9zaXRvcnkvMIGABggrBgEFBQcBAQR0MHIwJAYIKwYBBQUHMAGGGGh0 dHA6Ly9vY3NwLmdvZGFkZHkuY29tLzBKBggrBgEFBQcwAoY + aHR0cDovL2NlcnRp ZmljYXRlcy5nb2RhZGR5LmNvbS9yZXBvc2l0b3J5L2dkX2ludGVybWVkaWF0ZS5j cnQwHwYDVR0jBBgwFoAU / axhMpNsRdbi7oVfmrrndplozOcwMwYDVR0RBCwwKoIR bWFpbC5uaXhjcmFmdC5uZXSCFXd3dy5tYWlsLm5peGNyYWZ0Lm5ldDAdBgNVHQ4E FgQUAYML0uoVH8Sn8JZ3xbR9NLzE0tYwDQYJKoZIhvcNAQEFBQADggEBAJ / 1 / mGM tF / UPwOvmiNE0i46qXCJDs6Ui7kCxWWQzC + CbT6x3fe8VwZ2 / 9OVeScw5aGkG7sU kfid0XmfXxYrqkVsubrhQt / 1MKKowB35M5a / wRd7E0h3ucYhBF3dnTQ29yJ9ppHC HOvsUDGOan + e7japMyTYn9PU9Y8QtnzovRXk55iYfL4p57YvPwk4yMnBtc / krQcd m6ZdvmY + zbbjWaDyarfIp3fQCL2HD / lC5rJaGUn633GIT0OrrQ4Gfy6hQ98UC + Pt I8LFuzs02dJlCpDhGquvQ0W6o4uuvjSP28HfGBcmKholG0GT9wyZZCBvUlFyV6kq / KNTisOW4so6I + Q = ----- КОНЕЦ СЕРТИФИКАТА ----- тема = / O = почта.

com

10TmfZdb9tj

com

10TmfZdb9tj

В заключительном этапе проверки на электронный адрес контактного лица может быть направлен текст соглашения об удостоверении или ссылка на электронный документов, который необходимо заполнить для завершения процедуры.

В заключительном этапе проверки на электронный адрес контактного лица может быть направлен текст соглашения об удостоверении или ссылка на электронный документов, который необходимо заполнить для завершения процедуры..png)