Установка SSL сертификата на домен

Статья давно не обновлялась, поэтому информация могла устареть.

Для установки сертификата потребуется:

- Файл сертификата и цепочка сертификата. Центр сертификации присылает эти данные на почтовый ящик владельца сертификата.

- Ключ сертификата. Он у вас должен быть. Ключ генерируется перед заказом сертификата, на основе ключа генерируется csr запрос.

- Root доступ к серверу.

После выпуска заказанного сертификата, на email, который был указан при заказе, Вы получите все необходимые файлы.

Далее:

1. Зайдите в ISPmanager под пользователем, которому принадлежит домен. Войдя под root’ом это можно сделать так: ISPmanager — Пользователи — выделите пользователя — нажмите «Вход» (справа вверху кнопка с изображением лестницы и двери).

Примечание: не забудьте для пользователя включить SSL (ISPmanager — Пользователи — двойной клик по пользователю — вкладка «Права»)

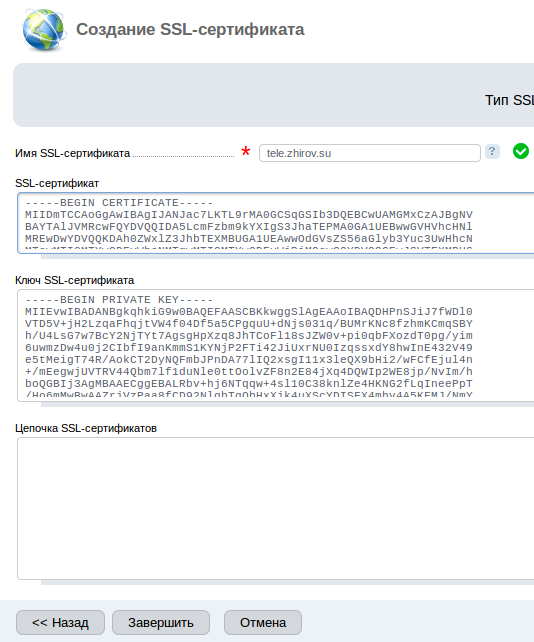

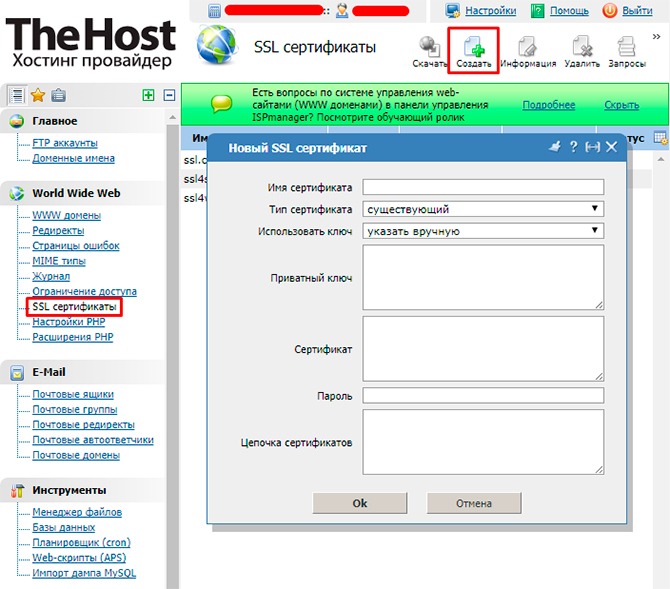

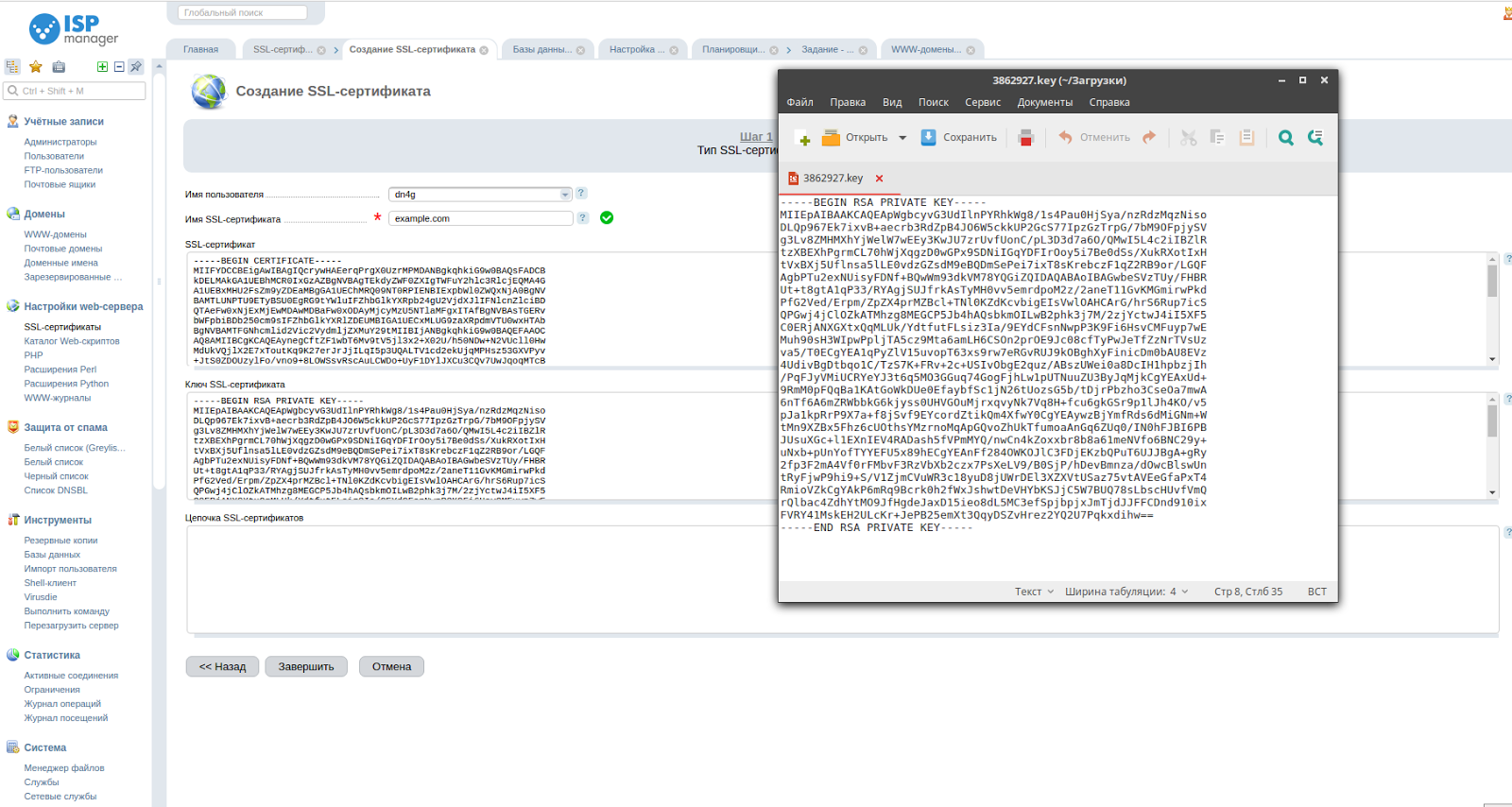

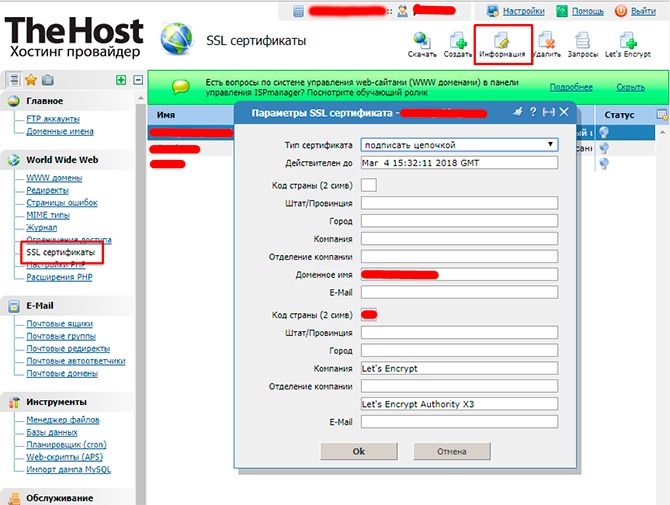

2. В разделе World Wide Web — «SSL-сертификаты» — справа вверху кнопка «Создать». Укажите «Тип сертификата» — существующий и заполните все поля:

Имя сертификата — имя сертификата, под которым он будет отображаться в системе. Может содержать буквы латинского алфавита, цифры, точки, а также знаки _ и —

Приватный ключ — укажите содержимое файла приватного ключа

Сертификат — укажите содержимое файла SSL-сертификата

Пароль — указывайте, если ключ сертификата зашифрован (обычно не требуется)

Цепочка сертификатов — Certificate bundle: цепочка сертификатов, которыми подписан данный сертификат. Подробнее о цепочках, в зависимости от типа сертификата, можно узнать в специальной статье.

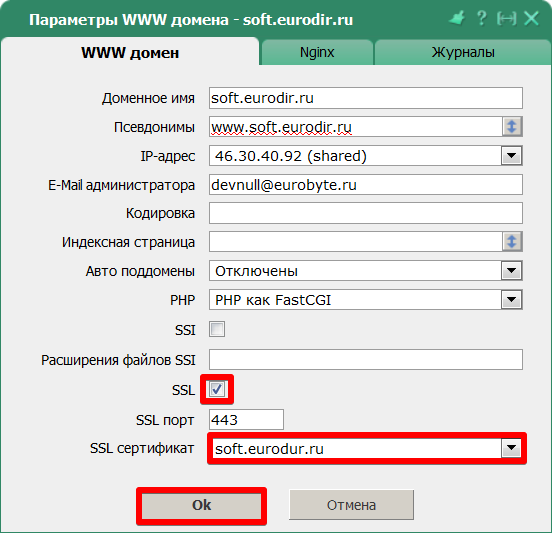

3. После успешного добавления сертификата в разделе «WWW домены» можно его включить для сайта (двойной клик — установить галочку «SSL» — выбрать из списка нужный сертификат)

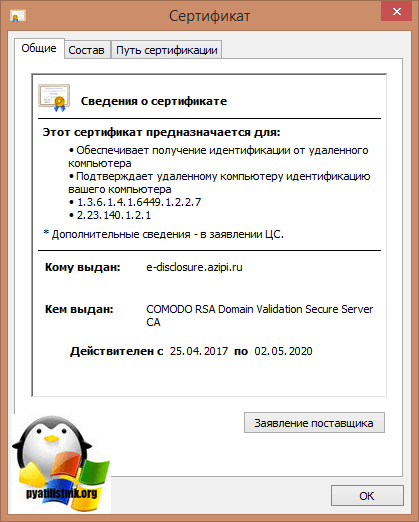

4. Детальная проверка установленного сертификата доступна по ссылкам:

Веб-сервер Apache

Если ssl запросы обрабатывает Apache, то сертификат устанавливается в файле конфигурации Apache. Проверить какой веб сервис отвечает на 443 (ssl) порту можно командой:

Проверить какой веб сервис отвечает на 443 (ssl) порту можно командой:

# netstat -napt | grep 443 tcp 0 0 188.120.233.16:443 0.0.0.0:* LISTEN 731/apache2

# sockstat |grep 443 root httpd 83299 19 tcp4 188.120.225.20:443 *:*

Для установки сертификата откройте конфигурационный файл Apache. На FreeBSD это /usr/local/etc/apache22/httpd.conf. Debian — /etc/apache2/apache2.conf. Centos — /etc/httpd/conf/httpd.conf. Найдите VirtualHost вашего домена.

Иногда вы можете найти блоки <VirtualHost> в отдельных файлах, в директории веб сервера.

Создайте блок <VirtualHost> для подключения SSL соединения. Пример:

<VirtualHost 10.0.0.1:443> DocumentRoot /var/www/user/data/www/domain.com ServerName domain.com SSLEngine on SSLCertificateFile /path/to/domain.crt SSLCertificateKeyFile /path/to/domain.key SSLCACertificateFile /path/to/ca.crt </VirtualHost>

Где

- domain.com — имя вашего домена.

- 10.0.0.1 — ip адрес, на котором находится домен.

- /var/www/user/data/www/domain.com — путь до домашней директории вашего домена.

- /path/to/domain.crt — файл, в котором находится сертификат.

- /path/to/domain.key — файл, в котором находится ключ сертификата.

- /path/to/ca.crt — файл корневого сертификата.

Перезапустите Apache командой apachectl restart или apache2ctl restart

Веб-сервер Nginx

Если ssl запросы обрабатывает Nginx, то сертификат устанавливается в файле конфигурации Nginx.

Откройте конфигурационный файл Nginx. На Linux — /etc/nginx/nginx.conf

Создайте серверный модуль для SSL соединения. Пример:

server {

listen 10.0.0.1:443;

server_name domain.com;

ssl on;

ssl_certificate /path/to/domain.crt;

ssl_certificate_key /path/to/domain.key ;

}

Где

- domain.com — имя вашего домена.

- 10.0.0.1 — ip адрес, на котором находится домен.

- /path/to/domain.crt — файл, в котором находится сертификат.

- /path/to/domain.key — файл, в котором находится ключ сертификата.

Цепочка сертификатов дописывается в файл с сертификатом.

Возьмем пример с Comodo Positive SSL. Центр сертификации присылает файлы domain.crt, PositiveSSLCA2 и AddTrustExternalCARoot. Цепочкой сертификата будет содержание файла PositiveSSLCA2 + AddTrustExternalCARoot. В итоге файл domain.crt должен содержать сертификат домена + сертификаты PositiveSSLCA2 + AddTrustExternalCARoot.

Перезапустите Nginx

/etc/init.d/nginx restart

Несколько SSL сертификатов на одном ip адресе

Если используется несколько сертификатов на одном ip адресе, то браузер получит сертификат сервера по умолчанию, независимо от запрашиваемого имени сервера. Это связано с поведением протокола SSL. SSL-соединение устанавливается до того, как браузер посылает HTTP-запрос, и веб сервер не знает имени запрашиваемого сервера. Следовательно, он лишь может предложить сертификат сервера по умолчанию.

Решение для работы нескольких HTTPS-серверов на одном IP-адресе — расширение Server Name Indication протокола TLS (SNI, RFC 6066), которое позволяет браузеру передать запрашиваемое имя сервера во время SSL handshake, а значит сервер будет знать, какой сертификат ему следует использовать для соединения. Почти все современные браузеры поддерживают SNI, однако чтобы использовать SNI, соответствующая поддержка должна присутствовать также в библиотеке OpenSSL. OpenSSL поддерживает SNI начиная с версии 0.9.8f.

Полезные команды Openssl

- Создание ключа для SSL-сертификата.

openssl req -batch -noout -new -newkey rsa:2048 -nodes -keyout cert.key

- Генерация CSR-запроса:

openssl req -new -key cert.key -out cert.csr

- Убрать пароль с ключа:

openssl rsa -in cert.key -out cert.key

- Посмотреть данные CSR:

openssl req -noout -text -in cert.csr

- Данные сертификата (проверить кем выдан, например):

openssl x509 -noout -text -in cert.crt

- Проверить, что ключ соответствует сертификату:

openssl x509 -noout -modulus -in cert.crt | openssl md5 openssl rsa -noout -modulus -in cert.key | openssl md5

Два значения должны совпадать.

- Узнать длину запроса:

echo '(' `openssl req -noout -modulus -in cert.csr | cut -d'=' -f2 | wc -c` '-1)*4' | bc

- Проверить выдачу HTTPS:

openssl s_client -host ulanovka.ru -port 443

Создание CSR запроса для Microsoft IIS

- Нажмите Start — Administrative Tools — Internet Information Services (IIS) Manager.

- Нажмите на имя сервера.

- В разделе IIS откройте Server Certificates.

- Затем справа из меню Actions выберите Create Certificate Request. Откроется окно мастера создания запроса.

- Введите всю необходимую информацию.

Нажмите Next.

- В следующем окне можно все оставить без изменений. Нажмите Next.

- Введите имя вашего CSR файла.

- Откройте файл, используя текстовый редактор. Для оформления сертификата передайте свой CSR вместе с тэгами BEGIN и END.

- Нажмите Start — Administrative Tools — Internet Information Services (IIS) Manager.

- Нажмите на имя сервера.

- В разделе IIS откройте Server Certificates.

- Затем справа из меню Actions выберите Complete Certificate Request. Откроется окно мастера.

- Загрузите выданный Вам центром сертификации сертификат. Затем введите имя сертификата (оно необходимо только администратору для дальнейшей работы).

- Нажмите Оk, и сертификат будет установлен на сервер.

- Для того, чтобы установить данный сертификат на нужный веб-домен, перейдите в раздел Sites и выберите сайт, для которого заказан сертификат. Из меню Actions в правой части страницы нажмите на Bindings. Откроется окно Site Bindings.

- В окне Site Bindings нажмите Add… Откроется окно Add Site Binding.

- В меню Type выберите https. В меню IP address должен быть IP адрес сайта или All Unassigned. Порт — 443. В поле SSL Certificate выберите Ваш сертификат.

Нажмите Ok.

- Ваш сертификат установлен.

установка ssl сертификата, настройка через ispmanager

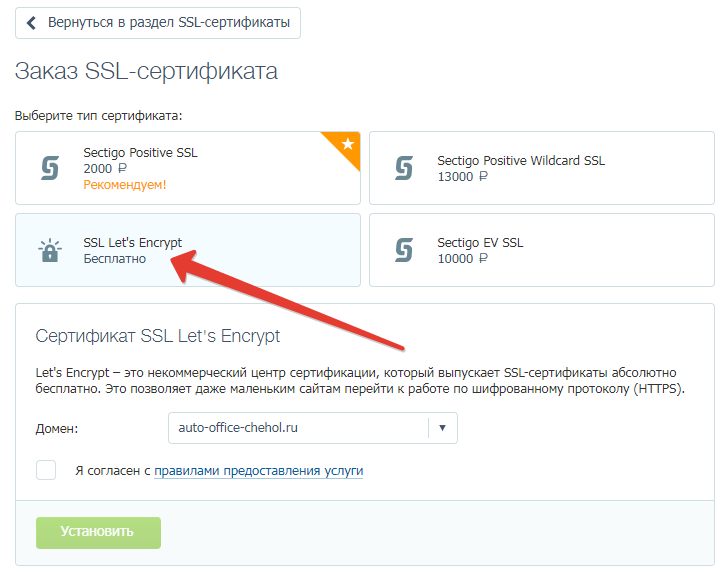

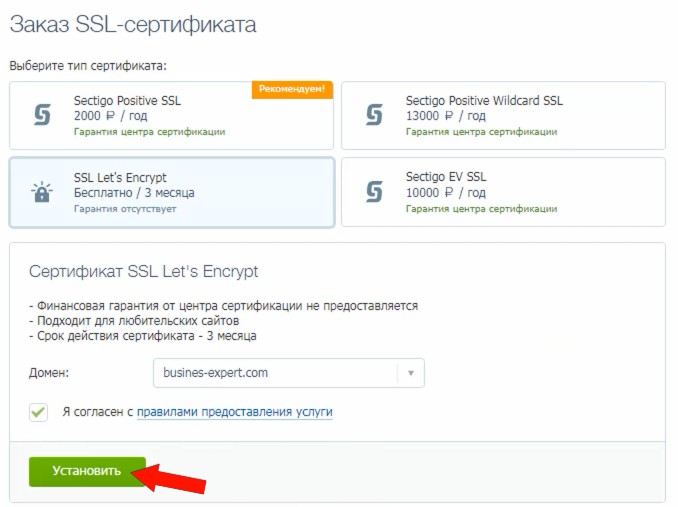

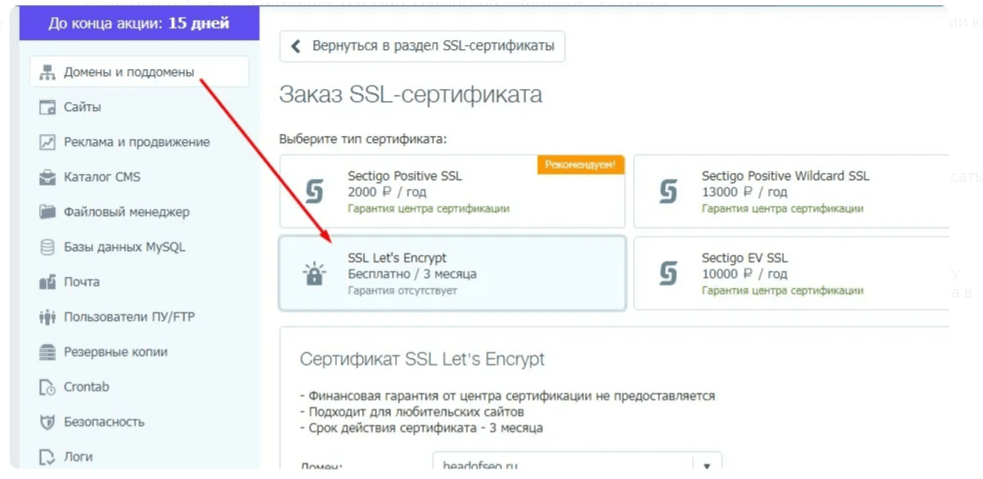

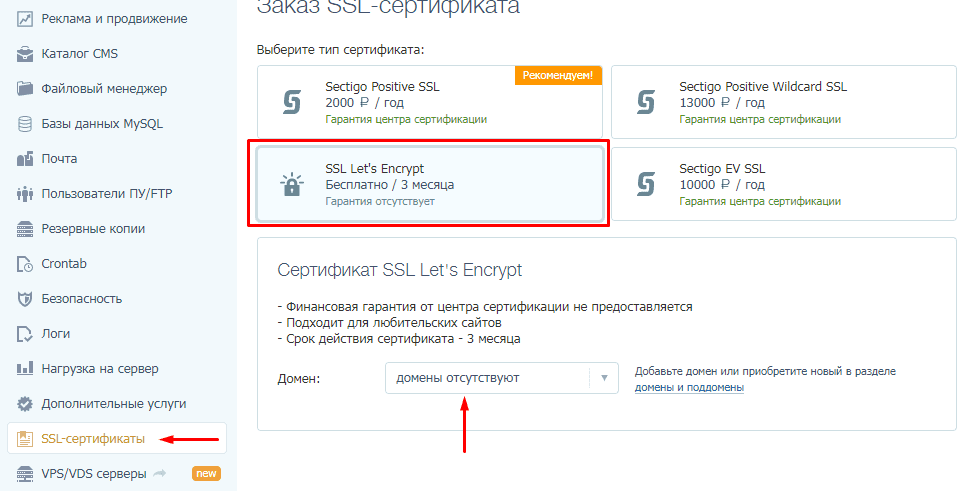

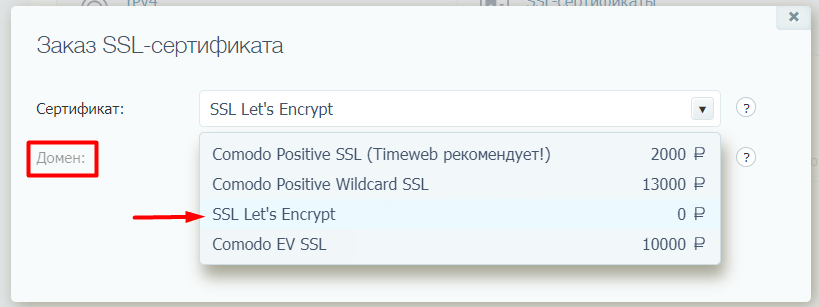

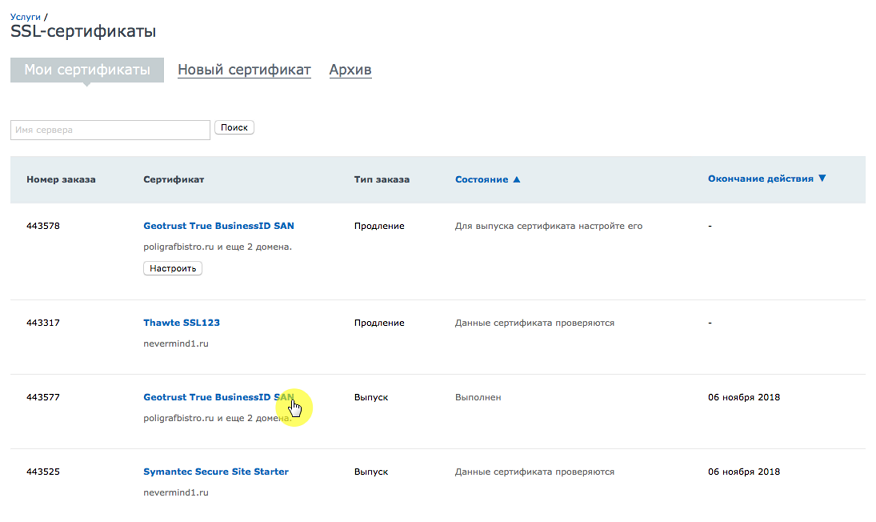

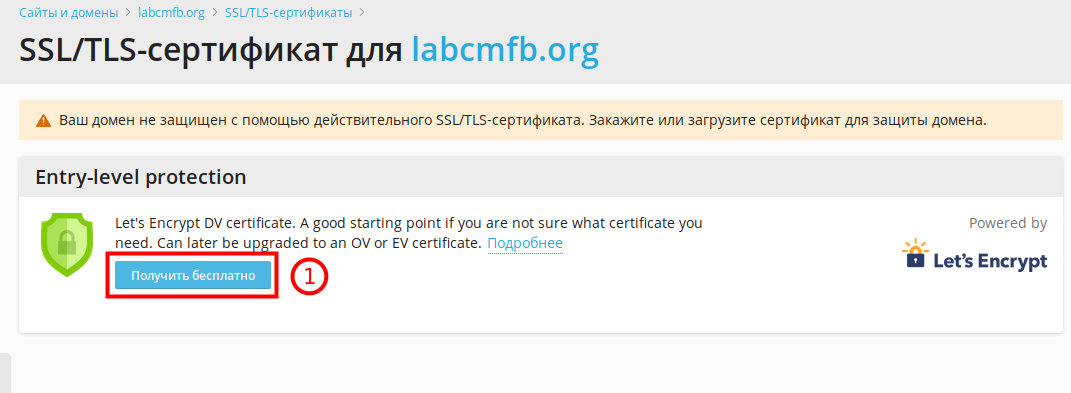

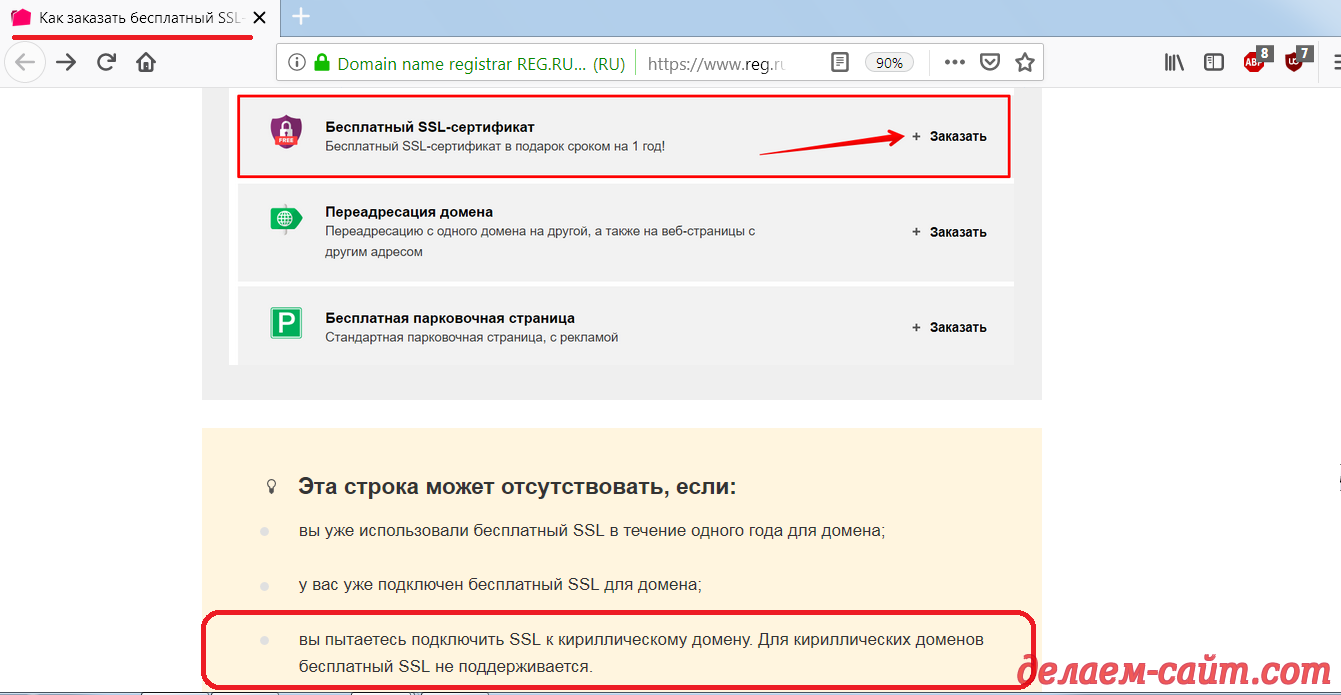

Убедитесь, что вы купили или заказали SSL-сертификат бесплатно. Для заказа платного сертификата воспользуйтесь инструкцией: Тарифы сертификатов. Как купить SSL? Узнать, как получить SSL-сертификат для сайта бесплатно на год, можно в инструкции: Как заказать бесплатный SSL.

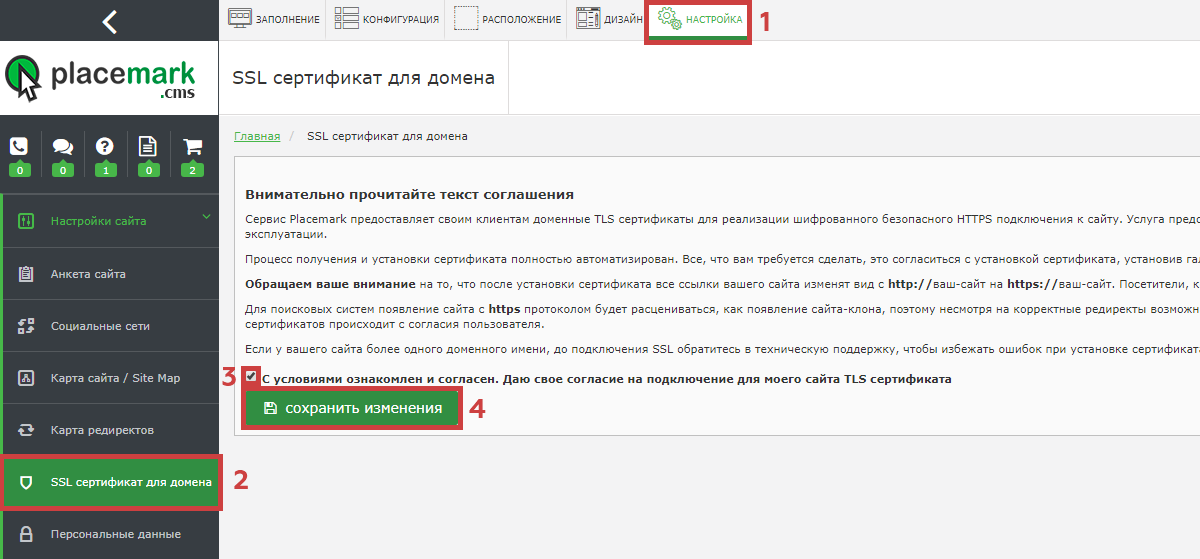

Если вы заказали Конструктор сайтов, устанавливать сертификат вручную не нужно. Для установки SSL напишите заявку в службу поддержки.

Чтобы установить SSL-сертификат на сайт:

-

Перейдите в Личный кабинет.

-

Выберите в списке услуг SSL-сертификат. Нажмите на услугу:

-

На странице услуги проверьте, что она активна:

-

Вернитесь в список услуг. Выберите услугу хостинга или VPS, к которой привязан домен, для которого хотите установить SSL-сертификат:

-

Войдите в панель управления.

-

Если вы выбрали VPS, на странице услуги нажмите стрелку в строке Реквизиты доступа и перейдите по указанной ссылке:

-

Если вы устанавливаете SSL-сертификат на домене, который привязан к VPS, проверьте, что у пользователя есть доступы к использованию SSL.

Для этого перейдите в раздел «Пользователи» и выберите пользователя, дважды кликнув по нему. Поставьте галочку Может использовать SSL и нажмите Ok:

Для этого перейдите в раздел «Пользователи» и выберите пользователя, дважды кликнув по нему. Поставьте галочку Может использовать SSL и нажмите Ok:

-

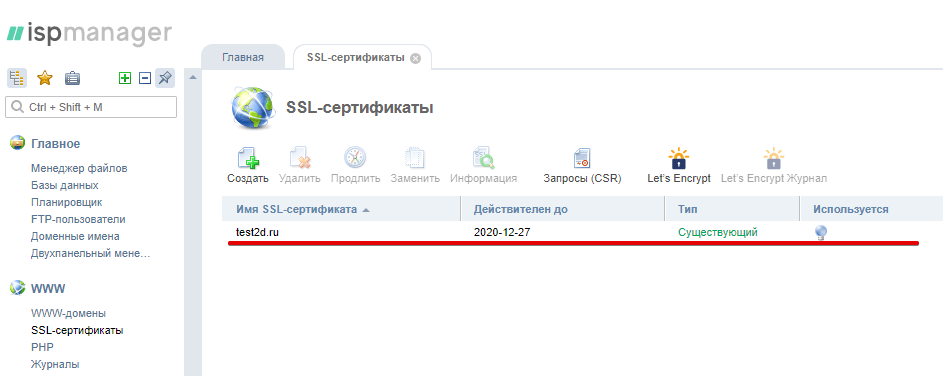

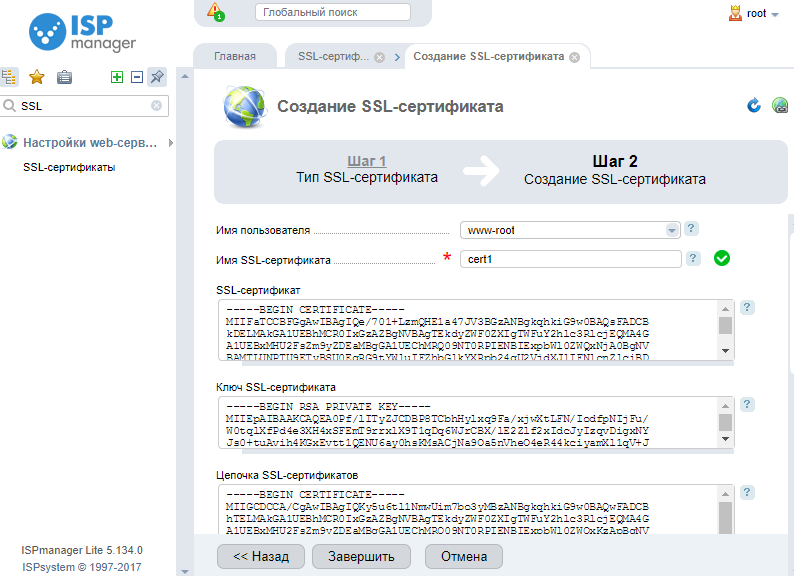

Чтобы подключить SSL-сертификат к сайту, в панели управления ISPmanager перейдите в раздел «SSL-сертификаты» и нажмите Создать:

Выберите тип SSL-сертификата — Существующий. Нажмите Далее:

-

Заполните поля:

-

Имя SSL-сертификата — введите любое имя, например, ваш домен;

-

SSL-сертификат — введите данные SSL-сертификата;

Где найти данные SSL-сертификата?

-

Ключ SSL-сертификата — вставьте приватный ключ, который вы сохранили при заказе сертификата;

-

Цепочка SSL-сертификата — введите данные корневого и промежуточного сертификата без пробела.

Где найти данные корневого и промежуточного сертификата?

-

Скопируйте из письма, которое пришло при заказе, Корневой сертификат и Промежуточный сертификат:

-

Или скопируйте данные на странице услуги сертификата, нажав на кнопку в блоке “Корневой сертификат” и “Промежуточный сертификат”.

Нажмите Завершить.

-

Проверьте, что в разделе “SSL-сертификаты” появился установленный сертификат:

-

Теперь узнаем, как подключить HTTPS на сайте. Перейдите в раздел «WWW-домены». Кликните два раза по домену, для которого вы установили сертификат:

-

Поставьте галочку Защищенное соединение (SSL) и Перенаправлять HTTP-запросы в HTTPS для настройки редиректа.

Нажмите Ok:

Нажмите Ok:

-

Перейдите в раздел “WWW-домены” и проверьте, что SSL-сертификат установлен:

Готово, вы настроили SSL-сертификат в панели управления.

Как правильно установить на сайте WordPress SSL сертификат и настроить HTTPS

SSL WordPress

access_time9 декабря, 2020

hourglass_empty7хв. читання

Когда вы запускаете ваш собственный веб-сайт, ваши пользователи скорее всего должны будут оставлять там личную информацию. Это означает, что вам необходимо обеспечить соблюдение надежных стандартов безопасности, для обеспечения которой важную роль играют как Secure Sockets Layer (SSL или TLS), так и Hypertext Transfer Protocol Secure (HTTPS). К счастью, настройка на платформе WordPress SSL сертификата и установка HTTPS довольно проста и может быть выполнена всего за несколько шагов.

В этой статье мы поговорим о следующем:

- Какой сертификат SSL и когда нужно использовать.

- Что такое HTTPS и как он работает вместе с SSL.

- Как использовать WordPress SSL и настроить HTTPS с помощью двух разных методов.

- Две распространенные ошибки, с которыми вы можете столкнуться при использовании на WordPress SSL, и способы их устранения.

Нам предстоит узнать многое и будет ещё над чем поработать, так что, давайте уже приступим!

Приобретите один из тарифных планов хостинга от Hostinger и получите SSL в подарок!

К предложению

Что такое SSL (и когда его нужно использовать)

Secure Sockets Layer (SSL) — это технология, которая создаёт безопасное соединение между веб-сайтом и браузером. Сайты, использующие SSL, показывают, что ваша личная информация находится в безопасности во время каждого перехода.

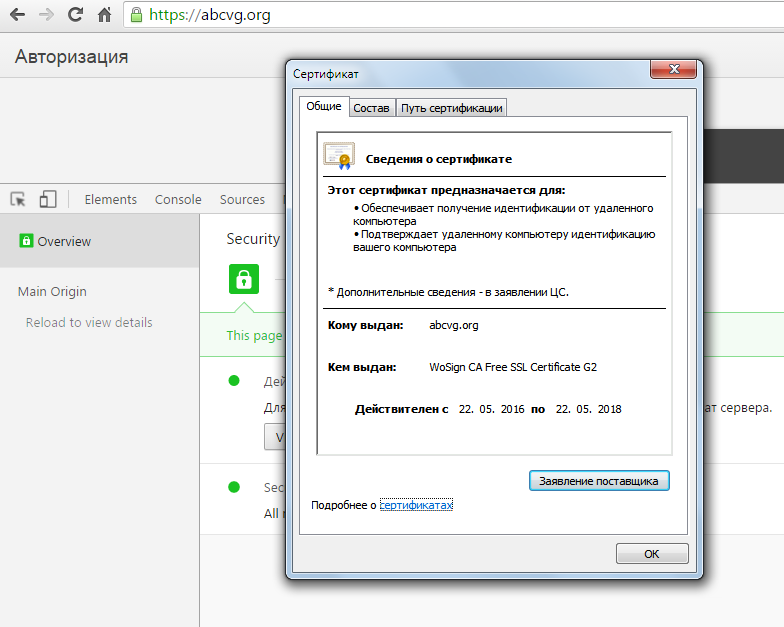

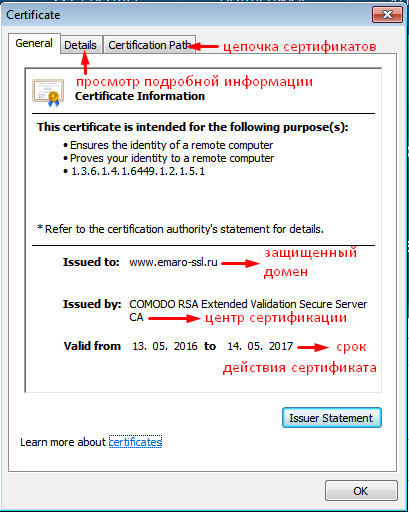

Вы можете увидеть, безопасный сайт или нет, по изображению зелёного замочка, который многие браузеры используют для идентификации:

Например, если вы покупаете что-то в интернете, вы должны делать это только через сайты, использующие SSL. В противном случае злоумышленники могут узнать, использовать или изменить вашу платёжную информацию, поскольку она отправляется через интернет.

В противном случае злоумышленники могут узнать, использовать или изменить вашу платёжную информацию, поскольку она отправляется через интернет.

Что касается вашего собственного сайта, установка SSL сертификата является обязательной. Для этого есть ряд причин:

- Если вы запустите веб-сайт, на котором вы предлагаете пользователям регистрироваться и делиться конфиденциальной информацией, их данные будут в безопасности.

- Ваш сайт будет более надежным.

- Прикольный зелёный замочек появится рядом с адресом сайта в разных браузерах.

- Вы улучшите поисковую оптимизацию вашего сайта (SEO) (англ).

Уточним последний момент – поисковые системы, такие как Google, поощряют использование всеми сайтами SSL, предоставляя предпочтение безопасным сайтам в своей выдаче. Это означает, что вы можете защитить информацию своих пользователей и, возможно, извлечь выгоду из некоторого количества трафика одновременно.

Кроме того, Google объявил о том, что с момента появления в июле 2018 года Chrome показывает предупреждение «небезопасно». Поэтому самое время обеспечить безопасность вашего сайта с помощью установки SSL сертификата, если вы ещё этого не сделали.

Здесь, на Hostinger, мы поощряем безопасные сайты. Таким образом, каждый годовой тарифный план хостинга содержит также и постоянный бесплатный SSL сертификат!

В наши дни установка SSL сертификата на WordPress довольно проста. Существует несколько типов сертификатов SSL, но вам, вероятно, не понадобится ничего особенного, если вы не будете запускать слишком сложный сайт или продавать товары в интернете.

Для всех других типов сайтов бесплатный сертификат обычно выполняет всю работу. Более того, вы можете легко настроить его для работы с Hostinger (англ).

Что такое HTTPS (и как это работает вместе с SSL)

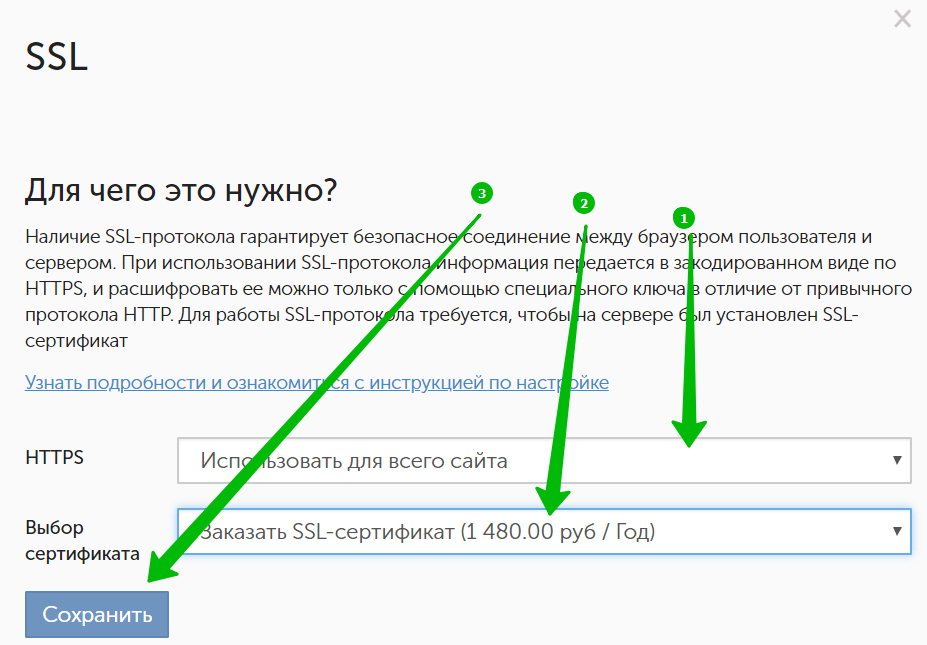

Когда вам нужна установка SSL сертификата для вашего сайта, вам также необходимо настроить его для передачи данных с использованием протокола HTTPS. Каждый посещаемый вами сайт использует HTTP или HTTPS в качестве префикса к URL-адресу, включая Hostinger:

HTTPS работает так же, как HTTP, но обеспечивает более высокие стандарты безопасности. Если вы загружаете веб-сайт с HTTPS, вы узнаёте, что ваши данные находятся в безопасности во время передачи. Однако для того, чтобы HTTPS работал, сайт, к которому вы пытаетесь получить доступ, нуждается в сертификате SSL.

Если вы загружаете веб-сайт с HTTPS, вы узнаёте, что ваши данные находятся в безопасности во время передачи. Однако для того, чтобы HTTPS работал, сайт, к которому вы пытаетесь получить доступ, нуждается в сертификате SSL.

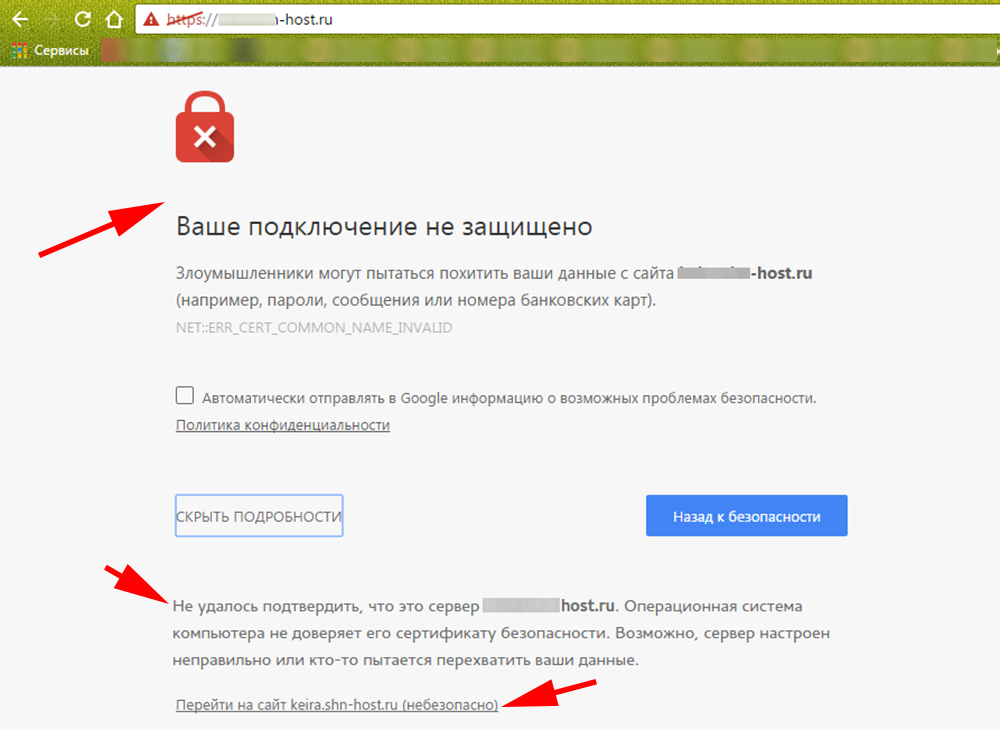

Если вы попытаетесь получить доступ к сайту без SSL с помощью HTTPS, вы увидите ошибку, подобную этой:

Другими словами, SSL и HTTPS работают рука об руку. Если вы используете только один, пользователи, отправляющие информацию через ваш сайт, не будут защищены.

Таким образом, ваш первый шаг должен состоять в том, чтобы получить сертификат SSL и настроить его для работы с вашим сайтом. После этого вам нужно указать в WordPress, что нужно использовать HTTPS вместо HTTP. Давайте посмотрим, как работает этот процесс.

Как настроить на WordPress SSL и HTTPS (2 метода)

На этом этапе мы предположим, что у вас уже есть сертификат SSL, настроенный для вашего сайта. Как только вы это сделали, вам просто нужно указать в WordPress, что нужно использовать HTTPS. Есть два основных способа сделать это.

1. Используйте панель инструментов WordPress и переадресацию 301

После установки WordPress SSL вам необходимо настроить свой сайт для использования HTTPS. Этот процесс прост, если вы запускаете новый веб-сайт. Однако, если вы добавляете SSL сертификат на сайт, который уже использовался какое-то время, это будет немного сложнее.

В любом случае, ваш первый шаг должен состоять в том, чтобы зайти в панель управления и открыть вкладку Настройки> Общие. Внутри вы найдете два поля, которые называются WordPress Address (URL) и Site Address (URL). Адрес вашего сайта должен быть идентичным в обоих полях, и должен использовать HTTP.

Что вам нужно сделать, это заменить префикс HTTP на HTTPS в обоих полях и сохранить изменения в ваших настройках:

Это всё, что нужно, чтобы настроить WordPress на использование HTTPS. Однако, некоторые пользователи могли сохранить старый URL вашего веб-сайта, и он может оставаться в сети.

Для этого вам нужно будет заменить URL-адрес в этом коде на полный HTTPS-адрес вашего сайта. Это перенаправит любое соединение, которое приходит через port 80, на новый безопасный URL. Как вы знаете, port 80 является стандартным для HTTP-соединений, поэтому он «перехватит» практически всех, кто пытается получить доступ к вашему веб-сайту через старый адрес.

После добавления кода с URL-адресом сохраните изменения в

2. Установите плагин для WordPress SSL

Если вы предпочитаете не вводить данные вручную через WordPress, есть более простые способы настроить HTTPS на вашем веб-сайте. Например, вы можете настроить плагин для WordPress SSL, который добавляет тот же код, о котором мы рассказали в предыдущем методе.

Хотя этот подход намного проще, он также имеет некоторый дополнительный риск. Например, если проблемы совместимости возникают с другим инструментом, плагин SSL может перестать работать, и сайт не будет загружать HTTPS до тех пор, пока вы не устраните проблему. Это означает, что вам необходимо тщательно выбирать свой плагин.

Мы рекомендуем Really Simple SSL, так как его очень легко настроить. Всё, что вам нужно — это сертификат для WordPress SSL, готовый к работе:

После установки и включения плагина он сканирует ваш сайт на наличие сертификата WordPress SSL. Если найдёт, он поможет вам включить HTTPS на всём сайте всего за один клик. Для этого просто зайдите во вкладку Настройки> SSL на панели управления и нажмите кнопку Перезагрузить в HTTPS. Да, всё настолько просто!

Если плагин Really Simple SSL не кажется вам настолько простым, есть альтернативные инструменты, которые вы можете использовать для достижения тех же результатов. index\.php$ — [L]

RewriteCond %{REQUEST_FILENAME} !-f

RewriteCond %{REQUEST_FILENAME} !-d

RewriteRule . /index.php [L]

</IfModule>

index\.php$ — [L]

RewriteCond %{REQUEST_FILENAME} !-f

RewriteCond %{REQUEST_FILENAME} !-d

RewriteRule . /index.php [L]

</IfModule>

Этот код перенаправит весь трафик через HTTPS. Он также включает в себя правила для ваших файлов в WordPress, поэтому такой код позаботится обо всех файлах, которые работали некорректно. После его добавления сохраните изменения в файле .htaccess и загрузите их обратно на сервер.

Если вы настроили свой сайт для использования HTTPS через плагин, вам не нужно вручную настраивать файл .htaccess. Вместо этого большинство плагинов предложит альтернативное решение. Например, Really Simple SSL может находить на вашем сайте файлы, которые не загружаются через HTTPS, и помогать вам их исправить. Чтобы использовать эту функцию, перейдите во вкладку «Настройки»> «SSL», а затем перейдите на страницу настроек плагина:

В верхней части экрана есть параметр Автозамена смешанного содержимого. Убедитесь, что он включён, а затем сохраните изменения в конфигурации плагина. Этот параметр гарантирует, что WordPress загрузит все объекты через HTTPS, а не только ваши посты и страницы.

2. Ваш плагин для кэширования WordPress вызывает проблемы

Если у вас установлен плагин для кеширования WordPress, ваш браузер может попытаться загрузить кешированную версию вашего веб-сайта по HTTP, что может привести к некоторым ошибкам. Самый быстрый способ решить эту проблему – очистить кеш в WordPress.

Как будет происходить процесс кэширования зависит от того, какой плагин вы используете. Тем не менее, это не займет у вас больше нескольких минут. Для получения более подробной информации вы можете ознакомиться с нашим руководством по очистке кеша в WordPress в WP Super Cache (англ), W3 Total Cache (англ) и WP Fastest Cache (англ). Если вы используете другой плагин для кеширования, вам может потребоваться заглянуть в справку для получения инструкций о том, как действовать.

В любом случае, как только вы очистите свой кеш, попробуйте снова загрузить свой сайт, чтобы убедиться, что ваш браузер использует HTTPS без каких-либо ошибок. Теперь установка SSL сертификата успешно завершена!

Вывод

Раньше WordPress SSL сертификаты были зарезервированы только для деловых веб-сайтов, которые сталкивались с большим количеством конфиденциальной информации. В наши дни сертификаты SSL и HTTPS стали обычным явлением. Фактически, сами поисковые системы, такие как Google, рекомендуют их использовать. К счастью, как вы видите, установка SSL сертификата и использование HTTPS для вашего сайта в WordPress – довольно простая задача.

У вас есть вопросы о том, как использовать WordPress SSL и настроить HTTPS? Давайте поговорим о них в разделе комментариев ниже!

Как установить SSL-сертификат в cPanel

В этом видео показано, как загрузить и установить SSL-сертификат в контрольную панель cPanel. Также ниже вы можете найти инструкцию по установке в текстовом виде.

Видео-инструкция по установке SSL-сертификата в cPanel

Содержание

Шаг 1 – Находим необходимый раздел

Авторизуемся в необходимый аккаунт cPanel и переходим в раздел Безопасность > Диспетчер SSL/TLS (Security > SSL/TLS Manager).

Шаг 2 – Покупка и генерирование сертификата

При покупке сертификата вам потребуется информация о вас (контактные данные), об организации, веб сайте, а также:

— CSR

— тип веб-сервера

— доменное имя

CSR

Вам будет необходимо вставить CSR включая тэги «BEGIN/END CERTIFICATE REQUEST» в обозначенное поле. Пожалуйста, убедитесь, что CSR сохранен в текстовом формате (.txt).

Примечание: Вы можете сгенерировать CSR в контрольной панели cPanel. Для этого обратитесь к инструкции Генерация CSR-запроса в cPanel.

Тип веб-сервера

Выберите либо «Apache-ModSSL», либо «WHM/cPanel», либо «Other» если не видите первых двух в списке.

Доменное имя

Доменное имя, которое будет защищать SSL сертификат. Вводите домен без «http://» в случае, если обратное не указано.

Шаг 3 – Установка сертификата

Переходим в «Сертификаты (CRT)» (Certificates (CRT)) > Генерировать, просмотреть, загрузить или удалить сертификаты SSL. (Generate, view, upload, or delete SSL certificates.)

Если ваш сертификат сохранен в формате .crt, вы можете перейти к «Выберите файл сертификата (*.crt).» и загрузить файл с сертификатом, нажав кнопку Choose file и выбрав необходимый файл на компьютере. Затем нажмите кнопку «Загрузить сертификат» (Upload).

Если ваш сертификат сохранен в текстовом формате, тогда скопируйте содержимое сертификата, включая тэги BEGIN/END CERTIFICATE REQUEST, в поле «Вставить сертификат ниже:» (Paste the crt below). Затем нажмите кнопку «Сохранить сертификат» (Upload).

Шаг 4 – Применение сертификата к домену

Объединяем сертификат с необходимым доменом в контрольной панели Возвращаемся в раздел Безопасность > Диспетчер SSL/TLS (Security > SSL/TLS Manager) – для этого можно нажать кнопку «Назад» (Go Back) внизу страницы.

Переходим к «Install and Manage SSL for your site (HTTPS)» > Manage SSL sites.

Если данная опция недоступна, пожалуйста, обратитесь в техническую поддержку хостинг провайдера.

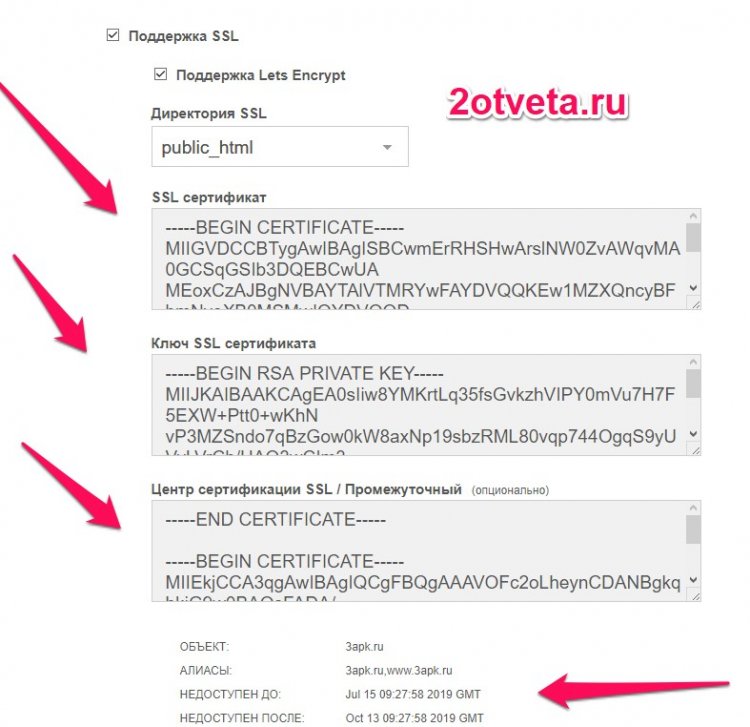

Далее выберите необходимый домен из выпадающего списка и заполните следующие поля:

Сертификат (CRT) – сам сертификат.

Private key (RSA) – приватный ключ.

Пакет сертификации (CABUNDLE) – промежуточный или корневой сертификат, который может выглядеть как gd_bundle.crt, ca_bundle.crt, ca_cert и др.

Затем нажмите кнопку «Установить сертификат» (Install Certificate)

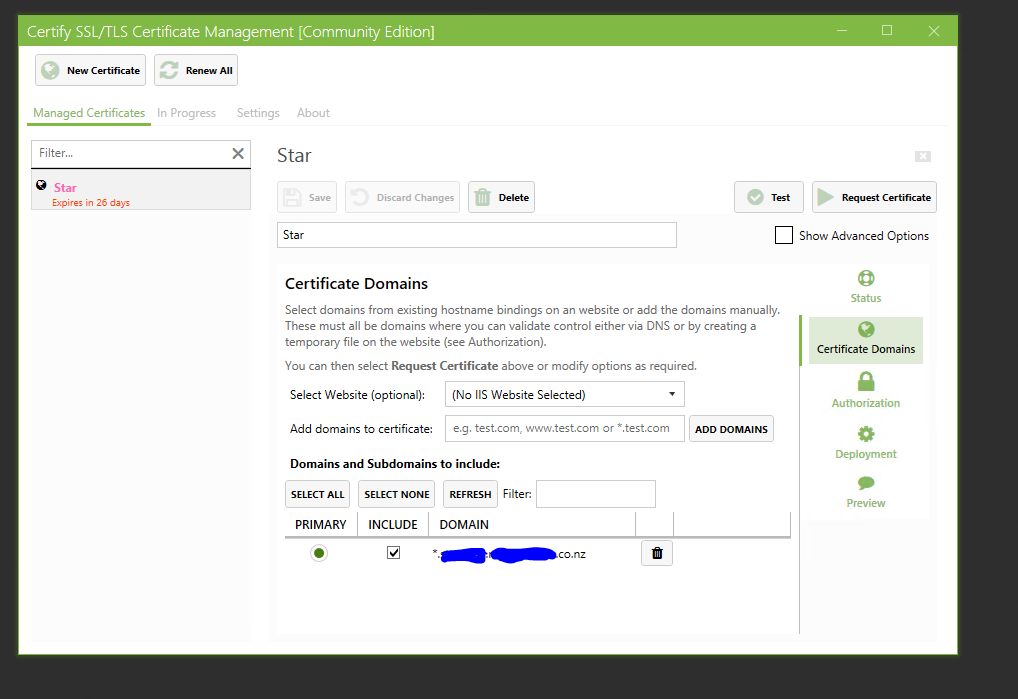

Важно! Обратите внимание на тот факт, что в случае Wildcard сертификата необходимо его установить не только для основного домена, но и для всех поддоменов, которые планируете защитить. Для этого повторите действия, описанные на шаге 4 выше, выбирая по очереди из выпадающего меню “Домен” имя поддомена. Поддомен предварительно должен быть создан в cPanel.

Для этого повторите действия, описанные на шаге 4 выше, выбирая по очереди из выпадающего меню “Домен” имя поддомена. Поддомен предварительно должен быть создан в cPanel.

После выполнения данных шагов ваш сертификат должен быть установлен и связан с необходимым сайтом. Вам может понадобится перезагрузить веб-сервер Apache для завершения установки.

Как установить SSL сертификат на сайт WordPress

Google уже предупредил, что защищенные сайты получат преимущества при ранжировании в поисковой выдаче. Это означает, что сайт может быть оценен выше, если его доменное имя начинается с префикса «HTTPS:». Данный тип протокола защищает посетителей сразу от нескольких видов мошенничества за счет шифрования данных. Что значительно затрудняет «отслеживание» и кражу информации. Если вы хотите защитить своих пользователей и улучшить ранжирование страниц, то установка даже бесплатного SSL сертификата для сайта на WordPress является одним из самых простых способов.

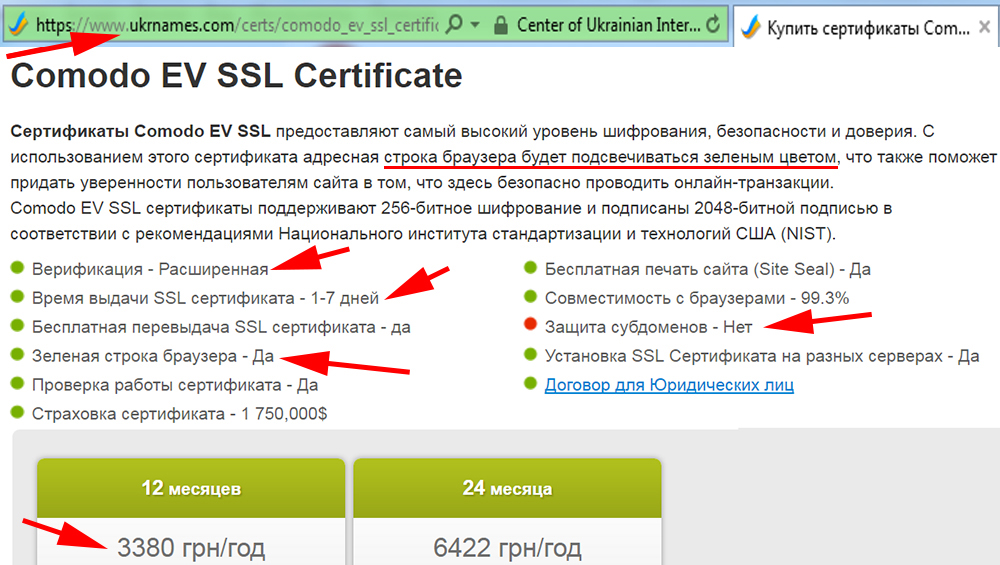

Стоимость SSL-сертификата будет зависеть от услуг хостинга. Также необходимо учитывать то, какой SSL-сертификат вам нужен. Например, стандартный сертификат для личных и бизнес сайтов может стоить значительно дешевле по сравнению с более надежным сертификатом для электронной коммерции.

Установка SSL-сертификата на WordPress относительно проста. За короткий промежуток времени можно выполнить все необходимые действия и предложить своим посетителям безопасные страницы.

Перед тем, как установить SSL сертификат на сайт, нужно понимать, что все изменения, связанные с редиректами, можно внести вручную. Но намного проще использовать специализированный плагин.

Для начала необходимо приобрести SSL-сертификат у своего хостинг-провайдера. Некоторые сервисы позволяют передавать сертификат третьим лицам. Но сначала стоит убедиться, чтобы у вас еще нет SSL-сертификата. На определенных тарифных планах хостинга можно установить SSL-сертификат по умолчанию.

После того, как вы приобрели SSL-вертификат, его необходимо установить. Если у вас хостинг с неограниченным количеством доменов и вы запускаете несколько сайтов, то нужно выбрать, какой из них получит только что купленный SSL-сертификат.

Если у вас хостинг с неограниченным количеством доменов и вы запускаете несколько сайтов, то нужно выбрать, какой из них получит только что купленный SSL-сертификат.

Используя специализированный плагин, можно переложить на него большую часть работы. Многие из них автоматически вносят необходимые изменения сразу после приобретения SSL сертификата для сайта. Некоторые специализированные плагины полностью автоматически настраивают сайт сразу после собственной активации — от вас не требуется никаких действий. Ниже приводится несколько лучших WordPress-плагинов для установки SSL-сертификата:

Этот плагин не требует дополнительной настройки после установки и активации. Он автоматически внесет необходимые изменения в файл .htaccess, если на сайте обнаружен SSL-сертификат.

Для тех, кто использует Cloudflare для SSL, этот плагин автоматически внесет необходимые изменения, а также решит распространенную проблему перенаправления циклов. Это один из тех плагинов, которые автоматически вносят все изменения сразу после собственной установки и активации.

Плагин, предназначенный для перенаправления доступа к страницам и записям с HTTP на защищенный HTTPS. Он автоматически перенаправляет весь трафик сайта на нужный контент. Кроме этого плагин вносит все необходимые изменения автоматически. Так что установите его перед тем, как купить SSL сертификат для сайта.

После установки плагина для управления SSL нужно будет изменить настройки WordPress. Перейдите в раздел «Настройки» в панели администрирования. Здесь вы увидите текстовое поле «Адрес сайта». Убедитесь, что префикс вашего домена — «https». Это поможет перенаправить пользователей на защищенный контент и решит сразу несколько проблем с записями и страницами, которые отображаются не правильно.

Если хотите изменить файл .htaccess вручную, то нужно будет ввести простой код. Откройте файл .htaccess в редакторе и введите следующие строки:

<lfModule mod_rewrite.c>

RewriteEngine On

RewriteCond%{SERVER_PORT} 80

RewriteRule ^(. *)$ https://yourdomain.com/$1 [R,L]

</lfModule>

*)$ https://yourdomain.com/$1 [R,L]

</lfModule>Настройка SSL-сертификата на WordPress — это проще, чем вы думаете. Его использование позволит посетителям чувствовать себя уверенно на страницах вашего ресурса. Представьте, как это улучшит маркетинговые возможности. Ваш контент станет более доступным по сравнению с конкурентами.

Какие меры безопасности вы используете на своем WordPress-сайте? Считаете ли вы, что затраты на установку SSL сертификата на сайт оправдывают себя?

Данная публикация является переводом статьи «How to Install a SSL Certificate On Your WordPress Site» , подготовленная редакцией проекта.

Как установить SSL-сертификат в cPanel — Установка сертификата безопасности на сайт

Инструкция создана под панель управления сайтами на хостинге сPanel для версии 64. Если на вашем хостинге используется другая версия или тема, уточняйте, пожалуйста, детали установки у своего хостингового провайдера. При этом общий принцип будет оставаться таким же.

Содержание

SSL-сертификат уже имеется/выпущен

Способ 1

1. Зайдите в контрольную панель, нажав кнопку SSL/TLS в разделе Безопасность (Security).

Нажмите «Установка и управление SSL для сайта (протокол HTTPS)» 2. Выберите свой домен. Ниже будет прописываться выделенный IP-адрес для учетной записи cPanel:- В поле Сертификат (CRT) вставьте основной сертификат для домена. Если вы заказывали SSL-сертификат у нас , то перейдите в Панель клиента – Мои услуги – Детали (возле наименования вашего сертификата) – Открыть и скачайте его по нажатию на «Скачать архив с сертификатом».После скачивания архива откройте файл yourdomain_com.crt (где yourdomain_com – название вашего домена) из корня данной скачанной папки в текстовом редакторе и скопируйте содержимое, копируя строки

-----BEGIN CERTIFICATE-----и

-----END CERTIFICATE-----

- в поле Закрытый ключ (KEY) вставьте RSA-ключ, который был сгенерирован вместе с CSR-запросом;

- в Пакет центра сертификации (CABUNDLE) следует скопировать содержимое файла ca-bundle.

В случае установки нашего SSL-сертификата, данный файл находится в папке Linux архива сертификата. В некоторых случаях Центр сертификации предоставляет промежуточные сертификаты не одним файлом, а несколькими. Порядок сертификатов внутри поля имеет значение, и если их неверно разместить, cPanel сама предупредит об этом сообщением вида: «Этот пакет ЦС недействителен».

В случае установки нашего SSL-сертификата, данный файл находится в папке Linux архива сертификата. В некоторых случаях Центр сертификации предоставляет промежуточные сертификаты не одним файлом, а несколькими. Порядок сертификатов внутри поля имеет значение, и если их неверно разместить, cPanel сама предупредит об этом сообщением вида: «Этот пакет ЦС недействителен».

Правильную цепочку сертификатов нужно узнавать у поставщика сертификата либо на сайте Центра сертификации.

3. Сохраните изменения, нажав Установить сертификат (Install Certificate). Система сама уведомит об успешности установки. Важно! Обратите внимание на тот факт, что в случае Wildcard сертификата необходимо его установить не только для основного домена, но и для всех поддоменов, которые планируете защитить. Для этого повторите шаги, описанные выше, выбирая по очереди из выпадающего меню “Домен” имя поддомена. Поддомен предварительно должен быть создан в cPanel.Способ 2

1. Заходим в контрольную панель, нажав кнопку SSL/TLS в разделе Безопасность (Security).

2. Устанавливаем приватный ключ:- Выбираем «Закрытые ключи (KEY)/Private Keys (KEY) — Создать, просмотреть, отправить или удалить закрытые ключи»

- Вставляем существующий ключ в поле «Вставьте ключ в следующее текстовое поле:» раздела «Передайте новый закрытый ключ» или загружаем его как файл в поле «Выберите файл .key/Choose a .key file» и нажимаем кнопку «Сохранить/Save».

3. Устанавливаем сертификат:

- Выбираем пункт Создать, просмотреть, отправить или удалить сертификаты SSL в разделе «Сертификаты (CRT)»

Если приобретали сертификат у другого провайдера, вероятнее всего, после выпуска сертификата его также можно будет скачать в панели управления услугами.

Загружаем сертификат так, как вам больше нравится:

- Если файл с сертификатом уже имеет расширение .crt, то можно загружать целый файл с помощью раздела «Выберите файл сертификата (*.crt)»

- Либо можно открыть файл любым текстовым редактором, например Блокнот или Notepad++, и вставить только содержимое вместе с тэгами BEGIN и END в поле «Вставьте свой сертификат ниже» без ca_bundle (промежуточный сертификат)

- Сохранить сертификат

4. Включаем добавленный сертификат для домена:

- Управление сайтами с SSL раздела «Установка и управление SSL для сайта (HTTPS)»

- Выбираем домен из списка

- Нажимаем «Автозаполнение доменом»: поля должны заполниться добавленными ранее сертификатами

- При необходимости следует добавить ca_bundle.

Важно! Если у вас Wildcard сертификат, не забудьте повторите действия из пункта 4 для всех своих поддоменов, которые хотите защитить.

Сертификата еще нет, и его нужно выпустить

Процесс выпуска начинается с покупки сертификата, после чего следует сконфигурировать запрос (CSR) на выпуск самого SSL-сертификата. Конфигурирование происходит у продавца сертификата.

1. Генерируем CSR и приватный ключ RSA: cPanel — cPanel — Безопасность — SSL/TLS — Запросы на подпись сертификата (CSR):

- Выбираем в разделе «Ключ» — «Создать новый ключ 2048 бит». Если ранее ключ уже генерировался, то можно выбрать и его

- Указываем домен, для которого будет выпускаться SSL-сертификат

- Заполняем все обязательные к заполнению поля

- В результате получаем CSR, который необходимо будет указать при генерировании запроса на выпуск сертификата

- Обязательно отдельно сохраните приватный ключ RSA (RSA PRIVATE KEY) и не сообщайте его никому

- Заканчиваем процесс конфигурирования сертификата

2. Устанавливаем полученный сертификат аналогично пункту 3 способа 2

3. Включаем сертификат для домена аналогично пункту 4 способа 2

P. S. Установка сертификата не означает автоматическое открытие вашего сайта по протоколу https. Для открытия следует:

S. Установка сертификата не означает автоматическое открытие вашего сайта по протоколу https. Для открытия следует:

- редактировать запись в виртуальных хостах главного конфигурационного файла веб-сервера Apache (если есть к нему доступ. Если вы используете наш шаред-хостинг, такого доступа у вас нет) либо же добавить следующую запись в файл дополнительной конфигурации .htaccess (необходимо разместить в самом верху файла):

RewriteEngine On

RewriteCond %{HTTPS} !on

RewriteRule (.*) https://%{HTTP_HOST}%{REQUEST_URI} [R=301,L]

- удостовериться, что весь контент грузится по https.

Может понадобиться перезагрузка веб-сервера в случае редактирования виртуальных хостов. Если у вас нет доступа к главному конфигурационному файлу (httpd.conf или apache.conf) — обратитесь за помощью к своему хостинговому провайдеру. Обращаем внимание, что этот вариант может использоваться у хостинг-провайдеров иных компаний. В случае же нашей компании необходимо работать с файлом .htaccess, если вы устанавливаете сертификат на shared хостинг.

Ищете, где купить хороший украинский хостинг и домен дешево? Хотите знать, как купить хостинг и домен, а также купить SSL-сертификаты и сэкономить? Мы предлагаем хостинговые пакеты HQ2 и HQ3 с доменом и SSL-сертификатом в подарок! У нас также вы сможете заказать VPS и арендовать выделенный сервер.

SSL-сертификаты для любых сайтов

У нас вы найдёте сертификаты от популярных провайдеров Comodo, GeoTrust, Thawte и VeriSign — для защиты одного или нескольких доменов, а также домена и всех его субдоменов.

При покупке хостинга у нас сразу на длительный срок сертификат будет бесплатным. Если понадобится, служба поддержки поможет с активацией и установкой.

Выбрать SSLЧитайте также:

Помогла ли эта статья решить вашу проблему?

Ваш ответ поможет улучшить статьи в будущем.

Установка SSL сертификата на apache

Загрузка необходимых файлов на веб-сервер

Для установки сертификата загрузите цепочку сертификата (. ca-bundle), сертификат (.crt) и секретный ключ (.key) на сервер в папку etc/ssl.

ca-bundle), сертификат (.crt) и секретный ключ (.key) на сервер в папку etc/ssl.

Сертификат и секретный ключ доступны для загрузки в личном кабинете в разделе “Товары” — “SSL-сертификаты” — кнопка “Просмотр”. Если секретный ключ недоступен — перевыпустите сертификат.

Цепочку сертификата можно скачать в письме о выпуске сертификата.

После загрузки файлов необходимо настроить веб-сервер.

Подключитесь к серверу по ssh с правами root пользователя и введите команду.

Команда для активации зависит от установленной OC:

CentOS: yum install mod_ssl

Ubuntu/Debian: a2enmod ssl

Настройка домена.

Теперь необходимо подключить SSL сертификат на домен.

Откройте файл конфигурации сайта, для которого вы хотите установить SSL-сертификат

На Ubuntu/Debian файлы параметров сайтов Apache находятся в директории /etc/apache2/sites-enabled/ .

На CentOS стандартное расположение — /etc/httpd/conf.d/

Проверить, что файл является конфигурацией вашего сайта можно по значению строки ServerName.

Значение строки должно соответствовать домену, для которого вы устанавливаете SSL-сертификат (например www.mydomain.ru)Добавьте параметры в файл конфигурации:

SSLEngine on

SSLCertificateFile /etc/ssl/mydomain.ru_crt.crt

SSLCertificateChainFile /etc/ssl/mydomain.ru_ca.crt

SSLCertificateKeyFile /etc/ssl/mydomain.ru_key.key

Где:

mydomain.ru_crt.crt — имя файла сертификата вашего сайта

mydomain.ru_ca.crt — имя файла цепочки сертификатов

mydomain.ru_key.key — имя файла секретного ключа

Командой в консоли перезапустите сервис apache.

Ubuntu/Debian: /etc/init.d/apache2 restart

CentOS: apachectl restart

Проверяем, сайт доступен по https:

Установка сертификата SSL— веб-серверы на базе Java

Установка сертификата Java SSL

Если вы еще не создали запрос на подпись сертификата (CSR) и не заказали сертификат, см.

CSR Creation :: Java Keytool SSL Certificates или попробуйте наш Java Keytool CSR Wizard Java Keytool CSR Wizard.

Установка сертификата в хранилище ключей Java

Загрузите файл пакета сертификатов SSL (your_domain_name.p7b) из вашей учетной записи DigiCert в ту же папку, где находится ваше хранилище ключей (your_site_name.jks, если вы использовали наш генератор команд CSR keytool). Один файл .p7b содержит все необходимые сертификаты для вашего хранилища ключей.

*** ПРИМЕЧАНИЕ ***: Сертификат должен быть установлен в то же хранилище ключей, которое использовалось для создания вашего CSR. Вы получите сообщение об ошибке, если попытаетесь установить его в другое хранилище ключей.

Введите следующую команду, чтобы установить файл сертификата:

keytool -import -trustcacerts -alias server -file your_domain_name.p7b -keystore your_site_name.jksЕсли сертификат установлен правильно, вы получите сообщение « Ответ сертификата был установлен в хранилище ключей ».

Если он спрашивает, хотите ли вы доверять сертификату. Выберите y или да .

Ваш файл хранилища ключей (your_site_name.jks) теперь готов к использованию на вашем сервере. Просто настройте свой сервер для его использования.

Установка сертификатов SSL на Java Web Server

Как установить цифровой сертификат SSL.

КУПИ СЕЙЧАС

Процесс проверки сертификата SSL— DigiCert

Что нужно знать перед заказом сертификата SSL

Перед размещением заказа — основы

Хотя мы не можем вдаваться в подробности того, что происходит за кулисами в нашем процессе проверки, мы можем сказать несколько вещей, которые послужат вам хорошим руководством чего ожидать при оформлении заказа.

Поскольку большая часть работы по проверке выполняется на нашей стороне, проверка вашей организации, вероятно, будет проще, чем вы думаете. Обычно мы очень мало просим наших клиентов о помощи, и почти всегда можно получить сертификаты. менее чем за час.

При этом наши стандарты валидации очень строгие, и иногда клиентам приходится предоставлять определенный документ, ответьте на конкретное электронное письмо или следуйте некоторым простым онлайн-инструкциям, прежде чем мы сможем завершить процедуру проверки сертификата.

Обычно эти запросы могут быть выполнены в течение нескольких минут.

Чего ожидать после размещения заказа

При первом размещении заказа для конкретной компании или домена всегда будет отправлено письмо для авторизации. автоматически на адреса электронной почты, указанные в записи whois. Если у вас есть доступ к этому электронному письму, вы можете следовать прилагаемым инструкциям. чтобы утвердить этот сертификат всего за несколько секунд.

Если у вас нет доступа к этому электронному письму, есть несколько простых альтернатив.Наверное, проще всего было бы связаться с нашим служба поддержки, чтобы быстро найти альтернативное решение.

Пока это происходит, наш отдел валидации проверит вашу компанию за кулисами, обычно с минимальным участием или без вашего участия. Если нашей команде что-то понадобится, они свяжутся с вами, чтобы сообщить, что нам нужно, прежде чем мы сможем выпустить ваш сертификат.

Что происходит за кулисами, когда вы размещаете заказ

Независимо от типа сертификата, который вы покупаете, процесс проверки состоит из двух частей, в разной степени. каждый раз, когда размещается заказ.

каждый раз, когда размещается заказ.

Подтверждение компании — Процесс проверки нашей компании состоит из нескольких частей. Сначала мы проверим, что компания, запрашивающая сертификат, имеет хорошую репутацию. Это может включать подтверждение хорошей репутации и активной регистрации в корпоративных реестрах, а также мошенничество, фишинг и государственные ограничения. юридических лиц и антитеррористические базы данных.

Кроме того, мы проверяем, что организация, запрашивающая сертификат, на самом деле является организацией, которой сертификат выдается.Это особенно верно для сертификатов SSL с расширенной проверкой, которые требуют серии обширных проверок личности.

Проверка домена — Цель нашего процесса проверки домена — убедиться, что лицо, запрашивающее сертификат, действительно имеет право запрашивать сертификат. для рассматриваемого домена.

Проверка домена может включать электронные письма или телефонные звонки контакту, указанному в записи whois домена, а также электронные письма на административные адреса по умолчанию в домене.Например, мы могли бы отправить авторизационное письмо на адрес [email protected] или [email protected], но не [email protected]. В случаях, когда домен контролируется стороной, отличной от стороны, запрашивающей сертификат, Существуют простые методы, позволяющие быстро завершить процесс получения разрешения на выпуск сертификата от фактического владельца домена.

Настройка и установка сертификата

В дополнение к нашим руководствам по установке сертификатов SSL и пошаговым видео, у нас есть ряд инструментов, которые помогут вам установить сертификаты и работать на вашем сервере.

- Если вы устанавливаете сертификат в среде Microsoft Windows, попробуйте наш Windows Cert Management Tool

- Для помощи в устранении неполадок при установке сертификата, независимо от типа вашего сервера, попробуйте воспользоваться нашим Инструмент проверки установки SSL.

- Кроме того, наша система автоматически проверит ваши общедоступные сертификаты, чтобы убедиться, что они установлены правильно.

Обратите внимание (отказ от ответственности)

Хотя мы всегда будем делать все возможное, чтобы получить сертификаты в кратчайшие сроки, и сертификаты обычно выдаются менее чем за час, мы настоятельно призываем всех наших клиентов запрашивать свои сертификаты как можно раньше, когда сертификаты действительно понадобятся.

Из каждого правила есть исключения, а также непредвиденные обстоятельства, как с нашей стороны, так и со стороны клиента, которые могут задержать выдачу сертификата на период нескольких дней. В очень крайних случаях может возникнуть еще большая задержка, пока некоторые проблемы будут решены до выдачи ваших сертификатов.

В этих смягчающих обстоятельствах мы надеемся, что наши клиенты проявят терпение, работая с нами, чтобы получить свои сертификаты как можно скорее.

Импорт и экспорт сертификатов SSL в IIS 5/6

Передача файлов сертификатов IIS 5/6

Фон

Хотите более простой способ экспорта? Наш инструмент управления и устранения неполадок работает на всех серверах под управлением Windows.

Серверы Windows используют файлы .pfx для хранения файлов открытого ключа (файлов сертификата SSL, предоставленного DigiCert) и связанного файла закрытого ключа (сгенерированного вашим сервером как часть CSR).

Поскольку для работы сертификата SSL необходимы как открытый, так и закрытый ключи, вам понадобится резервная копия .pfx для передачи сертификатов безопасности сервера SSL с одного сервера на другой.

На этой странице объясняется, как создать резервную копию сертификата на рабочем сервере, импортировать сертификат на другой сервер, а затем включить сертификат для использования на новом сервере. Если вы еще не установили файлы сертификатов, полученные от DigiCert, на сервер, сгенерировавший CSR, см. Нашу страницу с инструкциями по установке IIS 5/6.

Экспорт / резервное копирование в файл . pfx

pfx

- В меню «Пуск» выберите Выполнить и введите mmc .

Щелкните File> Add / Remove Snap-in .

Щелкните Добавить> Сертификаты> Добавить .

- Выберите Учетная запись компьютера , а затем нажмите Далее .Выберите Локальный компьютер , а затем нажмите Готово . Затем закройте окно добавления автономной оснастки и окно добавления / удаления оснастки.

- Щелкните + , чтобы развернуть дерево консоли сертификатов (локальный компьютер) и найти личный каталог / папку. Разверните папку сертификатов.

- Щелкните правой кнопкой мыши сертификат, для которого нужно создать резервную копию, и выберите ВСЕ ЗАДАЧИ> Экспорт .

- Выберите Да, экспортировать закрытый ключ и , если возможно, включить все сертификаты в путь сертификата .

Предупреждение: не выбирайте опцию удаления закрытого ключа. - Оставьте настройки по умолчанию и при необходимости введите свой пароль.

- Выберите сохранение файла и нажмите Готово . Вы должны получить сообщение об успешном экспорте. Файл .pfx теперь сохранен в выбранном вами месте.

Импорт из файла .pfx

- В меню «Пуск» выберите Выполнить и введите mmc .

- Щелкните File> Add / Remove Snap-in .

- Щелкните Добавить> Сертификаты> Добавить .

- Выберите Учетная запись компьютера , а затем нажмите Далее . Выберите Локальный компьютер , а затем нажмите Готово . Затем закройте окно добавления автономной оснастки и окно добавления / удаления оснастки.

- Щелкните + , чтобы развернуть дерево консоли сертификатов (локальный компьютер) и найти личный каталог / папку.Разверните папку сертификатов.

- Щелкните правой кнопкой мыши сертификат, для которого нужно создать резервную копию, и выберите ВСЕ ЗАДАЧИ> Импортировать .

- Следуйте указаниям мастера импорта сертификатов, чтобы импортировать основной сертификат из файла .pfx. При появлении запроса выберите , автоматически помещайте сертификаты в хранилища сертификатов в зависимости от типа сертификата .

Включение нового сертификата на сервере

- В меню «Пуск» выберите Администрирование> Диспетчер информационных служб Интернета (IIS) .

- В диспетчере IIS щелкните правой кнопкой мыши сайт, для которого вы хотите использовать сертификат, и выберите Свойства .

- Перейдите к Безопасность каталога> Сертификат сервера . Это запустит мастер сертификата сервера.

- Если у вас есть опция, выберите . Назначьте существующий сертификат сайту и выберите сертификат, который вы только что импортировали.

Если у вас нет такой возможности, вас спросят, что вы хотите сделать с текущим сертификатом на сайте.Выберите вариант замены текущего сертификата. - Перейдите к файлу .pfx, который вы создали ранее, а затем завершите работу мастера сертификатов. Возможно, вам придется перезапустить IIS или сервер, чтобы он распознал новый сертификат.

Как установить сертификат SSL / TLS в диспетчере веб-хостинга (WHM)

Следующие инструкции проведут вас через процесс установки SSL в Web Host Manager (WHM). Если у вас более одного сервера или устройства, вам нужно будет установить сертификат на каждый сервер или устройство, которое необходимо защитить.Если вы все еще не сгенерировали свой сертификат и не завершили процесс проверки, обратитесь к нашим Инструкциям по созданию CSR и не обращайте внимания на приведенные ниже шаги.

Что вам понадобится

1. Сертификат вашего сервера

Это сертификат, который вы получили от ЦС для своего домена. Возможно, вы получили это по электронной почте. В противном случае вы можете загрузить его, посетив панель управления своей учетной записью и нажав на свой заказ.

2. Ваши промежуточные сертификаты

Эти файлы позволяют устройствам, подключенным к вашему серверу, идентифицировать выдающий ЦС.Таких сертификатов может быть несколько. Если вы получили сертификат в ZIP-папке, он также должен содержать промежуточные сертификаты, которые иногда называют пакетом CA. Если нет, загрузите соответствующий пакет CA для своего сертификата.

3. Ваш закрытый ключ

Этот файл должен быть на вашем сервере или у вас, если вы сгенерировали CSR с помощью бесплатного инструмента-генератора. На некоторых платформах, таких как Microsoft IIS, закрытый ключ не сразу виден вам, но сервер отслеживает его.

Инструкции по установке

1. Войдите в WHM

Войдите в систему на WHM , обычно это можно сделать, перейдя на https://domain.com:2087.

Примечание: При попытке посетить страницу входа в WHM вы можете получить сообщение об ошибке «Ваше соединение не защищено» или что-то подобное. Это вызвано тем, что на вашей странице входа по умолчанию используется самозаверяющий сертификат. Не обращайте на это внимания и пропустите сообщение об ошибке.

2. Введите имя пользователя / пароль

Введите свое имя пользователя / пароль и нажмите Войти.

3. Перейти на домашнюю страницу

Убедитесь, что вы находитесь на главной странице WHM.

4. Щелкните SSL / TLS

Нажмите кнопку SSL / TLS .

5. Щелкните Установить сертификат SSL в домене

На странице диспетчера SSL / TLS щелкните Установить сертификат SSL в домене.

6.Введите свое доменное имя

В поле Домен введите доменное имя, которое вы хотите защитить с помощью сертификата SSL.

7. Введите файлы сертификатов

Скопируйте и вставьте файлы сертификатов в соответствующие текстовые поля.

- Сертификат — это сертификат вашего сервера, выданный вашему домену (доменам). Примечание 1: WHM должен автоматически получить текст сертификата (CRT), если вы ранее загрузили сертификат сервера на сервер и ввели правильное доменное имя выше. Примечание 2: Если вы получили сертификат в виде ZIP-файла, нажмите «Извлечь все», а затем перетащите сертификат сервера в текстовый редактор, например «Блокнот». Это позволит вам скопировать все необходимое текстовое содержимое, включая «—– НАЧАЛО СЕРТИФИКАТА—–» и «КОНЕЦ СЕРТИФИКАТА—–».

- Закрытый ключ — это ваш закрытый ключ, который был создан в процессе генерации. Примечание 1: WHM должен автоматически получить текст закрытого ключа, если вы ранее создали запрос на подпись сертификата (CSR) в разделе «Создание сертификата SSL и запрос на подпись» вашего диспетчера SSL / TLS и ввели правильный домен. имя выше. Примечание 2: Если вы создали CSR и закрытый ключ за пределами своей учетной записи WHM и не смогли сохранить файлы, у вас возникнут проблемы с продолжением и, возможно, потребуется повторно выпустить сертификат SSL с вновь созданной парой ключей. .

- Пакет центров сертификации (необязательно) — это ваши промежуточные сертификаты, которые позволяют браузерам и устройствам понять, кто выпустил ваш доверенный сертификат. Примечание 1: WHM автоматически получает пакет CA из общедоступного репозитория.Если вы забыли сохранить эти файлы, загрузите соответствующий сертификат CA / Chain Certificate для вашего сертификата. Примечание 2 : Если у вас есть несколько промежуточных сертификатов, вставьте каждый из них один за другим, чтобы создать правильную цепочку / путь сертификатов.

8.

Щелкните Установить

Щелкните УстановитьПосле того, как вы поместили файлы сертификатов в нужные поля, нажмите Install.

Примечание 1: Вам не требуется «Включить SNI для почтовых служб».Индикация имени сервера (SNI) должна использоваться только в том случае, если несколько имен хостов являются серверами по HTTPS с одного и того же IP-адреса.

Примечание 2: Возможно, вам или вашему веб-хосту потребуется перезапустить сервер Apache, чтобы сертификат заработал.

Поздравляем! Вы успешно установили свой сертификат SSL! Чтобы проверить свою работу, посетите веб-сайт в своем браузере по адресу https: //yourdomain.tld и просмотрите информацию о сертификате / сайте, чтобы узнать, правильно ли работает HTTPS / SSL.Помните, что вам может потребоваться перезагрузить сервер, чтобы изменения вступили в силу.

Для более тщательной проверки конфигурации вашего сервера воспользуйтесь нашим инструментом проверки SSL или обратитесь в наш отдел по работе с клиентами за дополнительной помощью.

Если промежуточные сертификаты не были успешно установлены и настроены соответствующим образом с помощью приведенных выше инструкций, обратитесь к приведенным ниже инструкциям о том, как вручную установить их непосредственно в Apache. Если у вас нет доступа к серверу Apache, обратитесь за дополнительной помощью к своему веб-хосту или системному администратору.

1. Найдите файл виртуального хоста

Найдите файл виртуального хоста , обычно он доступен в файле /etc/httpd/conf/httpd.conf. Примечание: Местоположение и имя этого файла могут меняться от сервера к серверу в зависимости от вашей конфигурации. Другое популярное название файла — «SSL.conf».

2. Просмотр файла виртуального хоста

Просмотрите конфигурацию виртуального хоста с собственным именем и IP-адресом (включая порт 443).

3. Отредактируйте виртуальный хост

Измените конфигурацию виртуального хоста, добавив выделенный жирным шрифтом файл YourIntermediateCertificate ниже:

DocumentRoot / var / www / html2 ServerName www.yourdomain.com SSLEngine включен SSLCertificateFile /path/to/your_domain_name.crt SSLCertificateKeyFile /path/to/your_private.key SSLCertificateChainFile /path/to/YourIntermediateCertificate.crt

Примечание: Убедитесь, что вы ввели правильный путь и имя файла, в котором вы планируете сохранять промежуточные сертификаты.Вы должны сохранить эти сертификаты в том же каталоге, в котором cPanel хранит сертификат сервера и закрытый ключ.

4. Сохраняем изменения

Сохранить изменения файла конфигурации.

5. Добавьте промежуточный сертификат

Добавьте промежуточный файл сертификата в тот же каталог, в котором cPanel хранит сертификат сервера и закрытый ключ.

6. Перезагрузите сервер

Перезагрузите сервер Apache.

Как установить сертификат SSL из коммерческого центра сертификации

Введение

Из этого туториала Вы узнаете, как получить и установить сертификат SSL от доверенного коммерческого центра сертификации (ЦС). SSL-сертификаты позволяют веб-серверам шифровать свой трафик, а также предлагают механизм проверки подлинности серверов для своих посетителей. Основное преимущество использования приобретенного SSL-сертификата от доверенного центра сертификации по сравнению с самозаверяющими сертификатами заключается в том, что посетители вашего сайта не будут получать страшное предупреждение о невозможности подтвердить личность вашего сайта.

В этом руководстве рассказывается, как получить сертификат SSL от следующих доверенных центров сертификации:

- GoDaddy

- RapidSSL (через Namecheap)

Вы также можете использовать любой другой центр сертификации по вашему выбору.

После того, как вы получите сертификат SSL, мы покажем вам, как установить его на веб-серверы Nginx и Apache HTTP.

Предварительные требования

Перед тем, как пытаться получить сертификат SSL от коммерческого центра сертификации, необходимо выполнить несколько предварительных условий.В этом разделе рассказывается о том, что вам нужно, чтобы получить сертификат SSL от большинства центров сертификации.

Деньги

Необходимо приобрестисертификатов SSL, выпущенных коммерческими центрами сертификации. Лучшая бесплатная альтернатива — это сертификаты, выданные Let’s Encrypt. Let’s Encrypt — это новый центр сертификации, который выдает бесплатные сертификаты SSL / TLS, которым доверяет большинство веб-браузеров.

Зарегистрированное доменное имя

Перед приобретением сертификата SSL вы должны владеть или контролировать зарегистрированное доменное имя, с которым вы хотите использовать сертификат.Если у вас еще нет зарегистрированного доменного имени, вы можете зарегистрировать его у одного из многих регистраторов доменных имен (например, Namecheap, GoDaddy и т. Д.).

Права на проверку домена

Для основного процесса проверки домена у вас должен быть доступ к одному из адресов электронной почты в записи WHOIS вашего домена или к адресу электронной почты «типа администратора» в самом домене. Центры сертификации, которые выдают сертификаты SSL, обычно проверяют контроль домена, отправляя подтверждающее электронное письмо на один из адресов в записи WHOIS домена или на общий адрес электронной почты администратора в самом домене.Некоторые центры сертификации предоставляют альтернативные методы проверки домена, такие как проверка на основе DNS или HTTP, которые выходят за рамки данного руководства.

Если вы хотите получить сертификат SSL с проверкой организации (OV) или расширенной проверкой (EV), вы также должны будете предоставить ЦС документы для установления юридической личности владельца веб-сайта, среди прочего.

Веб-сервер

В дополнение к ранее упомянутым пунктам вам понадобится веб-сервер для установки сертификата SSL.Это сервер, доступный по доменному имени, для которого будет выдан сертификат SSL. Обычно это будет сервер Apache HTTP, Nginx, HAProxy или Varnish. Если вам нужна помощь в настройке веб-сервера, доступного через зарегистрированное доменное имя, выполните следующие действия:

- Настройте веб-сервер по вашему выбору. Например, сервер LEMP (Nginx) или LAMP (Apache) — обязательно настройте программное обеспечение веб-сервера для использования имени вашего зарегистрированного домена

- Настройте свой домен для использования соответствующих серверов имен.Если ваш веб-сервер размещен в DigitalOcean, это руководство поможет вам настроить: Как указать серверы имен DigitalOcean от Common Domain Registrars

- Добавьте DNS-записи для вашего веб-сервера к вашим серверам имен. Если вы используете серверы имен DigitalOcean, следуйте этому руководству, чтобы узнать, как добавить соответствующие записи: Как настроить имя хоста с помощью DigitalOcean

Выберите центр сертификации

Если вы не уверены, какой центр сертификации собираетесь использовать, следует учесть несколько важных факторов.На уровне обзора наиболее важным является то, что выбранный вами центр сертификации предоставляет необходимые вам функции по приемлемой для вас цене. В этом разделе больше внимания уделяется функциям, о которых следует знать большинству покупателей сертификатов SSL, а не ценам.

Участие в программе корневых сертификатов

Наиболее важным моментом является то, что выбранный вами ЦС является участником программ корневых сертификатов наиболее часто используемых операционных систем и веб-браузеров, то есть это «доверенный» ЦС, и его корневому сертификату доверяют обычные браузеры и другое программное обеспечение.Если сертификат SSL вашего веб-сайта подписан доверенным ЦС, его идентификатор считается действительным программным обеспечением, которое доверяет ЦС — в отличие от самозаверяющих сертификатов SSL, которые также предоставляют возможности шифрования, но сопровождаются предупреждениями о проверке личности которые отпугивают большинство посетителей сайта.

Большинство коммерческих центров сертификации, с которыми вы столкнетесь, будут членами общих программ корневых центров сертификации и сообщат, что они совместимы с 99% браузеров, но не помешает проверить перед покупкой сертификата.Например, Apple предоставляет здесь список доверенных корневых сертификатов SSL для iOS8.

Типы сертификатов

Убедитесь, что вы выбрали центр сертификации, предлагающий требуемый тип сертификата. Многие центры сертификации предлагают варианты этих типов сертификатов под разными, часто сбивающими с толку, названиями и ценами. Вот краткое описание каждого типа:

- Один домен : используется для одного домена, например

example.com. Обратите внимание, что дополнительные поддомены, напримерwww.example.com, не включены - Подстановочный знак : используется для домена и любого из его поддоменов. Например, подстановочный сертификат для

* .example.comтакже можно использовать дляwww.example.comиstore.example.com - Множественный домен : Известный как сертификат SAN или UC, он может использоваться с несколькими доменами и поддоменами, которые добавляются в поле «Альтернативное имя субъекта». Например, в примере

можно использовать один мультидоменный сертификат.com,www.example.comиexample.net

В дополнение к вышеупомянутым типам сертификатов, существуют различные уровни проверки, которые предлагают центры сертификации. Мы рассмотрим их здесь:

- Проверка домена (DV): сертификаты DV выдаются после того, как ЦС подтверждает, что запрашивающая сторона владеет или контролирует данный домен

- Проверка организации (OV) : сертификаты OV могут быть выпущены только после того, как выдающий ЦС подтвердит юридическую личность отправителя запроса

- Расширенная проверка (EV) : сертификаты EV могут быть выпущены только после того, как выдающий CA подтвердит юридическую идентичность, среди прочего, отправителя запроса в соответствии со строгим набором руководящих принципов.

Цель этого типа сертификата — предоставить посетителям вашего сайта дополнительную уверенность в законности личности вашей организации. Сертификаты EV могут быть одно- или многодоменными, но не подстановочными .

Цель этого типа сертификата — предоставить посетителям вашего сайта дополнительную уверенность в законности личности вашей организации. Сертификаты EV могут быть одно- или многодоменными, но не подстановочными .

В этом руководстве показано, как получить SSL-сертификат с одним доменом или подстановочный знак от GoDaddy и RapidSSL, но получение других типов сертификатов очень похоже.

Дополнительные функции

Многие центры сертификации предлагают большое количество «бонусных» функций, чтобы отличаться от остальных поставщиков сертификатов SSL.Некоторые из этих функций могут в конечном итоге сэкономить вам деньги, поэтому важно, чтобы вы тщательно взвесили свои потребности с предложениями, прежде чем совершать покупку. Примеры функций, на которые следует обратить внимание, включают бесплатную повторную выдачу сертификатов или сертификат с ценой для одного домена, который работает для www. и базовое имя домена, например www.example.com с SAN example.com

Создание CSR и закрытого ключа

После того, как у вас есть все необходимые условия и вы знаете тип сертификата, который хотите получить, пора сгенерировать запрос на подпись сертификата (CSR) и закрытый ключ.

Если вы планируете использовать Apache HTTP или Nginx в качестве веб-сервера, используйте openssl для генерации вашего закрытого ключа и CSR на вашем веб-сервере. В этом руководстве мы просто будем хранить все соответствующие файлы в нашем домашнем каталоге, но не стесняйтесь хранить их в любом безопасном месте на вашем сервере:

кд ~

Чтобы сгенерировать закрытый ключ с именем example.com.key и CSR с именем example.com.csr , выполните эту команду (замените пример .com с именем вашего домена):

openssl req -newkey rsa: 2048 -nodes -keyout example.com.key -out example.com.csr

На этом этапе вам будет предложено ввести несколько строк информации, которые будут включены в ваш запрос на сертификат. Самая важная часть — это поле Common Name , которое должно соответствовать имени, с которым вы хотите использовать свой сертификат, например,

Самая важная часть — это поле Common Name , которое должно соответствовать имени, с которым вы хотите использовать свой сертификат, например, example.com , www.example.com или (для запроса сертификата с подстановочным знаком) *.example.com . Если вы планируете получить сертификат OV или EV, убедитесь, что все остальные поля точно отражают сведения о вашей организации или бизнесе.

Например:

Название страны (двухбуквенный код) [Австралия]: США

Название штата или провинции (полное название) [Some-State]: Нью-Йорк

Название населенного пункта (например, город) []: Нью-Йорк.

Название организации (например, компания) [Internet Widgits Pty Ltd]: Моя компания

Название организационной единицы (например, раздел) []:

Общее имя (например, полное доменное имя сервера или ВАШЕ имя) []: пример.ком

Адрес электронной почты []: [email protected]

Будет сгенерирован файл .key и .csr . Файл .key — это ваш закрытый ключ, и его следует хранить в безопасности. Файл .csr — это то, что вы отправите в центр сертификации, чтобы запросить сертификат SSL.

Вам нужно будет скопировать и вставить CSR при отправке запроса на сертификат в ваш CA. Чтобы распечатать содержимое вашего CSR, используйте эту команду (замените имя файла своим собственным):

cat пример.com.csr

Теперь мы готовы купить сертификат в ЦС. Мы покажем два примера, GoDaddy и RapidSSL через Namecheap, но не стесняйтесь получить сертификат от любого другого поставщика.

Пример CA 1: RapidSSL через Namecheap

Namecheap позволяет покупать SSL-сертификаты в различных центрах сертификации. Мы рассмотрим процесс получения сертификата одного домена от RapidSSL, но вы можете отклониться, если вам нужен другой тип сертификата.

Примечание: если вы запрашиваете у RapidSSL сертификат одного домена для субдомена www вашего домена (например,грамм.

www.example.com ), они выдадут сертификат с SAN вашего базового домена. Например, если ваш запрос сертификата предназначен для www.example.com , полученный сертификат будет работать как для www.example.com , так и для example.com .

Сертификат выбора и покупки

Перейдите на страницу сертификата SSL Namecheap: https://www.namecheap.com/security/ssl-certificates.aspx.

Здесь вы можете начать выбор уровня проверки, типа сертификата («Защищенные домены») или CA («Торговая марка»).

В нашем примере мы нажмем кнопку Сравнить продукты в поле «Проверка домена». Затем мы найдем «RapidSSL» и нажмем кнопку Добавить в корзину .

На этом этапе вы должны зарегистрироваться или войти в Namecheap. Затем завершите процесс оплаты.

Запросить сертификат

После оплаты выбранного сертификата перейдите по ссылке Управление сертификатами SSL в разделе «Hi Username».

Здесь вы увидите список всех сертификатов SSL, которые вы приобрели через Namecheap.Щелкните ссылку Активировать сейчас для сертификата, который вы хотите использовать.

Теперь выберите программное обеспечение вашего веб-сервера. Это определит формат сертификата, который вам доставит Namecheap. Обычно выбираются варианты «Apache + MOD SSL», «nginx» или «Tomcat».

Вставьте CSR в поле и нажмите кнопку Next .

Теперь вы должны быть на этапе «Выбрать утверждающего» в процессе, который отправит электронное письмо с запросом проверки на адрес в записи WHOIS вашего домена или на адрес типа администратора домена, для которого вы получаете сертификат.Выберите адрес, на который вы хотите отправить письмо с подтверждением.

Укажите «административную контактную информацию». Нажмите кнопку Отправить заказ .

Проверить домен

На этом этапе на адрес «утверждающего» будет отправлено электронное письмо. Откройте письмо и подтвердите запрос на сертификат.

Откройте письмо и подтвердите запрос на сертификат.

Скачать сертификаты

После утверждения сертификата он будет отправлен по электронной почте по адресу Technical Contact . Сертификат, выданный для вашего домена, и промежуточный сертификат ЦС будут внизу письма.

Скопируйте и сохраните их на своем сервере в том же месте, где вы сгенерировали свой закрытый ключ и CSR. Назовите сертификат с доменным именем и расширением .crt , например example.com.crt и назовите промежуточный сертификат intermediate.crt .

Сертификат готов к установке на ваш веб-сервер.

Пример CA 2: GoDaddy

GoDaddy — популярный центр сертификации, имеющий все основные типы сертификатов. Мы рассмотрим процесс получения сертификата для одного домена, но вы можете отклониться, если вам нужен другой тип сертификата.

Сертификат выбора и покупки

Перейдите на страницу сертификата SSL GoDaddy: https://www.godaddy.com/ssl/ssl-certificates.aspx.

Прокрутите вниз и нажмите кнопку Get Started .

В раскрывающемся меню выберите нужный тип SSL-сертификата: однодоменный, многодоменный (UCC) или подстановочный знак.

Затем выберите тип плана: домен, организация или расширенная проверка.

Затем выберите срок (срок действия).

Затем нажмите кнопку В корзину .

Просмотрите свой текущий заказ, затем нажмите кнопку Перейти к оформлению заказа .

Завершите процесс регистрации и оплаты.

Запросить сертификат

После оформления заказа нажмите кнопку SSL-сертификаты * (или нажмите Моя учетная запись > Управление сертификатами SSL в правом верхнем углу).

Найдите только что приобретенный сертификат SSL и нажмите кнопку Настроить .Если вы раньше не использовали GoDaddy для SSL-сертификатов, вам будет предложено настроить продукт «SSL-сертификаты» и связать последний заказ сертификата с продуктом (нажмите зеленую кнопку Set Up и подождите несколько минут перед обновлением. ваш браузер).

ваш браузер).

После добавления продукта «Сертификаты SSL» в вашу учетную запись GoDaddy вы должны увидеть «Новый сертификат» и кнопку «Запустить». Нажмите кнопку Launch рядом с новым сертификатом.

Укажите свой CSR, вставив его в коробку. По умолчанию будет использоваться алгоритм SHA-2.

Установите флажок Я согласен и нажмите кнопку Запросить сертификат .

Проверить домен

Теперь вам нужно будет подтвердить, что вы контролируете домен, и предоставить GoDaddy несколько документов. GoDaddy отправит электронное письмо с подтверждением права собственности на домен на адрес, указанный в записи WHOIS вашего домена. Следуйте инструкциям в отправленных вам электронных письмах и разрешите выдачу сертификата.

Скачать сертификат

После подтверждения GoDaddy, что вы управляете доменом, проверьте свою электронную почту (ту, на которую вы зарегистрировались в GoDaddy) на наличие сообщения о том, что ваш сертификат SSL был выпущен. Откройте его и перейдите по ссылке для загрузки сертификата (или нажмите кнопку Launch рядом с вашим сертификатом SSL на панели управления GoDaddy).

Теперь нажмите кнопку Загрузить .

Выберите серверное программное обеспечение, которое вы используете, из раскрывающегося меню Server type — если вы используете Apache HTTP или Nginx, выберите «Apache» — затем нажмите кнопку Download Zip File .

Распакуйте архив ZIP. Он должен содержать два файла .crt ; ваш сертификат SSL (у которого должно быть случайное имя) и комплект промежуточных сертификатов GoDaddy ( gd_bundle-g2-1.crt ). Скопируйте оба на свой веб-сервер. Переименуйте сертификат в доменное имя с расширением .crt , например example.com.crt и переименуйте промежуточный комплект сертификатов как intermediate.crt ..jpg)

Сертификат готов к установке на ваш веб-сервер.

Установить сертификат на веб-сервер

После получения сертификата в выбранном ЦС вы должны установить его на своем веб-сервере. Это включает добавление нескольких строк, связанных с SSL, в конфигурацию программного обеспечения вашего веб-сервера.

В этом разделе мы рассмотрим основные конфигурации HTTP Nginx и Apache в Ubuntu 14.04.

Предположим следующее:

- Закрытый ключ, сертификат SSL и, если применимо, промежуточные сертификаты ЦС находятся в домашнем каталоге по адресу

/ home / sammy. - Пример закрытого ключа называется

.com.key - Сертификат SSL называется

example.com.crt. - Промежуточный сертификат (-ы) CA находятся в файле с именем

intermediate.crt - Если у вас включен брандмауэр, убедитесь, что он разрешает порт 443 (HTTPS)

Примечание: В реальной среде эти файлы должны храниться где-то, к чему может получить доступ только пользователь, который запускает главный процесс веб-сервера (обычно root ). Закрытый ключ должен храниться в безопасности.

Nginx

Если вы хотите использовать свой сертификат с Nginx в Ubuntu 14.04, следуйте этому разделу.

При использовании Nginx, если ваш ЦС включал промежуточный сертификат, вы должны создать один «связанный» файл сертификата, содержащий ваш сертификат и промежуточные сертификаты ЦС.

Перейдите в каталог, содержащий ваш закрытый ключ, сертификат и промежуточные сертификаты CA (в файле intermediate.crt ). Предположим, что они находятся в вашем домашнем каталоге, например:

кд ~

Предположим, что ваш файл сертификата называется example.com.crt , используйте эту команду для создания объединенного файла с именем example.com.chained.crt (замените выделенную часть своим собственным доменом):

кошка example. com.crt intermediate.crt> example.com.chained.crt

com.crt intermediate.crt> example.com.chained.crt

Теперь перейдите в каталог конфигурации блока вашего сервера Nginx. Предполагая, что он находится по адресу / etc / nginx / sites-enabled , используйте эту команду, чтобы изменить его:

cd / etc / nginx / с поддержкой сайтов

Предполагая, что вы хотите добавить SSL в файл блока сервера по умолчанию , откройте файл для редактирования:

sudo vi по умолчанию

Найдите и измените директиву listen и измените ее так, чтобы она выглядела так:

слушайте 443 ssl;

Затем найдите директиву server_name и убедитесь, что ее значение совпадает с общим именем вашего сертификата.Кроме того, добавьте директивы ssl_certificate и ssl_certificate_key , чтобы указать пути к файлам вашего сертификата и закрытого ключа (замените выделенную часть фактическим путем к вашим файлам):

имя_сервера example.com;

ssl_certificate /home/sammy/example.com.chained.crt;

ssl_certificate_key /home/sammy/example.com.key;

Чтобы разрешить использование только самых безопасных протоколов и шифров SSL, добавьте в файл следующие строки:

ssl_protocols TLSv1 TLSv1./(.*) https://example.com/$1 постоянно;

}

Затем сохраните и выйдите.

Теперь перезапустите Nginx, чтобы загрузить новую конфигурацию и включить TLS / SSL через HTTPS!

sudo service nginx перезапуск

Проверьте это, зайдя на свой сайт через HTTPS, например https://example.com .

Apache

Если вы хотите использовать свой сертификат с Apache в Ubuntu 14.04, следуйте этому разделу.

Сделайте резервную копию файла конфигурации, скопировав его.Предполагая, что ваш сервер работает в файле конфигурации виртуального хоста по умолчанию, /etc/apache2/sites-available/000-default., используйте эти команды для создания копии: conf

conf

cd / etc / apache2 / sites-available

cp 000-default.conf 000-default.conf.orig

Затем откройте файл для редактирования:

судо vi 000-default.conf

Найдите запись и измените ее, чтобы ваш веб-сервер прослушивал порт 443 :

Затем добавьте директиву ServerName , если она еще не существует (укажите здесь свое доменное имя):

Пример ServerName.ком

Затем добавьте следующие строки, чтобы указать пути к сертификату и ключу (замените здесь свои фактические пути):

SSLE Двигатель включен

SSLCertificateFile /home/sammy/example.com.crt

SSLCertificateKeyFile /home/sammy/example.com.key

Если вы используете Apache 2.4.8 или выше , укажите промежуточный пакет CA, добавив эту строку (замените путь):

SSLCACertificateFile /home/sammy/intermediate.crt

Если вы используете более старую версию Apache, укажите промежуточный пакет CA в этой строке (замените путь):

SSLCertificateChainFile / home / sammy / intermediate.crt

На этом этапе ваш сервер настроен на прослушивание только HTTPS (порт 443), поэтому запросы к HTTP (порт 80) не будут обслуживаться. Чтобы перенаправить HTTP-запросы на HTTPS, добавьте в начало файла следующее (замените имя в обоих местах):

ServerName example.com

Перенаправление постоянное / https://example.com/

Сохраните и выйдите.

Включите модуль Apache SSL, выполнив эту команду:

sudo a2enmod SSL

Теперь перезапустите Apache, чтобы загрузить новую конфигурацию и включить TLS / SSL через HTTPS!

sudo service apache2 перезапуск

Проверьте это, зайдя на свой сайт через HTTPS, например. грамм.

грамм. https://example.com . Вы также можете попробовать подключиться через HTTP, например http://example.com , чтобы убедиться, что перенаправление работает правильно!

Заключение

Теперь у вас должно быть хорошее представление о том, как добавить доверенный сертификат SSL для защиты вашего веб-сервера. Обязательно найдите центр сертификации, который вам понравится!

Как установить SSL-сертификат на ваш сайт WordPress