Анонимный интернет или как быть анонимным в сети? Анонимность

Анонимный интернет? Интернет уже давно не анонимный. За вами следят все — сотовый оператор, интернет-провайдер, поисковая машина, посещаемые сайты и т.д. Все собирают информацию о пользователях. При этом собирается самая разная информация — от IP-адреса до пола, возраста, места нахождения, каких-либо предпочтений (как правило, для отображения подходящей только вам рекламы).

Не замечали ли вы, что, например, когда вы заходите на сайт какого-либо интернет-магазина и смотрите необходимый вам товар, то потом в поисковиках и на других сайтах в рекламных блоках появляется реклама именно интересующего вас товара. Магия?

Нет, просто поисковик собирает информацию о пользователях: он «видит» что вы интересовались, скажем, фотоаппаратом Canon, а затем реклама этого фотоаппарата показывается вам в рекламных блоках на разных сайтах.

Кстати, существуют также и анонимные поисковые системы. В статье «Анонимный поиск» вы найдете подробных обзор лучших поисковиков для анонимов.

Если поисковики и различные сайты собирают информацию о пользователях в основном в рекламных целях — чтобы предложить именно то, что вам интересно, и повысить продажи, то провайдеры, сотовые операторы и некоторые другие стороны собирают информацию о вас совсем с другой целью.

Анонимный интернет

Содержание

- Предисловие

- Разовое сокрытие IP-адреса и анонимайзеры

- Постоянное сокрытие IP-адреса и анонимные прокси

- Изменение региона, сокрытие IP и шифрование данных

- Что еще нужно знать об анонимности

Вам надоела тотальная слежка? Тогда нужно подумать о том, как обеспечить анонимность. Но прежде вам нужно подумать, зачем вам нужна анонимность. От ответа на этот вопрос зависит способ обеспечения анонимности.

Анонимный интернетВот некоторые основные причины, почему многие задумываются об анонимности:

- Необходимо разово изменить IP-адрес на любой другой. Цели могут быть разными, например, отладка своего сайта или просто нежелание, чтобы ваш IP-адрес записался в журналы сайта.

- Необходимо изменить IP-адрес на постоянной основе. Если вы желаете скрывать свой IP-адрес постоянно, тогда этот вариант для вас.

- Есть необходимость смены IP-адреса на адрес с определенной страны. Не секрет, что некоторые сайты ограничивают доступ к контенту по региону. Регион определяется по IP-адресу. Изменив IP-адрес, вы можете получить доступ к недоступному ранее для вас контенту.

- Вы хотите скрыть от провайдера и любых третьих лиц, какие сайты вы посещаете, и хотите зашифровать передаваемые по сети данные. Первые три способа обеспечивают просто смену IP-адреса, но ваш ‘ провайдер будет видеть, какие узлы вы посещаете. Если вы совершите что-то незаконное, то вас будет относительно просто отследить. В этом случае отслеживание конечного пользователя становится довольно непростой задачей.

- Есть необходимость не только скрыть от провайдера НТТР-трафик, но и любой другой передаваемый трафик. Другими словами, вы хотите защитить не только информацию, передаваемую но протоколу HTTP (сайты), но и почту, сообщения в мессенджерах и т.д.

Разовое сокрытие IP-адреса и анонимайзеры

Теперь разберемся, какой способ лучше всего подходит для вас. Если вам нужно разово скрыть IP-адрес, то лучше всего подойдет сайт-анонимайзер.

Работает он так: вы заходите на сайт и вводите адрес сайта, который хотите посетить анонимно. Сценарий на анонимайзере получает введенный пользователем адрес, получает запрошенную пользователем веб-страницу и отображает ее в браузер. Получается, что пользователь видит то же самое, как если бы он зашел без анонимайзера, но при этом сайт «видит» IP-адрес не пользователя, а анонимайзера.

Анонимный интернетК достоинствам анонимайзеров можно отнести простоту использования. Просто ввел веб-адрес и скрыл свой IP Если разово нужно скрыть свой адрес — это оптимальный вариант. Однако у них есть и недостатки:

Первый — не обеспечивается защита передаваемых данных. Ваши данные передаются по сети все еще «как есть», то есть в открытом виде (конечно, если «на том конце» не используется https).

Второй — не всегда можно выбрать IP-адрес нужной страны. На некоторых сайтах возможен выбор страны, поэтому он подойдет для способов 1 и 3 (если нужная страна есть в списке).

Третий — анонимайзеры не предоставляют никаких гарантий, что не собирают информацию о вас и не передают третьим лицам. То есть сам анонимайзер может шпионить за вами. Именно поэтому анонимайзеры нельзя использовать, если вам нужна анонимность и безопасность. Да и ваш провайдер будет все равно видеть, какие сайты вы посещаете, поскольку введенный вами адрес обычно передается в качестве параметра URL сайта анонимайзера

Постоянное сокрытие IP-адреса и анонимные прокси

Для постоянного сокрытия IP-адреса можно использовать анонимные прокси-серверы. Списки таких серверов постоянно публикуются в Интернете. Все, что вам нужно сделать, — найти такой прокси-сервер и указать его в настройках вашего браузера.

О том, как настроить браузеры, вы сможете прочитать в у нас на сайте.

Анонимный интернетК преимуществам анонимных прокси можно отнести то, что в отличие от анонимайзера, вы уже не забудете зайти на очередной сайт без анонимайзера, — доступ ко всем сайтам будет осуществляться через анонимный прокси, следовательно, ни один из посещаемых вами сайтов не увидит ваш реальный IP-адрес. Недостатков у этого способа довольно много:

Во-первых, ваши данные все еще могут быть перехвачены, поскольку использование анонимного прокси не означает шифрование передаваемых данных.

Во-вторых, сегодня прокси-сервер может работать, а завтра — нет. Дело в том, что обычно анонимные прокси — это плохо настроенные прокси-серверы, которые позволяют подключаться к ним всем пользователям. Рано или поздно администратор обнаружит ошибку в конфигурации и закроет доступ.

В-третьих, скорость доступа будет низкой. Анонимный прокси может находиться очень далеко, да и его пропускной канал никак не рассчитан на то, что к нему будут обращаться тысячи пользователей, которые нашли его IP-адрес в списке анонимных прокси.

В-четвертых, страну изменить никак не выйдет. Например, если вы нашли анонимный прокси-сервер во Франции, а вам нужен немецкий IP-адрес, то изменить IP не выйдет — у вас всегда будет французский IP (пока вы не найдете немецкий прокси-сервер).

Но самый большой недостаток в следующем: не все то золото, что блестит, так и не всякий прокси, к которому вы можете подключиться, анонимный. Некоторые прокси передают узлу в заголовках запроса ваш IP-адрес. К тому же нет никакой гарантии, что такие прокси не ведут журнал посещений и не передают эту информацию третьим лицам.

В общем, перед использованием анонимного прокси нужно убедиться, является ли он анонимным. Подключитесь к своему сайту и посмотрите, какие заголовки передает прокси-сервер сайту. Если обнаружите свой IP-адрес, ищите другой прокси. К тому же при использовании анонимных проксисерверов я бы порекомендовал использовать открытые DNS-серверы или программы вроде DNSCrypt — программы для шифрования DNS-трафика. Ведь провайдер все равно сможет узнать, к каким узлам вы обращались, исследовав ваш DNS-трафик. А так его можно будет зашифровать или же использовать публичные DNS-серверы 8.8.8.8 и 8.8.4.4. Чем меньше информации вы отдаете провайдеру, тем лучше.

Изменение региона, сокрытие IP и шифрование данных

Представим, что вы уехали в отпуск в другую страну, пытаетесь просмотреть новости, но сайт телеканала сообщает, что видео недоступно для вашего региона. Решить эту проблему можно несколькими способами:

- Найти анонимный прокси, находящийся в «целевой» стране.

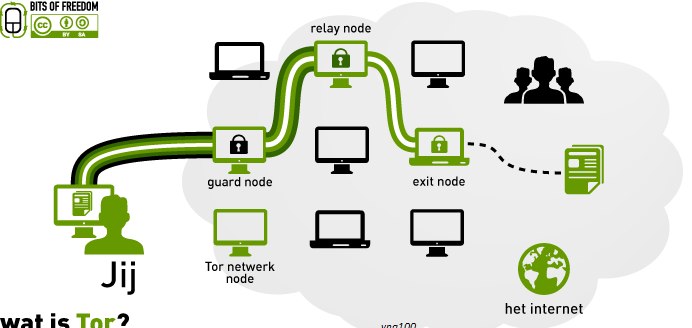

- Использовать сеть Tor: в настройках можно выбрать IP-адрес из любой страны.

- Использовать VPN-сервис.

С анонимным прокси все понятно из предыдущего раздела. А вот сеть Tor и VPN — это новые способы обеспечения анонимности.

Анонимный интернетОба способа обеспечивают смену IP-адреса, при том что есть возможность выбора целевой страны. Кроме простой смены IP-адреса и Tor, и VPN шифруют передаваемые данные.

При использовании этих способов:

- Удаленный сайт никогда не узнает ваш IP-адрес.

- Провайдер не узнает, какие сайты вы посещали.

- Третья сторона не сможет перехватить передаваемые данные. Точнее, перехватить-то сможет, но они будут в зашифрованном виде.

Сеть Tor является оптимальной для случае 2,3 и 4. Для случая 5 тоже можно использовать сеть Tor, однако с некоторыми оговорками. Когда происходит подключение к VPN-сервису, весь трафик всех сетевых программ, будет передаваться внутри VPN-канала, то есть весь трафик будет защищен. В случае с Tor, защищены будут только те программы, которые получится настроить на использование Tor, то есть как минимум указать адреса проксисерверов. Но некоторые программы нельзя «торифицировать».

С другой стороны, если вам нужна определенная страна, то не всегда получится найти VPN-сервис, который бы позволил выбрать сервер, находящийся в той стране. В этом случае проще использовать Tor, поскольку его сеть более развита. Далее мы рассмотрим эти оба способа более подробно, поэтому не волнуйтесь — вы сможете выбрать оптимальный для себя способ.

Анонимный интернет: Сеть TorПодведем итоги по способу обеспечения анонимности:

- • Случай 1 — анонимайзер.

- • Случай 2 — анонимный прокси (не самый лучший выбор).

- • Случаи 2 — 4 — сеть Tor или VPN-сервис.

- • Случай 5 — VPN-сервис.

Пока вы не перешли к чтению следующей части, нужно отметить, что VPN-сервисы, как правило, платные. Вы платите или за используемый трафик, или за время использования (день, неделя, месяц, год) сервиса. Сеть Tor абсолютно бесплатна. Если платить не хочется, то нужно использовать Тог, только перед этим вам нужно знать некоторые нюансы Тог, о которых мы поговорим в следующей статье. В ней же будет приведено сравнение Тог и VPN, чтобы вы могли окончательно определиться с выбором средства защиты от слежки.

Что еще нужно знать об анонимности

Разберемся, что еще может стать угрозой для анонимности пользователя. Если оборудование провайдера, журналы удаленного сайта и злоумышленников, которые перехватывают трафик, можно «обойти» с помощью использования Tor и VPN, то об одной угрозе часто забывают — это браузер пользователя.

Браузер собирает и хранит данные о пользователе — кэш (по сути, копии страниц и изображений, которые загружал пользователь), Cookies, пароли, журнал посещенных страниц. Все это поможет «рассекретить» пользователя, если компьютер попадет в руки третьих лиц (сценарий, когда на компьютере будет установлена программа-шпион, которая может передавать третьей стороне информацию о действиях пользователя, мы не рассматриваем).

Что делать?

Вариантов несколько:

- Использовать режим инкогнито (приватный режим). В этом режиме не сохраняется история, Cookies, пароли и другая служебная информация. Однако помните, что использование этого режима не освобождает вас от использования средства обеспечения анонимайзера вроде VPN-сервиса или анонимного прокси. Поскольку провайдер или администратор вашей локальной сети все равно сможет увидеть посещенных вами узлы.

- Периодически очищать историю браузера и кэш. Например, в Google Chrome для этого нужно нажать Ctrl + Shift + Del, выбрать все доступные пункты и нажать кнопку Очистить историю.

- Использовать браузер Tor — этот браузер не собирает и не хранит никакой информации о пользователях.

На этом все. Очень надеюсь, что данные в статье рекомендации помогут вам улучшить анонимность в сети. Может это не обеспечит стопроцентный анонимный интернет, но все же — сделает прибывание в сети более приватным, а это как вы понимаете лучше чем ничего.

www.spy-soft.net

Как обеспечить полную анонимность в интернете? — Toster.ru

Определение:Анонимность это Безименность, неизвестность; умолчание, скрытие имени.

Решение:

На пути между Вами и интернетом не должно быть ничего что может связать Вас с вашим соединением. И вы не можете вести себя как обычно. При этом Ваше обычное поведение в это же время должно быть записано ложно.

Кто Вы такой можно узнать

1) Финансовый след

приобретение устройств и услуг которые обеспечивали Ваш доступ в интернет

получение выгоды из интернета в виде финансов, товаров и услуг

2) Электронный след

IP, MAC, время, встроенные камеры, wifi, gsm, gps, микрофон.

операционные системы, программы, плагины и прочее.

эти людишки снующие вокруг с мобилами в которых стоит софт по сбору информации не только о владельце мобилы но и о окружающем радиоэфире. Координаты GPS, базовые станции GSM, WiFi хотспоты, bluethooth девайсы и т д. А вон блондинка говорит по телефону, а её камера втихаря снимает что Вы посмотрели в её сторону. Это не потому что на шпионка, а потому что ставит на телефон всё без разбору.

почерк: скорость, характерные особенности Вашей работы в интернет. Стиль набора текста на клавиатуре имеет свой отпечаток. Орфографические ошибки, исправляемые опечатки, пунктуация и т д. Строка поиска гугла в в любом браузере при помощи JS (если он разрешён) передаётся на сервер гугла непрерывно пока Вы печатаете. Считайте что информация о характере набора передаётся в интернет. Гугл делает всё чтобы знать вас в лицо даже если на нём находится маска. Не забываем про мышку или тачпад.

информация которую Вы ищете без маски анонимоуса может Вас выдать при попытке сделать тоже самое в маске. Нужно иметь чётко прописанные инструкции чего делать нельзя и чётко ограниченные действия. Ваша анонимная жизнь должна быть похожа на будни шпиона. Это самодисциплина, это труд, это постоянное пополнение знаний и применение их на практике. Очень сложно не спалиться на практике когда за тобой 24 часа следят и делают это ненапрягаясь.

Подключение к интернету можно украсть, купить симку с GPRS у цыган, но как Вы спрячетесь от видеокамер заботливо расставляемых по всему миру. RFID чипы от банков, библиотек, метрополитена заботливо рассованны по вашим карманам. Удостоверение личности становится биометрическим и его наличие в кармане в общественном месте навязывается законом.

А то что Вася пользуется TOR, VPN и необычной операционкой это для провайдера не секрет. Просто ему до времени нет дела до Васи. Записанный трафик можно вскрывать и потом.

Так что подпишусь под словами АртемЪ

Хотите аномнимности в интернет, не пользуйтесь интернетом.

Анонимный сайт и серфинг в интернете

Большая часть пользователей, считая себя законопослушными гражданами, никогда не задумывались о соблюдении анонимности в интернете. Человек может прекрасно понимать, что каждое его действие может быть отслежено. Но он ничего не нарушает и поэтому может спокойно «серфить» по просторам сети, не обращая внимания на спам и рекламные предложения, сформированные на основе истории его запросов, переходов по ссылкам и содержании переписки с другими людьми. Этим занимаются оптимизационные роботы:

Так как область деятельности человека во всемирной паутине разнообразна и имеет множество различных целей, а правительства государств все сильнее ужесточают контроль в Сети, то у людей появляется желание пользоваться интернетом в «режиме инкогнито». Ниже речь пойдет о том, как это организовать.

Анонимный сайт – это довольно непривычное понятие. Прежде всего, это связано с тем, что для его размещения в сети необходим веб-сервер, предоставляющий хостинг, и он, конечно же, имеет свой статический IP–адрес. По нему можно определить провайдера и дальше, как по ниточке, извлечь нужную информацию.

Вместе с тем в 2002 и 2003 годах были созданы системы I2P и Tor, которые представляют собой программное обеспечение, находящееся в свободном доступе.

Основное предназначение этих разработок заключается в организации анонимной сети, в которой люди могут получать анонимный хостинг для своих сайтов, создавать форумы и чаты, обмениваться информацией и быть уверенными, что их действия с высокой степенью вероятности не будут отслежены.

Трафик в такой сети имеет четырехуровневое шифрование и проходит по так называемым тоннелям – это последовательность маршрутизаторов, которые принимают пакет данных, расшифровывая один из уровней, который несет в себе адрес следующего маршрутизатора, и так до точки назначения. Необходимо отметить существенное различие между представленными системами. Дело в том, что система I2P не предназначена для работы с «открытым интернетом», в отличие от Tor. I2P создана как изолированная сеть.

В связи с ужесточением законов об авторском праве, которое повлекло за собой закрытие ресурсов, а также зачастившие резонансные новости о том, что службы безопасности различных государств осуществляют слеживание за гражданами через всемирную сеть – интернет-общественность начала проявлять беспокойство по этому поводу, желая сохранить свободу слова и контент, которым пользовались на протяжении десятилетий. По этой причине потребность в создании анонимных сайтов сильно возросла:

Если пользователь не ставит перед собой задачи создавать анонимный контент, а желает по каким-либо причинам просто зайти анонимно на сайт, что подразумевает под собой не дать роботу отследить ip-адрес, то это можно осуществить несколькими способами:

- Вышеупомянутое программное обеспечение Tor – браузер, который обеспечит анонимный просмотр сайтов, затратив на это минимум вашего времени и усилий. Нужно установить эту программу на компьютер и запустить ее, после чего «аноним» сможет серфить в интернете, пользуясь поисковой системой DuckDuckGo, которая не отслеживает и не анализирует действия, поэтому не стоит ее менять на какой-либо другой поисковик. В ходе работы браузера будет сгенерирован ip-адрес, не соответствующий реальному:

- Также анонимный вход на сайт организовывается при помощи анонимайзеров (например, 2ip.ru) – это сервисы, которые дают возможность посетить веб-сайт с измененным ip-адресом. Основное неудобство такого метода заключается в том, что для посещения другого сайта снова необходимо вводить URL, и так придется поступать каждый раз, когда пользователь желает войти на сайт анонимно.

- Существует еще один метод, позволяющий организовать анонимное посещение сайтов. Он заключается в использовании прокси-серверов, которые являются посредниками между теми, кто осуществляет запросы, и тем, кто их обрабатывает. То есть, когда клиент пытается найти нужную информацию, он формирует запрос, с которым, первым делом, обращается к прокси-серверу. А он, в свою очередь, посылает запрос на веб-сервер, где расположена нужная информация. Таким образом, и происходит анонимизация: конечный сервер узнает только адрес прокси-сервера. Прокси можно настроить в браузере вручную или же использовать специальные программы, такие как ProxyLab или Proxy Switcher Pro, которые обеспечат пользователю анонимный доступ к сайтам. Огромный плюс этих программ заключается в том, что они в автоматическом режиме находят работоспособные прокси-серверы и используют их:

Если же нет желания устанавливать программы на компьютер, то можно посетить сайт анонимно, установив для браузера плагин, который также проводит работу с прокси-серверами. Для большинства популярных интернет-обозревателей существуют такие дополнения.

Не стоит путать эти методы с использованием браузера в режиме инкогнито. Такую функцию предлагает Opera, Google Chrome, Internet Explorer, Mozilla Firefox. Она скорее представлена для обеспечения анонимности относительно одного компьютера, которым пользуются несколько человек. Работая в режиме инкогнито, браузер не сохраняет историю посещения сайтов и файлы cookies. В остальном, работа происходит в стандартном режиме, то есть ip-адрес остается прежним или же изменяется в рамках предоставленного диапазона, если он является динамическим.

В статье представлена информация о том, как заходить анонимно на сайты, обмениваться сообщениями, файлами и при этом не опасаться того, что кто-то может отследить ваши действия и использовать это в своих целях.

www.internet-technologies.ru

Методы анонимности в сети. Часть 2. Утечки данных / Habr

Привет, хабраюзеры!

Сегодня мы продолжим разговор про анонимность в интернете.

Вторая часть получилась чуть более сложной для новичков. Она будет состоять из двух разделов:

- В первом разделе мы закончим разговор про централизованные решения для «анонимности»: VPN, SSH, SOCKSx.

- Во втором — рассмотрим конкретные утечки деанонимизирующих данных.

Все части здесь:

Часть 1: Методы анонимности в сети. Просто о сложном.

Часть 2: Методы анонимности в сети. Утечки данных.

Часть 3: Методы анонимности в сети. Firefox.

Часть 4: Методы анонимности в сети. Tor&VPN. Whonix.

Централизованные средства «анонимности»

Сразу отмечу главное: никакое централизованное решение высокий уровень анонимности обеспечить не может, так как необходимо доверять центральному узлу.

Мы не будем рассуждать об организационных, политических и бюрократических сложностях на пути раскрытия анонимности.

Возможно, VPN-сервер в Панаме действительно более безопасен, чем такой же сервер в Испании. А возможно — нет.

Также как и не будем говорить про цепочки узлов, так как их надежность с трудом поддаётся оценке. С одной стороны, в виду организационных сложностей, риск раскрытия ниже, а с другой — мы должны быть достаточно уверены в каждом узле.

Перейдём к конкретике.

Прокси-серверы: http и SOCKSx

Рассмотрим подробнее http-заголовки в http-прокси.

HTTP-заголовок – это строка в http-сообщении с некоторыми параметрами вида: «Имя: Значение». Заголовков существуют достаточно много, ими при взаимодействии обмениваются между собой клиенты и серверы.

Например, следующее поле: «Date: Sat, 12 Dec 2012 15:41:52 GMT» возвращает от сервера клиенту текущее время и дату.

Один из таких заголовков: X-Forwarded-For, по сути, является стандартом для получения сервером оригинального адреса клиента при доступе к серверу через HTTP-прокси. И вот в этом заголовке, если его не фильтровать, передаётся вся цепочка прокси-серверов от начала до конца, например:

- X-Forwarded-For: client1, proxy1, proxy2 …

- X-Forwarded-For: 169.78.138.66, 169.78.64.103…

Также к заголовкам, разглашающим деанонимизирующую информацию, относятся: HTTP_VIA, HTTP_FORWARDED и др.

HTTP-прокси-серверы, которые скрывают ip-адрес клиента, называют анонимными. Такие серверы подразделяются на виды, деление это весьма условно, но, тем не менее, существуют:

- Простые анонимные прокси (anonymous). Эти серверы не скрывают факта использования http-прокси, однако они подменяют ip-адрес клиента на свой.

- Элитные анонимные (high anonymous/elite). Такие серверы ещё скрывают и сам факт использования http-прокси.

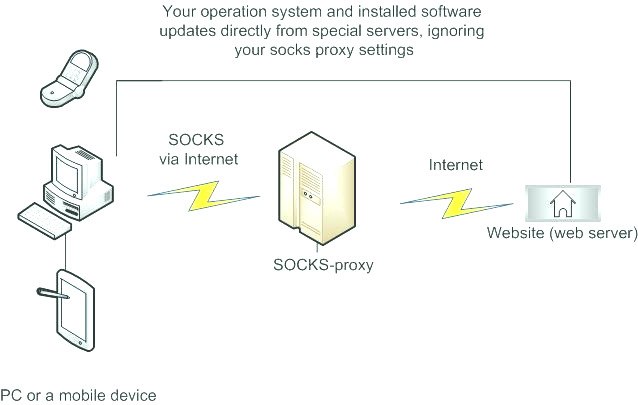

SOCKS-прокси, как вы помните, никаких заголовков не передают.

Рассмотрим разницу между SOCKS 4, 4a и 5. Существуют разные версии SOCKS:

- SOCKS4. Такие серверы требуют от клиента, например, веб-браузера, только ip-адрес ресурса, к которому он обращается (адресата). Следовательно, клиенту надо как-то этот ip-адрес узнать, а узнать его клиент может только прямым DNS-запросом в обход прокси. Это может привести к деанонимизации, так как интернет-провайдер может видеть DNS-запросы в открытом виде, данная уязвимость называется DNS-leaks, она описана далее, во второй части статьи.

- SOCKS4a. Является расширением SOCKS4. Главное отличие состоит в том, что SOCKS4a-сервер принимает от клиента только DNS-имя адресата, а не его ip-адрес. Это бывает необходимо, когда клиент не может самостоятельно определить ip-адрес адресата по DNS-имени.

- SOCKS5. Также является расширением SOCKS4. Сервер SOCKS5 поддерживает UDP, IPv6, авторизацию и пр. И хотя SOCKS5-прокси могут принимать от клиента как ip-адрес, так и DNS-имя целевого ресурса, некоторые приложения, поддерживающие SOCKS5, могут сами получать ip-адрес адресата до того, как обратиться к SOCKS5-прокси, что также может привести к утечке DNS-запросов.

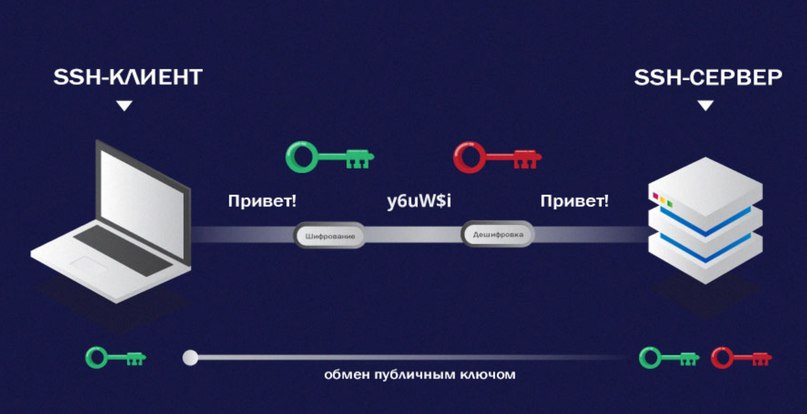

SSH. Сравнение SSH и VPN

SSH туннель — это туннель, создаваемый посредством SSH-соединения и используемый для шифрования передаваемых данных. Как гласит одноимённая статья в Википедии: «SSH (англ. Secure SHell — «безопасная оболочка») — сетевой протокол прикладного уровня, позволяющий производить удалённое управление операционной системой и туннелирование TCP-соединений (например, для передачи файлов)».

При использовании SSH-туннеля открытый траффик какого-либо протокола шифруется на одном конце SSH-соединения, клиенте, и расшифровывается на другом, SSH-сервере.

Схема работы SSH-туннеля показана на рисунке:

Протокол SSH поддерживает несколько вариантов работы:

- В первом варианте туннелируемое приложение должно иметь настройки HTTP/SOCKS-прокси для направления траффика через локальный прокси-сервер в SSH-туннель. Если таких настроек нет, то можно использовать программы-соксификаторы, которые отправляют траффик через прокси-сервер.

- Во втором случае можно организовать практически полноценное VPN-соединение и обойтись без настройки SOCKS. Начиная с версии 4.3, открытая реализация SSH, OpenSSH, может использовать туннельные сетевые интерфейсы 2-го и 3-го уровней модели OSI, то есть организовывать аналоги VPN-соединений.

Сравним VPN и SSH с точки зрения анонимности.

Цели

Исторически VPN и SSH предназначались для разных целей, что и объясняет их плюсы и минусы.

- VPN призван обеспечить защищённый удалённый доступ к ресурсам корпоративной сети. Как только компьютер подключается к VPN-серверу, он становится частью «локальной» сети, а, следовательно, может получать все её сервисы: общие ресурсы, локальный сервис VoIP, также становятся возможными NetBios-, UDP-, и широковещательные запросы, единые VPN-политики и т.д. Через VPN в большинстве случаев отправляется траффик всей операционной системы и приложений.

- SSH изначально предназначался для защищенного удаленного управления устройствами. SSH-соединение — это соединение с «конкретным устройством», а не с «сетью». Хотя мастера SSH могут делать с помощью него много крутых вещей.

Безопасность

Протоколы VPN и SSH достаточно безопасны за исключением разве что PPTP. Большинство возможных атак сводится к Man-in-the-middle и подмене сертификатов или ключей, однако это проблема аутентификации и внимательности пользователя.

Удобство

Удобство — понятие условное и субъективное, оно зависит от ваших целей и опыта.

К VPN-серверу легко подключиться, но для новичков может быть непросто его настроить.

Тогда как SSH-сервер более прост в настройке, но, например, вручную настраивать SSH-туннель для каждого приложения кому-то может показаться не совсем удобным.

Скорость

Скорость каждого средства зависит от конкретной реализации и используемых протоколов. Если сравнивать SSH и OpenVPN, поделюсь уже проведённым исследованием:

- network — 96.5 Mbps.

- network/SSH — 94.2 Mbps.

- network/VPN — 32.4 Mbps.

Подводя итог, стоит отметить, что VPN-серверы более популярны, чем SSH. В интернете существует много коммерческих VPN-провайдеров. Однако и SSH-туннели тоже продаются в избытке на специализированных форумах.

Что разворачивать на своём сервере в Антарктиде — дело ваше.

Полезный совет

Иногда бывает ситуация, когда VPN-соединение по каким-либо причинам может разрываться. Если в случае с прокси-сервером, сетевое взаимодействие прекращается, то в случае с VPN траффик продолжит идти напрямую. Наиболее надёжным вариантом для недопущения этого является использование таблицы маршрутизации, где в качестве основного шлюза по умолчанию указан только шлюз VPN-сервера.

Делается это просто:

1. Удаляем любые маршруты по умолчанию:

2. Разрешаем доступ в интернет только к адресу VPN-сервера:

3. Добавляем маршрут по умолчанию со шлюзом – VPN-сервером:

Где: 192.168.0.1 — шлюз интернета, 55.55.55.55 — VPN-шлюз.

Еще одним способом является установка в свойствах открытого интернет-соединения несуществующих DNS-серверов, например, 127.0.0.1. В таком случае веб-сёрфинг и другие подобные задачи становятся невозможными без подключения к VPN-серверу.

Также существуют специальные программы, например, VPN-watcher, которые для заданных приложений проверяет VPN-соединение несколько раз в секунду и приостанавливает их работу, если VPN-соединение обрывается.

Спасибо за еще один способ Pongo: «Еще один способ обезопасить себя от разрыва vpn — это настройка файрвола. Подойдет в том числе и стандартный windows firewall. Есть инструкция с картинками. Причем блокирующие правила можно не создавать, а ограничиться 10-м пунктом. Для отдельных программ (например для openvpn) можно отдельно создать разрешающие правила, чтобы эти программы работали даже если впн не подключен.«

Спасибо за еще один способ amarao: «Я думаю, если строить защищённую конструкцию, то следует просто выделять две сессии — защищённую и не защищённую. Лидера сессии положить в cgroups, откуда не-vpn интерфейс просто не доступен для использования — в этом случае информация будет отправляться только через этот интерфейс.»

Деанонимизирующие данные и возможные уязвимости

Посмотрим, какую идентификационную информацию о себе мы можем передать в интернет. Я не буду рассматривать уязвимости (в том числе и 0day) в программах, эксплуатация которых может привести вообще к полному контролю за компьютером.

Общее

IP-адрес. Самый «популярный» идентификатор в сети. Его ценность может быть разной в различных ситуациях, но как правило именно раскрытием ip-адреса принято пугать сетевых «анонимусов».

Решение: со скрытием ip-адреса справляются средства, описанные в первой статье: «Методы анонимности в сети. Просто о сложном»

DNS-leaks возникает тогда, когда приложение может отправлять свои DNS-запросы, используя DNS-серверы интернет-провайдера. Так часто бывает, когда люди через локальный прокси-сервер (привет, SOCKS 4, 5!) пытаются отправить в сеть Tor траффик различных приложений, которые резолвят DNS-имена в обход Tor.

Проверить, подвержены ли вы этой утечке можно здесь: www.dnsleaktest.com

Решение: при работе с VPN-соединением наиболее удобным вариантом является принудительное использование статических DNS-серверов VPN-провайдера либо, если VPN-сервер у вас личный, использование серверов OpenDNS (208.67.222.222, 208.67.222.220) или DNS Google (8.8.8.8, 8.8.4.4).

Чтобы не допустить подобных утечек в Tor, рекомендуется использовать Tor Browser Bundle либо, если уж хочется отправить в Tor траффик другого приложения, то наиболее безопасным и универсальным вариантов является изолирующий прокси, который будет рассмотрен в одной из следующих статей.

В сети I2P DNS-запросов нет. При работе с outproxy DNS-запросы выполняются на самом outproxy.

Спасибо за совет Rulin: «… при использовании Socks прокси в Firefox, DNS-leaks будет по умолчанию происходить, чтоб от этого избавиться, надо: В адресной строке набираем about:config, Жмем «I’ll be careful, I promise!»,

Находим опцию network.proxy.socks, Двойным кликом меняем значение на true,

Все, теперь при использовании socks прокси, dns запросы будут тоже ходить через socks«.

Настройка «network.proxy.socks_remote_dns» определяет, где будут выполняться DNS-запросы при использовании SOCKS5. Значение «True» устанавливает, что они будут выполняться через SOCKS-прокси, а не на клиенте.

Профилирование возникает, когда большая часть траффика долго выходит в интернет через один узел, например, Тоr. Тогда появляется возможность отнести увиденную активность к одному псевдониму. Выходной узел может и не знать ваш ip-адрес, но будет знать, что вы делаете.

Решение: не использовать постоянные цепочки Tor, регулярно менять выходные узлы (VPN-серверы, прокси-серверы), либо, забегая вперёд, использовать дистрибутив Whonix.

MitM-атаки направлены на прослушивание и модификацию траффика на выходном узле, например Tor или любом прокси-сервере. Интересным вариантом является модификация выходным узлом цифровых подписей, GPG- или SSL-отпечатков, хеш-сумм скачиваемых файлов.

Решение: быть внимательным при появлении предупреждений о валидности сертификатов и ключей.

Деанонимизирующая активность в анонимном сеансе. Например, когда клиент из анонимного сеанса заходит на свою страницу в соцети, то его интернет-провайдер об этом не узнает. Но соцсеть, несмотря на то, что не видит реальный ip-адрес клиента, точно знает, кто зашёл.

Решение: не допускать никакой левой активности в анонимном сеансе.

Одновременное подключение по анонимному и открытому каналу. В таком случае, например, при обрыве интернет-соединения, оборвутся оба соединения клиента с одним ресурсом. По данному факту серверу будет нетрудно вычислить и сопоставить два одновременно завершенных соединения и вычислить реальный адрес.

Решение: не допускать одновременного подключения к ресурсу по анонимному и открытому каналу.

Определение авторства текста. Подробнее здесь. Приложение может сравнить текст написанный анонимно и другой открытый текст, точно принадлежащий автору, и определить с высокой степень вероятности совпадение авторства.

Решение: шутки-шутками, но эта тема пока не достаточно изучена. Можно посоветовать прятать текст, который можно однозначно связать с вами. Тогда не с чем будет сравнивать и анонимный текст.

MAC-адрес сетевого интерфейса становится известен wi-fi точке доступа при подключении к ней клиента.

Решение: если переживаете за то, что точка доступа запомнит MAC-адрес вашего интерфейса, просто поменяйте его до подключения.

На этом ресурсе, посвящённом нашей «цифровой тени»: myshadow.org/trace-my-shadow, помимо всего прочего, мы можем увидеть, какие данные передаём о себе в сеть:

Что могут рассказать Браузеры?

Cookies — это текстовые файлы с какими-либо значениями, хранимые приложением (часто — браузером) для разных задач, например, аутентификации. Часто бывает, что клиент сначала посетил ресурс из открытого сеанса, браузер сохранил cookies, а потом клиент соединился из анонимного сеанса, тогда сервер может сопоставить cookies и вычислить клиента.

Более того, существуют так называемые 3rd-party cookies, которые сохраняются у нас, например, после просмотра рекламного баннера с другого сайта (3rd-party). И сайт-владелец этого баннера способен отслеживать нас на всех ресурсах, где размещёны его баннеры.

Тем, кто хочет изучить тему cookies подробнее, советую почитать статьи:

Flash, Java, Adobe. Эти плагины являются по сути отдельными приложениями, которые запускаются от имени пользователя. Они могут обходить настройки прокси, хранить свои отдельные долгоживущие cookies (Flash — Local Shared Objects) и пр. О регулярно публикуемых в них уязвимостях говорить излишне.

Fingerprint (отпечаток) браузера. Браузер предоставляет серверу десятки категорий данных, в том числе и так называемый user agent. Всё это может сформировать достаточно уникальный «цифровой отпечаток браузера», по которому его можно найти среди многих других уже в анонимном сеансе.

Какие именно данные отправляет ваш браузер серверу, можно посмотреть, например, здесь, здесь (он же panopticlick.eff.org) и здесь.

Скрипты Javascript, исполняемые на стороне клиента, могут собрать для сервера еще больше информации, в том числе и явно его идентифицирующей. Более того, если посещаемый нами сайт подвержен XSS, то включенные на нём скрипты Javascript помогут злоумышленнику провести успешную атаку со всеми вытекающими последствиями.

Web Bugs — это невидимые детали веб-страниц, используемые для мониторинга посещений сайта, способны дополнительно отсылать серверу разные данные о клиенте. Web Bugs от Гугла широко распространены по всему интернету.

HTTP-referer — это http-заголовок, с помощью которого веб-сайт может определить, откуда к нему идёт траффик. То есть, если вы кликнули по ссылке, которая передает http referer, то сайт, на который данная ссылка ведёт, сможет узнать, с какого именно сайта вы на него перешли.

Решение: про безопасную настройку каждого из браузеров, включая блокировку каждой из вышеописанных категорий идентифицирующих данных, очень подробно и ясно написано на ресурсе: fixtracking.com, от замечательного поисковика DuckDuckGo:

Приложения

Важно понимать, что изначально многие приложения задумывались и проектировались не столько для обеспечения анонимности, сколько для нормальной и эффективной работы в «трудных» сетевых условиях: обхода блокирующих межсетевых экранов, прокси-серверов.

В качестве примера я приведу лишь малую часть приложений, которые могут самостоятельно передавать в сеть идентифицирующие нас данные.

- Некоторые клиенты BitTorrent игнорируют настройки прокси, отправляя траффик по открытым каналам.

- Windows Update отсылает серверу десяток категорий данных, включая уникальный 128-битный идентификатор (GUID). Windows Update также уязвим к MitM, а следовательно, выходной узел, например, Tor, может быть источником атаки.

- Лицензионные ключи платных или серийные номера бесплатных приложений также могут передаваться в интернет, например, при активации или обновлении, тем самым идентифицируя пользователя.

- Windows Media Player может самостоятельно запрашивать информацию о музыке или обменивается служебными данными.

- Данные о часовом поясе могут передаваться при использовании IRC-чата через протокол CTCP, Client-to-client protocol.

- Дамп оперативной памяти ОС Windows, отправляемый в случае ошибки, также содержит идентифицирующие данные.

- Метаданные файлов могут включать важные данные: дата создания, авторство и пр.

Решение: не использовать в анонимном сеансе любое недоверенное и непроверенное приложение.

Заключение

Спасибо за внимание! Буду рад конструктивным комментариям и уточнениям.

UPDATE: В следующей статье я расскажу про схему «при которой и пользоваться интернетом не напряжно и никаких следов такого рода не остаётся«. А именно: разберу настройки веб-браузера, касающиеся анонимности, на примере Firefox.

habr.com

Анонимность в сети интернет — обзор и сравнение методов

Тот кто не задумывался о своей анонимности в сети интернет рано или позно о ней начнет задумываться это 100%. И как только вы начнете погружаться в эту тему, вы получите огромное количество статей которые хвалят тот или иной метод. Сегодня я вам постараюсь обьяснить в чем разница между различными средствами по защите анонимности в сети интернет.

Поговорим о VPN…

Представьте сцену из остросюжетного фильма, в которой злодей удирает с места преступления по трассе на спорткаре. Его преследует полицейский вертолёт. Автомобиль въезжает в тоннель, имеющий несколько выходов. Пилот вертолёта не знает, из какого выхода появится машина, и злодей уходит от погони.VPN — это и есть тоннель, связывающий множество дорог. Никто извне не знает, где окажутся автомобили, въезжающие в него. Никто извне не знает, что происходит в тоннеле. На деле это так :

После подключения к VPN, дальнейшие действия в сети происходит от IP адреса сервека к которому Вы подключены. VPN имеет надежное шифрование трафика и поэтому интернет-провайдер не сможет отслеживать твою деятельность в интернете.

ПЛЮСЫ

Шифрование трафика

Анонимной работа в сети интернет

простоты и удобства настройки подключения

МИНУСЫ

Многие сервисы ведут логи и могут передать при запросе

SOCKS

Поскольку SOCKS (как уже было отмечено выше) передает все данные от клиента серверу, ничего не добавляя от себя, то с точки зрения web-сервера socks proxy является клиентом. Поэтому анонимность этого типа proxy-серверов всегда является действительно полной. Протокол Socks изначально создавался в качестве надежного средства для анонимной работы в Интернете. Другими словами — это посредник между Вашим кампьютером и ресурса к которому Вы делаете обращение. Работая через SOCKS ресурс видит IP SOCKS, а не Ваш.

ПЛЮСЫ

Дешевый

Большой выбор локации

МИНУСЫ

Нет шифрования трафика

SSH

SSH позволяет безопасно передавать в незащищенной среде практически любой другой сетевой протокол, таким образом, можно не только удаленно работать на компьютере через командную оболочку. SSH по функционалу тот же самый SOCKS, но с одним существенным и важный отличием — шифрование трафика. Провайдер не сможет отслеживать активность, т.к. SSH обеспечивает надежное шифрование трафика.

ПЛЮСЫ

Шифрование трафика

Дешевле VPN

МИНУСЫ

Цена выше чем SOCKS

Сложнее в использовании, чем сокс и впн

TOR

Tor — это что-то сложное для хакеров и компьютерных гениев. На самом деле разработчики уже максимально упростили его использование — достаточно скачать Tor Browser, и при его запуске вы автоматически будете использовать сеть Tor. Никаких настроек, команд в командной строке и прочего.

технология ТОР позволяет заходить на сайты и скачивать что-то из сети не оставляя после себя никаких следов. Т.е., когда вы открываете, например, через Tor Browser какой-то сайт, то нельзя будет на этом сайте отследить IP-адрес вашего компьютера (а значит и вас вычислить). Даже ваш интернет-провайдер не поймет (при все желании), что вы на этот сайт заходили (и доказать это будет невозможно). Ну, и сам браузер все следы ваших скитаний по интернету хранить не будет.

Как работает TOR? Это называют луковичной маршрутизацией. Смотрите. Существует сеть узлов принадлежащих приверженцам этой технологии. Для передачи данных используются три произвольных узла. Но какие из них? А этого как раз никто и не знает.

Тор браузер отправляет пакет первому узлу, причем в нем находится зашифрованный адрес второго узла. Первый узел знает ключ для шифра и, узнав адрес второго, переправляет туда пакет (это как у лука сняли первый слой). Второй узел, получив пакет, имеет ключ для расшифровки адреса третьего узла (сняли еще один слой с лука). Таким образом, со стороны не возможно понять, какой именно сайт вы в итоге открыли в окне своего Tor Browser.

Плюсы

Открытый исходный код

Надежное шифрование

Собственный псевдо-домен .onion

Минусы

Порой очень высокий пинг (задержка)

[Всего голосов: 5 Средний: 5/5]Возможность перехвата трафика на выходном узле, если конечный веб-сервер не поддерживает ssl либо tls шифрование

Вам может быть интересно также:

cryptoworld.su

Безопасные способы общения в Сети — «Хакер»

Переход к самой печальной части нашего рассказа. Хотя почти для каждого типа онлайн-коммуникаций есть защищенные решения, для их применения придется убедить твоего собеседника в том, что «так нужно». Как подсказывает опыт фанатов Jabber, сделать это без вмешательства крупных компаний невозможно. Поэтому данный обзор несет скорее футуристический характер — если все это найдет спрос, возможно, кто-нибудь когда-нибудь научится на этом зарабатывать.

Для пересылки защищенных сообщений разработан криптографический протокол OTR (Off-the-Record). Для создания сильного шифрования протокол использует комбинацию алгоритмов AES, симметричного ключа, алгоритма Диффи — Хеллмана и хеш-функции SHA-1.

Основное преимущество OTR перед другими средствами шифрования — это его применение на лету, а не после подготовки и оправления сообщения. Он был разработан Никитой Борисовым и Яном Голдбергом. Для использования в сторонних приложениях разработчики протокола создали клиентскую либу. Поэтому, чтобы защитить передачу данных по IM-каналам, можно воспользоваться специально предназначенными для защиты приложениями.

Один из подобных проектов — Cryptocat; это веб-аппликация с открытым исходным кодом, написанная на JS. Имеются расширения для Chrome, Firefox и Safari. Кроме того, есть клиентское приложение, но только для OS X. Криптокат шифрует сообщения на клиенте и передает их доверенному серверу. Для этого на стороне клиента используется симметричное шифрование сообщений и файлов с использованием AES-256 и выбранного ключа. Для каждого чата генерируется новый ключ.

Другие участники разговора — до десяти человек в комнате — смогут прочитать их, только если сами правильно введут тот же самый ключ. Для надежной передачи ключей используется алгоритм Диффи — Хеллмана, для генерации уникальных отпечатков при аутентификации — хеш-функция Whirlpool, а для проверки целостности сообщений — HMAC-WHIRLPOOL. Метод работы с ключами превращает Cryptocat в систему совершенной прямой секретности, в которой даже потеря закрытого ключа не может скомпрометировать ключ сессии. Лог переписки удаляется через 30 минут отсутствия активности, а сам сервис работает с постоянным SSL-шифрованием.

Приватная почта

Широкую известность получило самозакрытие почтового сервиса lavabit.com, которым воспользовался Сноуден. Сервис был закрыт после того, как спецслужбы предъявили требования предоставить доступ к хранимым данным.

Полную альтернативу Lavabit найти сложно (кроме self-hosted решений), но в качестве более-менее защищенного сервиса можно предложить VFEmail. Он сканирует каждое пришедшее письмо и его вложения в поисках вирусов и спама. Если была обнаружена малварь, письмо блокируется на шлюзе и не попадает на сервер. Почтовый сервер поддерживает серые и черные списки, а для определения спама используется заслужившая признание система SpamAssassin. Работа с VFEmail идет посредством стандартных протоколов POP, IMAP, SMTP, а веб-интерфейс реализован по защищенному SSL-каналу. Как и большинство современных почтовых служб, VFEmail поддерживает открытие в браузере Microsoft Office документов. Однако за полученную секретность переписки приходится платить. Правда, есть бесплатный, так называемый «медный аккаунт», предоставляющий пользователю 50 Мб серверного пространства для писем. Для увеличения места надо купить другой, более совершенный аккаунт.

Еще один проект подобного рода — Bitmessage, написанный Джонатаном Уорреном на питоне. Bitmessage — это децентрализованная P2P-программа для обмена зашифрованными сообщениями между двумя и/или несколькими юзерами. Она использует сильную криптографию, которая надежно защищает абонентов от прослушивания на уровне интернет-провайдера или на сервере. Стоит заметить, что криптографическая система практически в точности копирует схему, которая используется в P2P-системе Bitcoin, однако направлена на обмен сообщениями. Особенность Bitmessage состоит в том, что факт общения двух пользователей практически невозможно доказать: сообщение передается не напрямую от пользователя А к Б, а рассылкой всем участникам сети (подобный подход реализован в Tor). При этом прочитать его может только тот пользователь, с которым установлено соединение и который обладает корректным ключом для расшифровки.

Последним проектом этого ряда, который мы рассмотрим, будет TorChat. Сеть TorChat представляет собой свободную децентрализованную высокоанонимную криптозащищенную систему обмена мгновенными сообщениями и файлами. Весь код открыт, а следовательно, проверяем. TorChat в основе своей использует анонимную сеть Tor, но это полностью обособленный проект. Анонимность передачи данных целиком возлагается на скрытые сервисы Tor, TorChat, по сути, лишь надстройка к ним, занимающаяся обработкой сообщений. Криптозащита соединения двух пользователей также обеспечивается скрытыми сервисами Tor посредством асимметричного шифрования по стандарту RSA. Изначально TorChat был написан на питоне, клиент для OS X, соответственно, на Objective C. В начале 2012 года был запущен проект jTorChat, разрабатываемый на Java. Пока в нем не реализована вся функциональность оригинального TorChar, к примеру, отсутствует передача файлов.

INFO

Хотя на мобильных устройствах можно использовать веб-интерфейсы рассмотренных мессенджеров, в разработке находится средство обмена мгновенными сообщениями, специально заточенное под мобилы.Мобильный мессенджер Hemlis

С мгновенными текстовыми сообщениями мы анонимны, а что насчет голосового и видеообщения? Skype принадлежит Microsoft, а она (по документам Сноудена) была уличена в передаче сведений спецслужбам.

Поэтому нужны другие варианты. Одним из них стал проект Tox — открытая и свободная альтернатива Skype. Он использует похожую на Skype P2P модель организации взаимодействия в сети для распространения сообщений, использующую криптографические методы для идентификации пользователя и защиты транзитного трафика от перехвата. Поддерживается обмен текстовыми сообщениями, голосовая связь, видеозвонки и передача файлов. Работа организована через простой и типичный для IM-клиентов графический интерфейс.

Одна из ключевых задач проекта — обеспечить приватность и тайну переписки, в том числе защиту от возможного анализа трафика спецслужбами. Для обеспечения адресации пользователей используется распределенная хеш-таблица (DHT), работа с которой организована в стиле BitTorrent. Канал связи организуется при помощи надстройки над протоколом UDP с реализацией сеансового уровня (Lossless UDP).

Для идентификации каждого пользователя используется специальный публичный ключ, который также применяется как открытый ключ для шифрования. Отдельно генерируется закрытый ключ для расшифровки сообщений, зашифрованных с использованием идентификатора / открытого ключа. Для организации коммуникаций требуется соединение к пиру (каждый клиент сети является пиром), который может быть определен вручную или найден автоматически (доступна функция поиска пиров в локальной сети).

Код Tox написан на языке Си и распространяется под лицензией GPLv3. Поддерживаются платформы Linux, Windows и OS X. Для организации шифрования используется библиотека libsodium. Функциональность разработки пока находится на уровне серии тестовых прототипов, консольного клиента, написанного с использованием библиотеки ncurses, и графического клиента на базе Qt5.

Кроме того, в GNU создается альтернатива под названием GNU Free Call. Этот проект нацелен на разработку и внедрение по всему миру безопасных и самоорганизующихся коммуникационных сервисов. В качестве базового протокола в GNU Free Call будет использоваться SIP, поддержка которого обеспечена при помощи VoIP-сервера GNU SIP Witch. Коммуникационная сеть построена с использованием P2P-технологий и имеет топологию mesh-сети, в которой каждая клиентская точка сети связана через соседние клиентские точки. Конечной целью проекта является формирование VoIP-сети, напоминающей Skype по возможностям и удобству использования.

С технической стороны для реализации проекта в GNU SIP Witch, кроме функции маршрутизации SIP-звонков, будет обеспечена поддержка работы в роли защищенного VoIP-прокси, добавлена возможность хранения кеша хостов и выполнения функций обмена маршрутами с соседними узлами mesh-сети. Поддержка VoIP-прокси позволит упростить построение пользовательских интерфейсов и создание приложений для мобильных устройств, поскольку обеспечит поддержку приема и выполнения звонков с любых SIP-совместимых программных телефонов.

Клиентское ПО для работы в cети GNU Free Call будет поддерживать широкий спектр разнообразных программных платформ. Сеть будет иметь полностью децентрализованную структуру, не привязанную к отдельным управляющим серверам.

Tox — отрытый аналог SkypeСоциальные сети

Вообще, соцсети слабо вяжутся с концепцией анонимности и приватности переписки. Эти сервисы стали источником информации о лицах всех возрастов: люди пишут в соцсети все о себе, своих близких и друзьях, выкладывают жизненные фото и видео. Можно ограничить доступ к этим сведениям, но это не преграда для спецслужб — известны случаи, когда по запросу властей им передавались интересующие их данные о пользователях. Безусловно, соцсети — зло! Но иногда хочется поделиться чем-то с родными или рассказать о достижении близким друзьям. Поэтому даже соцсети играют положительную роль.

Чтобы защитить свои приватные данные от наглых глаз спецслужб, можно воспользоваться свободными защищенными аналогами. У них, конечно, гораздо меньше юзверов — 15-летних школьниц, фоткающихся с ойфонами, но тем лучше. И чем больше пользователей будут понимать значимость приватности информации, а к этому все идет, тем большее их число будет переходить в защищенные соцсети.

Одна из таких сетей — Friendica. Проект был начат в 2011 году Майком Макгривином. Friendica — свободная социальная сеть с открытым исходным кодом, дислоцирующимся на GitHub. Она предоставляет широкий выбор коннекторов для разнообразных социальных сетей: как традиционных (Facebook, Twitter), так и новых (Diaspora, Identi.ca). Кроме того, с помощью Friendica можно обмениваться письмами и читать RSS-ленты. Если в Friendica сделать фото закрытым, то оно на самом деле будет в привате и никто (кроме, естественно, владельца и избранных им лиц) не сможет получить к нему доступ.

Friendica — страшненькая, зато свободная

В настоящее время идет разработка следующей версии соцсети под названием Red (что с испанского означает «сеть»). По словам авторов, во время разработки Friendica были осознаны детали и обкатаны механизмы разработки соцсетей, поэтому следующий проект станет еще лучше и будет избавлен от фундаментальных недостатков первой версии.

Еще одна защищенная социальная сеть, на которую мы обратим внимание, — это Diaspora. Данная сеть базируется на трех базовых принципах. В отличие от традиционных соцсетей, где данные хранятся в одном дата-центре, то бишь централизованно, в Diaspora, как и во многих защищенных в вебе продуктах, данные хранятся децентрализовано. В этом случае данные хранятся не на центральном сервере, а на подах (pod) — компьютерах тех пользователей, кто предоставил их для этой цели. Второй принцип, конечно же, свобода, кто мог сомневаться? Третий принцип — секретность. Никто, кроме тебя, не имеет доступа к твоим данным, а кто может их просматривать, определяешь ты сам, устанавливая разрешения. И они действуют глобально, то есть никто их не нарушит.

Diaspoa выглядит уже получше

Как видишь: бросаться в панику из-за тотальной слежки не имеет никакого смысла. Существуют защищенные решения всех привычных служб: электронной почты, мгновенных сообщений, голосового/видеочата, соцсетей. Если воспользоваться ими, то никакой Большой Брат (или скромная спецслужба) не залезет в твои дела. Никто не в состоянии остановить распространение информации в интернете! Используй все возможности Сети в своих целях!

xakep.ru

Немножко анонимен / Habr

Обсуждение анонимности нужно начинать не со слов прокси/тор/впн, а с определения задачи: анонимно подключиться к чужому серверу по SSH это одно, анонимно поднять свой веб-сайт это другое, анонимно работать в инете это третье, etc. — и все эти задачи решаются по-разному. Эта статья о задаче «анонимно работать в интернете как пользователь».В последнее время на хабре появилось много статей на тему обеспечения анонимности в интернете, но они все описывают подход «немножко анонимен». Быть «немножко анонимным» практически бессмысленно, но, судя по комментариям к этим статьям, многие этого не понимают.

Во-первых, нужно адекватно оценивать потенциального противника. Если вы хотите быть «анонимным», значит вы пытаетесь избежать возможности связывания вашей активности в интернете с вашим физическим расположением и/или настоящим именем. Обычные пользователи и так не имеют возможности вас отслеживать (технически, социальные методы когда по вашему нику на форуме легко гуглится ваш аккаунт в соц.сетях со всеми личными данными мы здесь не рассматриваем). Ваш провайдер/соседи могут иметь возможность прослушать большую часть вашего трафика, но, как правило, вы им не интересны (да, соседи могут украсть ваши пароли, но заниматься отслеживанием вашей активности или вашей деанонимизацией они не станут). Что же касается владельцев используемых вами ресурсов (веб-сайтов, прокси/vpn-серверов, etc.) то у них в распоряжении множество средств по отслеживаю вас (DNS-leaks, Flash/Java-плагины, баннерные сети, «отпечатки браузера», множество разных видов кук, etc.) плюс серьёзный коммерческий интерес к тому, чтобы надёжно вас отслеживать (для таргетирования рекламы, продажи данных, etc.). Ну а правительство и спец.службы могут получить доступ и к данным, которые на вас собирают веб-сайты, и к данным, которые собирают провайдеры. Таким образом получается, что те, кто имеют возможность и желание вас отслеживать — имеют доступ к большинству возможных каналов утечки.

Во-вторых, каналов утечки информации очень и очень много. И они очень разнообразны (от внезапно отключившегося VPN до получения реального IP через Flash/Java-плагины браузера или отправки серийника на свой сервер каким-нить приложением при попытке обновления). Более того, регулярно обнаруживаются (и создаются) новые. Поэтому попытка блокировать каждый из них в индивидуальном порядке, уникальными для каждого методами, просто не имеет смысла, всё-равно что-то где-то протечёт.

В-третьих, при «работе в интернете» используется не только браузер — большинство пользуются так же IM, торрентами, почтой, SSH, FTP, IRC… при этом часто информация передаваемая по этим каналам пересекается и позволяет их связать между собой (.torrent-файл скачанный с сайта под вашим аккаунтом грузится в torrent клиент, ссылка пришедшая в письме/IM/IRC открывается в браузере, etc.). Добавьте сюда то, что ваша ОС и приложения тоже регулярно лазят в инет по своим делам, передавая при этом кучу деанонимизирующей вас информации…

Из всего этого логически следует то, что пытаться добавить «немножко анонимности» путём использования браузера со встроенным Tor, или настройкой торрент-клиента на работу через SOCKS — нет смысла. Большинство вас не сможет отследить и без этих мер, а тех, кто имеет возможности и желание вас отследить эти меры не остановят (максимум — немного усложнят/замедлят их работу).

В общем случае есть только один способ обеспечить полноценную анонимность. Для некоторых частных задач могут существовать более простые решения — например, чтобы анонимно подключиться к серверу по SSH вроде бы достаточно использовать Tor. Но это исключения, к которым можно прибегать только если это редкие одноразовые задачи, да и тогда нужно быть достаточно внимательным, чтобы избежать, например, DNS-leaks. С учётом рисков, я бы не рекомендовал прибегать к таким решениям вообще — если иногда возникает потребность в анонимности, то надёжнее и проще один раз реализовать полноценный анонимный доступ к интернету и пользоваться только им. Поэтому гораздо полезнее описать (и помочь с установкой/настройкой) реализацию полноценной анонимности, чем описывать отличия между разными версиями протокола SOCKS или встраивать Tor в конкретный веб-браузер.

Для начала нам потребуется виртуальная машина. У неё будет виртуальный сетевой интерфейс, работающий через NAT, т.е. с IP вроде 192.168.x.x и левым MAC. Таким образом, никакие Flash/Java-плагины, и или даже эксплойты взломавшие ваш браузер не смогут узнать ваш реальный IP.

Далее, необходимо установить в эту виртуальную машину либо бесплатные ОС и все приложения (Linux), либо ворованные и взломанные (Windows) — чтобы при передаче в инет этими приложениями своих номеров лицензий их нельзя было связать с вами.

Чтобы скрыть свой IP от посещаемых сайтов, и скрыть свой трафик от своего провайдера/соседей/Tor exit node вам потребуется доступ к VPN-сервису (не важно, на базе OpenVPN или SSH). Это должен быть либо бесплатный VPN, либо оплачиваемый через Bitcoin — но в любом случае не должно быть возможности связать (например, через кредитку использованную при оплате) вас с этим сервисом. (И, кстати, при оплате через биткоины тоже стоит быть осторожным.) ОС необходимо настроить так, чтобы весь трафик шёл только через VPN.

Чтобы скрыть свой IP от владельцев VPN-сервиса и их провайдера — необходимо направить VPN-соединение через Tor.

Чтобы гарантировать, что никакие сбои (или взлом с перенастройкой) внутри виртуальной машины не «засветят» ваш реальный IP адрес необходимо настроить файрвол на основной (host) системе так, чтобы весь (т.е. не только TCP, а действительно весь!) трафик виртуальной машины пропускался исключительно в Tor и никуда больше.

Ну и последнее, но, тем не менее, очень важное: вы не должны вводить внутри этой виртуальной машины ничего такого, что может быть связано с вашей реальной личностью — имя, номера кредиток, заходить в «свои» аккаунты на любых сайтах, заливать (по крайней мере, без очистки EXIF-метаданных) на сайты фотки сделанные свои основным фотоаппаратом/телефоном, etc. Создайте отдельные «левые» аккаунты на всех нужных сайтах, заведите отдельные почтовые/IM-аккаунты (и не переписывайтесь между своими реальными и этими аккаунтами). Покупайте исключительно виртуальные товары (которые не нужно доставлять на ваш физический адрес) и только за биткоины.

Вот и всё. Имея такую систему вы можете больше не беспокоиться о том, что вас будут отслеживать через разные виды кук, HTTP-заголовки и плагины, или случайно отвалится VPN-соединение. Т.е. отслеживать-то они будут, но физически к вам созданные ими профили привести не смогут. Ещё я бы рекомендовал в виртуальной системе использовать браузер и IM/email-клиенты визуально заметно отличающиеся от тех, которые в вашей основной системе — чтобы исключить нечаянное использование «не той» системы.

Теоретически есть ещё вероятность отследить вас по стилистике ваших текстов… но практически для этого сначала должно возникнуть подозрение, что ваш обычный, не-анонимный аккаунт и ваш анонимный аккаунт это одно лицо — чего не произойдёт, если вы будете придерживаться описанных выше правил. А если такое подозрение всё-таки возникло, то в наших условиях никто не будет заморачиваться анализом текстов, просто вломятся к вам домой и изучат ваш комп.

habr.com